攻撃者視点のガイドライン「CSC」を活用したサイバーセキュリティ評価手法

掲載:2016年04月22日

執筆者:執行役員 兼 プリンシパルコンサルタント 内海 良

コラム

CSCの特徴はその名のとおり「Effective」であることです。サイバー攻撃の手法は数知れず、当然対策も数多く存在します。そんな中で、このガイドラインはサイバーセキュリティ対策に重要な(つまり効果的な)上位20の項目を集約しています。

また、「攻撃を知らねば有効な対策が打てない」という考え方や、効果測定が可能となる共通指標「メトリクス」を設けていたり、「継続的な診断や防御を自動化する仕組み」について言及していたりと様々な知見が集約されています。これらの知見はまさにこのCSCの基本理念として、以下のとおり明文化されています。

Critical Security Control for Effective Cyber Defenseの基本理念

1 、攻撃から得た知識を防御に活用する( Offense informs defense ):

システムを侵害した実際の攻撃についての知識を活用し、経験から学び、効果的で実用的な防御対策を策定するための基盤を実現する。

2、優先順位付け:Prioritization

リスクを最大限減らし、最も危険な脅威に対する保護から優先して投資する。

3、メトリクス:Metrics

セキュリティ対策の効果を測定するため、経営幹部、IT 専門技術者、監査担当者、セキュリティ担当者理解できる共通メトリックを確立する。

4、継続的な診断と低減:Continuous diagnostics and mitigation

現在のセキュリティ対策の効果をテスト、検証し、次に優先して実施する処置を推進するため、継続的な測定を実施する。

5、自動化:Automation

組織によるコントロールおよび関連するメトリックへの準拠を、信頼性があり拡張可能な継続した方法で測定できるように、防御を自動化する。

システムを侵害した実際の攻撃についての知識を活用し、経験から学び、効果的で実用的な防御対策を策定するための基盤を実現する。

2、優先順位付け:Prioritization

リスクを最大限減らし、最も危険な脅威に対する保護から優先して投資する。

3、メトリクス:Metrics

セキュリティ対策の効果を測定するため、経営幹部、IT 専門技術者、監査担当者、セキュリティ担当者理解できる共通メトリックを確立する。

4、継続的な診断と低減:Continuous diagnostics and mitigation

現在のセキュリティ対策の効果をテスト、検証し、次に優先して実施する処置を推進するため、継続的な測定を実施する。

5、自動化:Automation

組織によるコントロールおよび関連するメトリックへの準拠を、信頼性があり拡張可能な継続した方法で測定できるように、防御を自動化する。

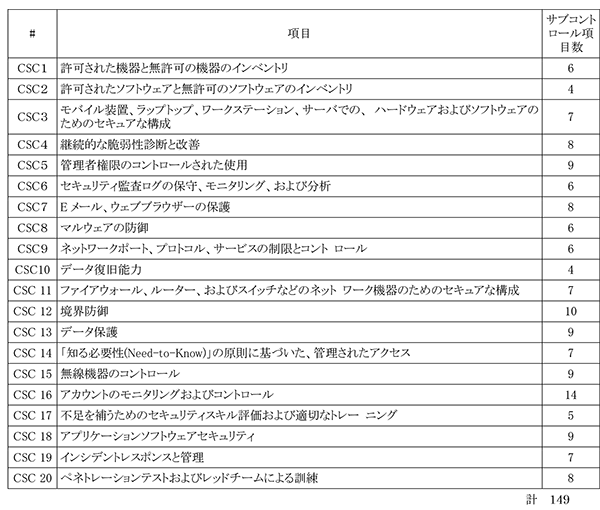

CSCの構成

CSCは前述したとおり20のカテゴリ―(=重要な対応措置)が記載されています。この20の数字はそのまま対応すべき項目の優先順位となっています。あらゆる組織はまず取り組むべきこととしてリストの一番上から順に評価、対策を実装していくこくこととなります。

最初にインベントリが項目として挙げられていますが、これはまずどのような機器が存在するのか把握せずして対策は打てないということから優先順位が高くなっています。

最初にインベントリが項目として挙げられていますが、これはまずどのような機器が存在するのか把握せずして対策は打てないということから優先順位が高くなっています。

以前のバージョンである5.1から大きな変更点としては、「管理者権限の使用に関するコントロール」が12番目から5番目に格上げとなり、新規に「Eメール及びウェブブラウザーの保護」が7番目として追加となっています。近年、これらの項目の脅威が増しているためといえます。

CSCの読み方と評価手法

計20のコントロールとして定められた項目は、それぞれに以下の4つの要素が記載されています。

- 「なぜこのコントロールが重要なのか」として攻撃に対する有効性や、このコントロールが存在しない場合の攻撃者による攻撃手法を説明

- 組織がコントロールを有効に導入するためのアクション「サブコントロール」を表形式で記載

- 導入と自動化を実現するための「手順やツール類」の説明

- コンポーネンツの導入を示した「エンティティ関係図」

実際は英語で書かれていますが、具体的にどのような記載がされているのか、最初のコントロールCSC1の日本語にした場合を例に見ていきましょう。

「①なぜこのコントロールが重要なのか」

攻撃者は、標的組織のアドレス空間を継続的にスキャンし、新しいシステムや保護されていないシステムがネットワークに接続されるのを待ち構えている。また、ノートPCのようにネットワークに接続されたり切り離されたりして、パッチの適用が同期していないシステムも探す。

例えば新しいハードウェアを夜間にネットワーク上に設置し、システム設定やセキュリティの更新を翌日に持ち越すような場合は、攻撃者に付け入る隙を与えることとなる。デバイスがインターネットから見えない場合であっても、既に内部への侵入経路を確保した攻撃者が存在し、踏み台や攻撃対象の探索に利用されることもある。

攻撃者は、標的組織のアドレス空間を継続的にスキャンし、新しいシステムや保護されていないシステムがネットワークに接続されるのを待ち構えている。また、ノートPCのようにネットワークに接続されたり切り離されたりして、パッチの適用が同期していないシステムも探す。

例えば新しいハードウェアを夜間にネットワーク上に設置し、システム設定やセキュリティの更新を翌日に持ち越すような場合は、攻撃者に付け入る隙を与えることとなる。デバイスがインターネットから見えない場合であっても、既に内部への侵入経路を確保した攻撃者が存在し、踏み台や攻撃対象の探索に利用されることもある。

「②サブコントロール」

| CSC1:使用許可を受けたデバイスと未許可のデバイス | ||

| 種類 | コントロール番号 | コントロール説明 |

| System | 1.1 | 自動化された資産インベントリ検出ツールを配置し、これを使用して組織のパブリックネットワークおよびプライベートネットワークに接続されたシステムの準備段階の資産インベントリを作成する。ネットワークのアドレス範囲をス キャンするアクティ型、およびトラフィック分析に基づいてホストを識別するパッシブ型の両方のツールを採用することが望ましい。 |