NIST CSF 1.1版(重要インフラのサイバーセキュリティを改善させるためのフレームワーク)

掲載:2015年11月24日

改訂:2023年08月07日

改訂者:ニュートン・コンサルティング 編集部

ガイドライン

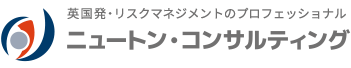

「NIST CSF」の略称で国際的に活用されているこのフレームワークは、米国国立標準技術研究所(NIST:National Institute of Standards and Technology)が大統領令にもとづいて2014年に策定した「重要インフラのサイバーセキュリティを改善させるためのフレームワーク」のことです(CSFはCyber Security Frameworkの略)。サイバーセキュリティの効果的・効率的なリスク低減を実現するために、適切なサイバーセキュリティ管理の一つのあり方を示したものです。2018年2月にはCSF1.1版が公開され、現在NISTでは「CSF2.0」への改訂が進められています。「CSF2.0」は2023年夏にもドラフトが公開され、2024年初頭の公開を目指すとされています(※1)。

NIST CSFとは?

NIST CSFが発行された背景には、米国の国家安全保障と経済安全保障が重要インフラに依存していることや、近年のサイバーセキュリティに関する重大事件が増加傾向にあることなどがあります。米国発のフレームワークではありますが、今では国際標準といえるほどに世界中で導入され、日本にも浸透しています。金融庁の「金融分野におけるサイバーセキュリティ強化に向けた取組方針について」(2015年7月公開)において記された、金融庁の金融機関に対する質問内容の構成としても利用されたほか、防衛装備庁が2023年度の契約から適用している「防衛産業サイバーセキュリティ基準」も基本となる枠組みがISO27001からNIST CSFへと変更されました。こうしたことからも、今後、日本国内においても注目度がますます高まるフレームワークの一つであり、企業のシステム部門の方にとって特に注目に値するものといえるでしょう。

※1 NIST 「Updating the NIST Cybersecurity Framework – Journey To CSF 2.0」

NIST CSFの構成

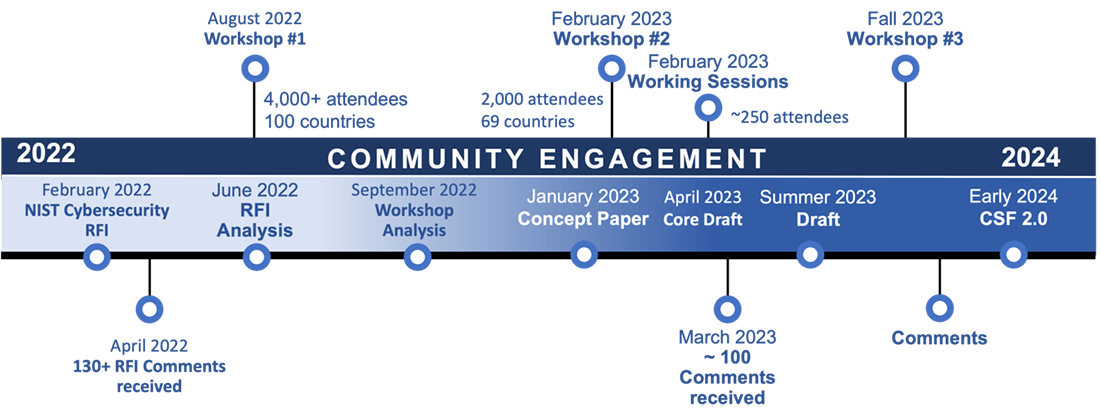

NIST CSFの考え方は、フレームワークコア(表1)に集約されています。このフレームワークコアには、組織がサイバーセキュリティを考える際に押さえるべきチェック項目が列挙されています。

表1:フレームワークコア

※出典:独立行政法人情報処理推進機構(IPA)「Framework for Improving Critical Infrastructure Cybersecurity Version 1.1重要インフラのサイバーセキュリティを 改善するためのフレームワーク1.1 版」

押さえるべきチェック項目は、サイバー攻撃に対する対策の機能別に整理されており、「識別(特定)」「防御」「検知」「対応」「復旧」の5つです。

具体的には、“最初に、組織としてサイバーセキュリティに関する方針を決定する”、“どのようなリスクがあるかを特定する”などの活動が「識別(特定)」です。「識別(特定)」という呼び名からは少々判りにくい印象を受けますが、この活動がNIST CSFを効果的に使用する上での基礎となります。つぎに、“リスクの多寡に応じて適切な予防策を講じる”活動が「防御」です。そして、“防御策を監視することで突破されそうになった(あるいはされた)ことをいち早く察知する”活動が「検知」です。実際に、“異常が検知され必要な暫定処置を講じる”活動が「対応」です。最後に、“恒久措置を施し元通りの状態に回復させる”活動が「復旧」です。

そして、これら押さえるべきチェック項目を、大分類・中分類という観点でまとめたものが、カテゴリー・サブカテゴリーにあたります(表2)。カテゴリーには、“資産管理”、“ビジネス環境”など全部で 23の項目が存在します。これらの各項目に対するサブカテゴリーには、“企業内の物理デバイスとシステムの一覧を作成している”など全部で108の管理策が存在します。加えて、参考情報には、COBITやISO27001など広く知られるガイドラインや基準とどのように紐づくのかを示す情報が記載されています。

表2:機能、カテゴリー、サブカテゴリ―、参考情報(抜粋)

※独立行政法人情報処理推進機構(IPA)「Framework for Improving Critical Infrastructure Cybersecurity Version 1.1重要インフラのサイバーセキュリティを 改善するためのフレームワーク1.1 版」を基に筆者作成

ISO27001との違いに見るNIST CSFの特徴

情報セキュリティマネジメントシステムの国際規格として最も著名なのがISO27001ですが、より詳細にこの規格との違いをみることで、NIST CSFの理解を深めてみましょう。

最大の違いは、対象範囲です。ISO27001が広範囲の情報資産、すなわち、電子データのみならず、紙や人の頭の中にある知識など組織にとって価値ある情報全てを対象としたセキュリティを対象としているのに対し、NIST CSFはあくまでもITシステムに関連する情報を保護するためのセキュリティに焦点を絞っています。言い替えますと、ISMSはやや浅く広く、NIST CSFは、やや狭く深く、といった特徴を持っているといえるでしょう。

また、ISO27001にはなくてNIST CSFにはある特徴として、管理策の成熟度を考慮に入れることも組み込まれていることです。管理策の成熟度とは、管理策をどれくらいしっかりと導入・運用しているか、導入・運用の程度を4段階で表したもののことです。具体的には、部分的である(ティア1)▽ リスク情報を活用している(ティア2)▽繰り返し適用可能である(ティア3)▽適応している(ティア4)――の4つです。成熟度を考慮に入れることで、より組織に適した目標設定が促されることになります。

両者には他にも色々な違いがありますが、目的・範囲・具体性などを比較した結果を表3に示します。

表3:ISO27001とNIST CSFの比較結果

| ISO27001 | NIST CSF | |

|---|---|---|

| 目的 | 情報セキュリティの維持向上 | サイバーセキュリティリスクを低減し、適切な管理の実施 |

| 範囲 | 情報資産 | ITサービスに関連する資産 |

| 具体性 | 具体性よりも汎用性・包括性に注力 | 一部の管理策(イベント検知やITサービス継続・復旧計画等)について深く言及 |

| 認知度 | グローバルに通用する認証制度 | グローバルで認知度は高いが、米国発であり国・地域で認知度に偏りあり |

| その他 | 認証取得が可能 | 検知、対応、復旧というフェーズを設け、「完璧にサイバー攻撃を防ぐことは困難」と言う点を前提 |

NIST CSFの利用方法

NIST CSFは誰が使うと有益なのでしょうか。NIST CSFは、組織の経営レベル、マネージャーレベル、担当レベルそれぞれが利用することを想定して作成されていますが、サイバーセキュリティの観点から策定されたものであるため、とりわけ企業のシステム部門担当者が、自分たちのITシステムのセキュリティの課題を特定し、対応方針を決める上で有益なものとなるでしょう。

具体的には、NIST CSFを利用して「サイバーセキュリティ対応のあるべき姿(ToBe)」を作成し、現状(AsIs)とのギャップを特定します。そのうえで、ギャップが特定された要件に対し、各組織内で優先順位をつけ、対応していくことが一般的です。優先順位のつけ方については、セキュリティの王道である資産管理(ID.AM)にギャップがあればそこから取り組む形もありますし、まずはリスクアセスメント(ID.RA)にギャップがあるのであれば、リスクアセスメントを行い、自組織の脆弱性を洗い出してみることも有効でしょう。また、情報を保護するためのプロセスおよび手順(PR.IP)などにギャップがあれば、ルールの確立と言う点で手順書を揃えていくことから取り組むことも効果が高いです。ここは各組織でギャップを特定した結果、自組織にとって緊急性、有効性、難易度などから何が優先課題なのかを明確にして取り組みましょう。

参考文献

- Framework for Improving Critical Infrastructure Cybersecurity (NIST)

- 「金融分野におけるサイバーセキュリティ強化に向けた取組方針」の公表について (金融庁)

- Framework for Improving Critical Infrastructure CybersecurityVersion 1.1 重要インフラのサイバーセキュリティを 改善するためのフレームワーク1.1 版(IPA)

- Concept Paper Released | Comment on Proposed Significant Updates to the CSF & Register for In-Person Event(NIST)