MITRE ATT&CK:膨大な情報を「使える武器」へ変える方法

| 執筆者: | チーフコンサルタント 川﨑 優雅 |

今日のサイバーセキュリティの脅威は、日々複雑さと巧妙さを増しています。従来の防御策だけでは限界があり、攻撃者がどのような手口で侵入し、システム内で活動するのかを深く理解することが不可欠です。こうした攻撃者の戦術や手法を理解するために活用できるものといえば、セキュリティに関わる方であれば一度は聞いたことがあるMITRE ATT&CKが有名です。しかし、数多ある攻撃手法を調べることはできても、それを網羅的に把握し、日々の業務へどう落とし込めばよいか即答できる方はそれほど多くはないかもしれません。

本コラムでは、MITRE ATT&CKから収集できる膨大な情報を「使える武器」へ変える方法をお伝えいたします。

MITRE ATT&CKとは

MITRE ATT&CKとは、米国の非営利団体MITREが実際のサイバー攻撃で観測された攻撃者の「戦術(Tactics)」と「技術(Techniques)」を体系的に整理し、誰もが利用できるように開発したナレッジベース(フレームワーク)です。ATT&CKは、「Adversarial Tactics, Techniques, and Common Knowledge」の頭文字を取ったもので、直訳すると「敵対的戦術・技法および共通知識」です。このナレッジベースは、脆弱性情報ではなく、「攻撃者が目的を達成するために、具体的にどのような行動をとるのか」という観点に重点を置いて提供されています。共通脆弱性識別子(CVE)を管理していることでも知られるMITREにより2013年に発表され、以下の公式サイトから誰でも自由に閲覧できます。

MITRE「MITRE ATT&CK」

https://attack.mitre.org/

MITRE ATT&CKがこれほど注目を集めている最大の理由は、攻撃者の視点で一連の攻撃の流れで用いられる手法を俯瞰し、理解できる点にあります。従来の対策は、特定のマルウェアやツール、既知の攻撃パターンに対応することが中心でしたが、攻撃者は常に手法を進化させます。サイバー攻撃がどのように達成されるのかを理解するためには、専門知識がなければブラックボックスになりがちでした。MITRE ATT&CKは、攻撃者が目的(戦術(Tactics))を達成するためにどのような手段(技術(Techniques))を用いるかを具体的に示してくれます。これにより、ペネトレーションテスターのような攻撃者視点を持つ担当者だけでなく、防御側のセキュリティ担当者も「敵が何をしてくる可能性があるのか」を具体的に理解し、「それに対してどう備えるべきか」を検討するための共通言語や地図として活用できるのです。

MITRE ATT&CKの特徴

前述の通り、MITRE ATT&CKは攻撃者が各攻撃ステップで使う戦術(Tactics)や技術(Techniques)等を紹介しています。MITRE ATT&CKにはいくつかの種類がありますが、企業システムを主な対象とするのが「MITRE ATT&CK Enterprise」です。現在、以下のプラットフォームにおける攻撃者の戦術(Tactics)・技術(Techniques)をカバーしています。

- Windows

- macOS

- Linux

- ネットワーク(Network)

- クラウド(Cloud):AWS, GCP, Azure, Microsoft Entra ID, Microsoft 365, SaaS

MITRE ATT&CKは、攻撃者の行動を理解するための様々な要素から成り立っており、主要なものを以下に紹介します。これらにより、セキュリティ担当者が「敵が何をしてくる可能性があるのか」を具体的に理解するための共通言語として活用できます。

| 主な要素 | 説明 |

|---|---|

| 戦術 (Tactics) |

技術(Techniques)の「なぜ」を表す。行動を実行する理由。 例:Reconnaissance(偵察)、Execution(実行)、Discovery(発見)、Collection(収集)など |

| 技術 (Techniques) |

各戦術(Tactics)を達成するために攻撃者が用いる具体的な手段(方法)。 例:Active Scanning(アクティブスキャン)、Cloud Administration Command(クラウド管理コマンド)、Browser Session Hijacking(ブラウザセッションハイジャック)など |

| 緩和策 (Mitigations) |

Techniqueの実行を阻止または影響を軽減するための、技術的・非技術的な対策。 例:Account Use Policies(アカウント利用ポリシー)、Password Policies(パスワードポリシー)、Vulnerability Scanning(脆弱性スキャン)、SSL/TLS Inspection(SSL/TLSインスペクション)など |

| 攻撃者グループ (Groups) |

特定の攻撃活動を行う集団や、過去の活動に関連付けられた名称。 例:APT41、BlackTech、Deep Panda、Volt Typhoonなど |

| ソフトウェア (Software) |

攻撃者が使用するツール、マルウェア、インプラントなどの総称。 例:Akira、DUSTTRAP、ShadowPad、DEADEYEなど |

| データソース (Data Sources) |

Techniqueの検知に必要なログやデータの種類。 例:Active Directory Credential Request(アクティブディレクトリ資格情報リクエスト)、Cloud Storage Deletion(クラウドストレージ削除)、Network Traffic Flow(ネットワークトラフィックフロー)など |

MITRE ATT&CKの利用方法

MITREではMITRE ATT&CKの利用方法を次のように説明しています。

- 攻撃者の行動を再現するテスト(Adversary Emulation)

- Red Team演習(Red Teaming)

- 異常な振る舞いを検知するシステムの開発(Behavioral Analytics Development )

- セキュリティ対策の弱点洗い出し(Defensive Gap Assessment)

- SOCの成熟度評価(SOC Maturity Assessment)

- サイバー脅威インテリジェンスの高度化(Cyber Threat Intelligence Enrichment)

例えば、Red Team演習では、攻撃チームはMITRE ATT&CKを「攻撃メニュー」として参照し、どの戦術(Tactics)・技術(Techniques)を試すか計画する際の共通言語として使えます。一方、防御チームは演習結果やMITRE ATT&CKの緩和策(Mitigations)情報を元に、システム設定の強化(Hardening)や監視ルールの追加が、どの戦術(Tactics)・技術(Techniques)を無効化するために必要か、具体的な検討材料とすることができます。

まずは、MITRE ATT&CKの利用方法をご説明します。膨大なナレッジベースの中から自社の求める必要な情報を収集するには、ATT&CK Navigatorを活用すると良いでしょう。

例えば、金融業界で脅威となっている攻撃グループの攻撃手法を収集してみましょう。

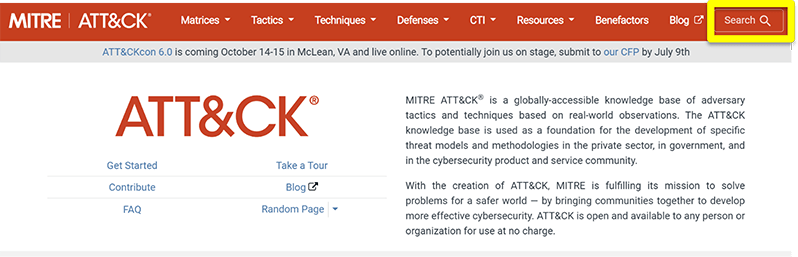

①:MITRE ATT&CKの公式サイトにアクセス

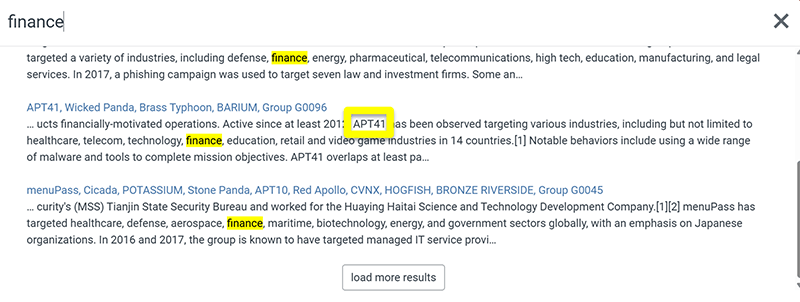

②:検索欄に「finance」と入力し、その結果で見られる攻撃グループをメモ(今回は「APT41」をメモ)

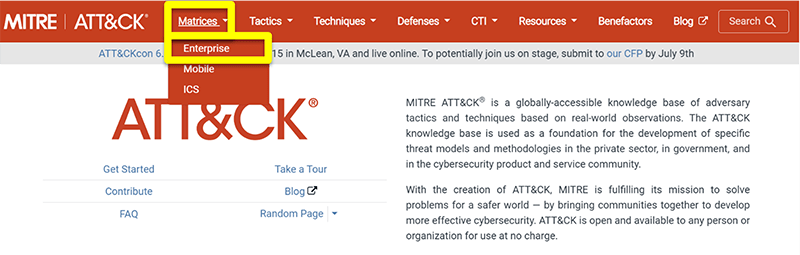

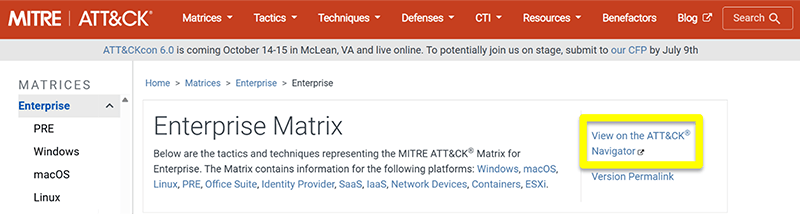

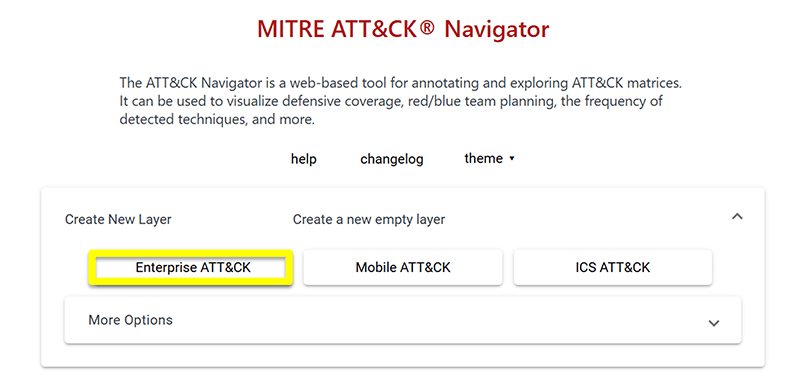

③:「Matrices」タブの「Enterprise」をクリックし、「View on the ATT&CK Navigator」を開く

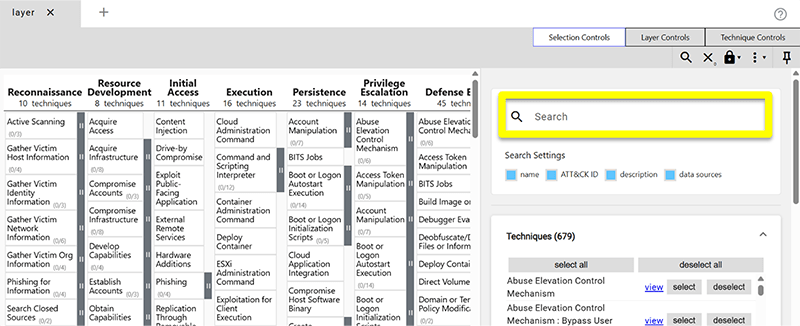

④:「Enterprise ATT&CK」から検索マークをクリックし、②でメモした攻撃グループを入力

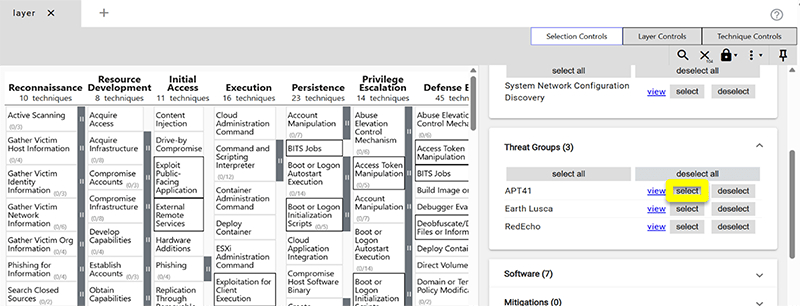

⑤:「Threat Groups」のselectをクリック

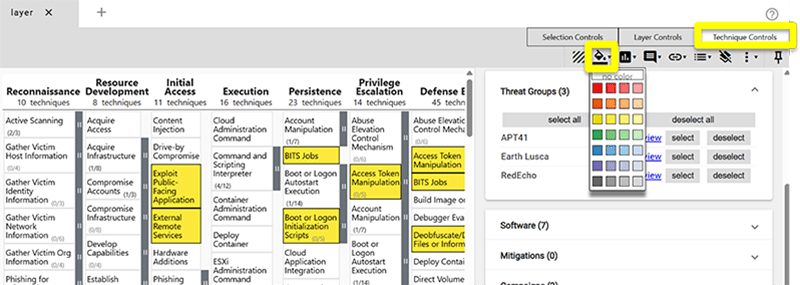

⑥(オプション):「Technique Controls」タブの「background color」で任意の色を選択

(⑥を実行することで該当箇所に色付けができ、より見やすくなります。)

この一連の操作により、APT41が使用する可能性のある多数のTechniqueがMatrix上に可視化されました。戦術(Tactics)ごとに、技術(Techniques)の例をいくつか見ていきましょう。

初期侵入(Initial Access)

Exploit Public-Facing Application(公開アプリケーションを悪用する)

インターネットに公開されているホストまたはシステムの脆弱性を悪用し、侵入を試みる。

External Remote Services(外部リモートサービス)

企業や組織が外部のユーザーに提供しているリモート接続サービス(VPN、Citrix、Webメール、リモートデスクトップサービスなど)を悪用し、侵入を試みる。

実行(Execution)

PowerShell

Microsoftが開発したスクリプト言語であるPowerShellを悪用し、様々な不正なコマンドやスクリプトを実行する。

Windows Management Instrumentation(WMI)

Windowsのシステム管理機能であるWMIを悪用し、リモートまたはローカルで不正なコマンドやプログラムを実行する。

認証情報アクセス(Credential Access)

OS Credential Dumping(OS資格情報のダンプ)

ネットワーク内での横展開や権限昇格をするために、OSが管理する認証情報(パスワードハッシュなど)を窃取しようとする。

上記はほんの一例にすぎませんが、このようにNavigatorを活用することで、特定の攻撃者グループがどのような手法を用いる傾向にあるのかを視覚的に把握し、自社の対策状況と照らし合わせて分析する第一歩とすることができます。

MITRE ATT&CKを実業務に取り入れる

前述のようにMITRE ATT&CKはこれだけ多岐にわたる情報を提供してくれるため、多くの実務者が直面するのが、「これほど膨大なMITRE ATT&CKの情報を、具体的にどうやって日々の忙しい業務(SOC監視、インシデント対応、脅威ハンティングなど)に落とし込めばいいのだろうか?」 という、切実な課題です。

MITRE ATT&CKの情報を業務に取り入れようとする際、最初に陥りがちなのが「フレームワークの全てを理解し、全ての技術(Techniques)に対応しよう」と考えてしまうことです。しかし、これは多くの場合、挫折への近道となってしまいます。

そこで重要になるのが、優先順位付けです。全ての可能性に対応しようとするのではなく、自組織にとって本当にリスクとなる脅威、すなわち「現実的」で「影響が大きい」攻撃手法に焦点を絞ること。これが、限られたリソースの中で成果を出すための、賢明かつ効果的なアプローチです。

具体的なアプローチ例

脅威インテリジェンスを活用する

業界固有の脅威情報や、自社が標的となりやすい攻撃グループ(APTグループ:高度で持続的な攻撃を行う集団など)に関する情報を収集し、MITRE ATT&CK上でそれらの攻撃グループが使用する戦術(Tactics)と技術(Techniques)を特定する。これにより、自社にとって最も関連性の高い脅威に焦点を当て、対策の優先順位を決定できます。

自社の重要資産から考える

自社のビジネスにおいて最も重要な情報資産(顧客データ、知的財産、基幹システムなど)を特定し、それらの資産がどのような攻撃経路で狙われる可能性があるかを検討します。その上で、各攻撃戦術(Tactics)で利用されうる技術(Techniques)をマッピングし、重要資産に対する防御策を強化します。

基本的な攻撃戦術から始める

MITRE ATT&CKに整理されている基本的な攻撃戦術(初期侵入、実行、永続化、防御回避、認証情報アクセスなど)から順に、各戦術(Tactics)で頻繁に使用される技術(Techniques)に着目して対策を講じます。特に、初期侵入や実行といった攻撃の早い段階での検知・防御に重点を置くことで、攻撃の全体的な影響を最小限に抑えることができます。

業務に組み込むための具体的なアクションプラン例

SOC監視業務への組み込み

MITRE ATT&CKの技術(Techniques)に基づいた検知ルールやアラートシナリオをSIEM(Security Information and Event Management)などの監視ツールに組み込みます。これにより、特定の攻撃手法が観測された際に迅速に検知し、対応を開始できるようになります。また、アラート発生時には、関連するMITRE ATT&CKの技術(Techniques)情報を参照することで、攻撃の意図や次の行動を予測しやすくなります。

インシデント対応業務への組み込み

インシデント発生時に、攻撃者がどのような戦術(Tactics)と技術(Techniques)を使用しているのか、MITRE ATT&CKを用いて分析します。これにより、インシデントの全容を把握し、適切な封じ込め、根絶、復旧の計画を立てるための共通言語と知見を得ることができます。例えば、OS Credential Dumping(OS資格情報のダンプ)が確認された場合、認証情報の窃取という戦術(Tactics)に基づいて、影響範囲の特定やパスワードリセットなどの対策を迅速に実施できます。

脅威ハンティング業務への組み込み

MITRE ATT&CKの技術(Techniques)を脅威ハンティングの出発点として活用します。特定の攻撃グループや業界で流行している攻撃手法に関連する技術(Techniques)に焦点を当て、それらの痕跡が自社のシステム内に存在しないか能動的に探索します。これにより、未知の脅威や既存のセキュリティツールでは検知できない攻撃を早期に発見し、プロアクティブな防御につなげることができます。

終わりに

自社の守るべき資産を理解することと合わせて、MITRE ATT&CKを通じて攻撃者の戦術(Tactics)や技術(Techniques)を知ることで、「具体的にどこを守る必要があるのか」、そして、「守るためには何(どのような対策や監視)が必要なのか」ということを、より深く、具体的に逆算することができます。

孫子の有名な格言に「彼を知り己を知れば百戦殆からず」という言葉がありますが、まさにこのMITRE ATT&CKフレームワークは、体系的に「敵と味方を知る」ことを助け、自組織で必要な対策を検討する上で非常に有益なツールといえるでしょう。