FedRAMP(米国政府機関におけるクラウドセキュリティ認証制度)

| 執筆者: | アソシエイトシニアコンサルタント 廣田 哲弥 |

| 改訂者: | アソシエイトシニアコンサルタント 廣田 哲弥 |

現在、デジタルトランスフォーメーション(DX)が多くの企業で叫ばれていますが、クラウドサービスの浸透がなくてはここまで注目されることもなかったでしょう。既に多くの企業がクラウドサービスを利用しており、政府機関等においてもクラウドを積極的に利用していくようになってきました。

この流れの中で、2020年1月には政府のサイバーセキュリティ戦略本部にて政府機関のクラウドサービス調達にあたっての統一認証制度(ISMAP)を作ることが決定し、2020年10月からクラウドサービス登録申請がスタートしました。ISMAPは米国の政府機関向けクラウドセキュリティ基準であるFedRAMPの日本版と言うべきものです。

そこで本稿は、ISMAPの骨格を知るために、元となる米国のFedRAMPのご紹介をいたします。

FedRAMP概要

FedRAMPはFederal Risk and Authorization Management Programの略で、米国政府の採用する「クラウドサービスに関するセキュリティ評価・認証の統一ガイドライン」です。事業者が自社サービスを米国政府機関に提供する場合は、このセキュリティ基準を満たす必要があります。

FedRAMP登場以前は、採用時に各省庁で独自にセキュリティ評価を行っていたため、評価する側・評価される側双方に膨大な手間が掛かっていました。FedRAMPはこの課題を解決するために導入されたもので、一度FedRAMPの認証を受けたクラウドサービスは連邦政府各省庁であればどこでも追加の承認なく採用可能となりました。

米国政府がクラウドサービスを利用する上でFedRAMPは下記の点で重要となっています。

- 評価基準の統一による米国政府とクラウドサービス事業者との透明性の担保

- 評価の簡略化

- 米国政府内での安全なクラウドサービスの導入

米国政府機関にサービスを提供するための認証制度であり、提供者は米国だけでなく、日本を含む世界中の企業、組織が対象となります。

FedRAMPの特徴

FedRAMPはクラウドサービスの情報セキュリティ基準を示したガイドラインであり、以下の特徴があります。

- 連邦政府機関統一のクラウド製品・サービスについてのセキュリティレベル評価基準であり、認証されたサービスは米国の全ての政府機関で利用可能となる

- 評価指標には米国の連邦政府機関に対するセキュリティ管理策等を定めたNIST SP800-53(※1)をベースとしたセキュリティガイドラインを使う

- 評価は認定を受けた第三者機関である3PAO(※2)が実施し、その結果をJAB(※3)が検討・認証する

※1 NIST: National Institute of Standard and Technology (米国国立標準技術研究所)。NIST SP800-53はNISTが発行した「連邦政府情報システムおよび連邦組織のためのセキュリティ管理策とプライバシー管理策」

※2 3PAO: Third-Party Assessment Organization (第三者評価機関)

※3 JAB: Joint Authorization Board( 合同認証委員会、米国の国防総省や国土安全保障省などで構成)

政府の基準なので、記載する文書の量が多い等、難易度は少々高いですが、FedRAMPのベースとなっているNIST SP800-53は、ISO/IEC27001(ISMS: 情報セキュリティマネジメントシステム)の管理策とのマッピングがとられています。よって、元からISO/IEC27001を取得済みのクラウドサービス事業者に関しては、ISO/27001をベースに認証対応を進めることが可能です。また、これからISO/IEC27001の認証をとろうと考えているクラウドサービス事業者に関しても重複する部分も多いのでISO/IEC27001とFedRAMP同時並行で認証対応を進めることが可能です。

FedRAMPにおける認証取得の流れ

実際にFedRAMP認証取得にあたっては、大きく分けて5つのステップでの対応が必要です。また、運用フェーズではさらに1ステップについての監査が発生するため、FedRAMPの対応としては計6ステップあります。この一連の評価手順はNIST SP800-53のNISTリスク管理フレームワークに準拠しています。(図表1)

【図表1:NIST管理フレームワーク6つのステップ】

| フェーズ | ステップ | NIST RMF | FedRAMPでの対応 |

|---|---|---|---|

| 認証取得 | 1 | 情報システムの分類 | クラウドサービスをFIPS199の定義を基に分類 |

| 2 | セキュリティ管理策の選択 | NIST800-53を基にしたセキュリティ管理策を定義 | |

| 3 | セキュリティ管理策の実施 | セキュリティ管理策を実装し、ステップ1、2の内容を含め実装されたシステムについて文書化 | |

| 4 | セキュリティ管理策のアセスメント | 3PAOの評価者による評価及び評価内容について文書化 | |

| 5 | 情報システムの運用認可 | ステップ4、5で作成した文書を評価し、官庁での使用を認可 | |

| 運用・監査 | 6 | セキュリティ管理策の監視 | 月もしくは年ごとの定期的な監査 |

では、FedRAMPの6ステップの各対応について、見ていきます。

Step1:情報システムの分類

まず、対象クラウドサービスで使用しているデータを分類します。情報セキュリティの目的3点 (機密性、完全性、可用性)において、なんらかのセキュリティ侵害を受けた際の影響を検討し、3つのインパクトレベルに分類します。

インパクトレベルが「低」の場合は限定的な影響、「中」の場合は重大な影響、「高」の場合は致命的、壊滅的な影響と定義されています。

Step2:セキュリティ管理策の選択

分類後、インパクトレベル別にFedRAMPが定義する管理策を策定していきます。大きくは17カテゴリーあって、インパクトレベルによって各カテゴリーの設問数が変わります。つまり、インパクトレベルが「低」に比べて「中」の管理策が多く、「高」は策定すべき管理策が更に多くなります。(図表2)

【図表2:各インパクトレベルにおけるセキュリティ項目数】

| セキュリティ項目 | 低 (Low) |

中 (Moderate) |

高 (High) |

|---|---|---|---|

| アクセス制御 | 11 | 43 | 54 |

| セキュリティ教育 | 4 | 5 | 7 |

| 監査及び説明責任 | 10 | 10 | 30 |

| セキュリティ評価と認定 | 9 | 16 | 16 |

| 構成管理 | 11 | 26 | 36 |

| 緊急時対応策 | 6 | 23 | 35 |

| ID識別/認証 | 15 | 37 | 32 |

| インシデント対応 | 7 | 17 | 26 |

| メンテナンス | 4 | 12 | 14 |

| 記録媒体の保護 | 4 | 20 | 26 |

| 物理及び環境的保護 | 10 | 20 | 26 |

| セキュリティリスク対策 | 3 | 6 | 6 |

| 人的セキュリティ | 8 | 9 | 10 |

| リスク評価 | 4 | 10 | 12 |

| システム/サービス調達 | 6 | 22 | 26 |

| システム/コミュニケーション保護 | 10 | 32 | 39 |

| システム/情報の整合性 | 7 | 28 | 38 |

| 合計 | 129 | 336 | 433 |

Step3: セキュリティ管理策の実施

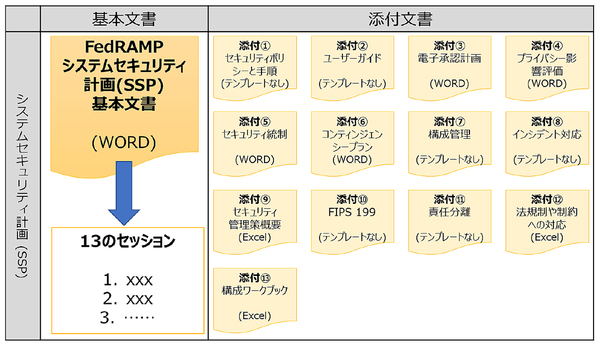

セキュリティ管理策の策定後、その実装内容を文書化します。FedRAMPホームページにシステムセキュリティ計画(SSP)文書テンプレートが用意されているため、これを使うのが効率的でしょう。SSPは基本文書以外に、13の添付文書を提出する必要があります。(図表3)

【図表3:SSPで提出する文書対象】

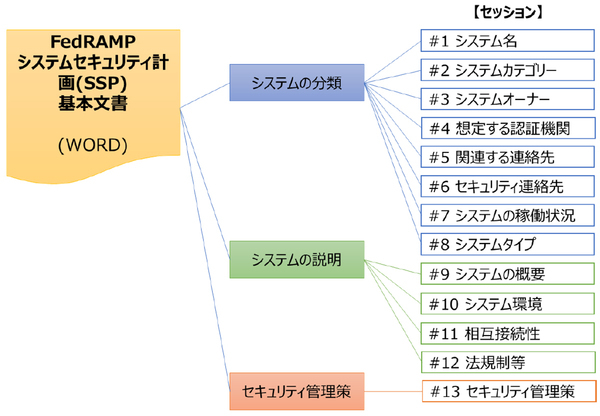

主要文書となるSSPにはクラウドサービスの概要やセキュリティ管理策、担当者等の情報を記載します。文書全体で13セッションの構成ですが、大きく3つのカテゴリー(システムの分類、システムの説明、システムのセキュリティ管理策)に分類できます。(図表4)

【図表4:SSP基本文書の構成】

Step4:セキュリティ管理策の評価

一通りの文書を用意した後、3PAOが実施する独立したセキュリティ評価を受けます。

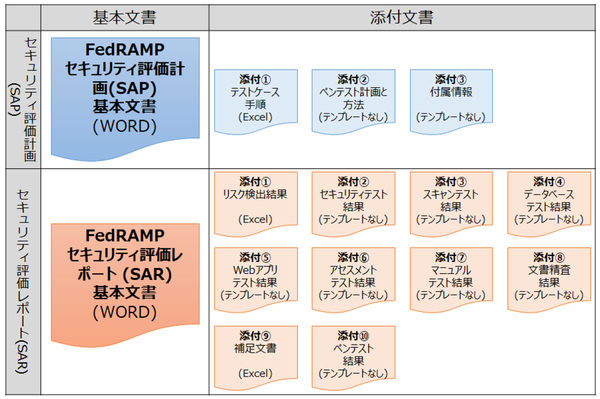

まず、セキュリティ評価計画(SAP:Security Assessment Plan)を策定し、その内容にのっとりテストを実施し、テストの結果をセキュリティ評価レポート(SAR:Security Assessment Report)にまとめます。いずれもSSPと同様、FedRAMPのホームページにテンプレートが用意されています。SAPとSARはクラウドサービス事業者と3PAO双方合意の元、作成します。

SAPはシステムのセキュリティ評価にあたってのテスト計画を説明するもので、テストの範囲や手順、使用ツール等を記載します。この計画は3PAO、クラウドサービス事業者双方の同意が必要です。SAPもメインの文書のほかに3個の添付文書があります。

SARはSSPやSAPの内容を評価した結果をまとめたレポートで、セキュリティ管理策の評価終了時に作成します。SARもメイン文書のほかに10個の添付文書があります。(図表5)

【図表5:SAPとSARで提出する文書対象】

Step5:情報システムの運用認可

Step4の評価の結果、基準を満たした場合に該当クラウドサービスはFedRAMP認証を取得できます。これにより、認定されたクラウドサービスは政府機関での導入が可能となります。

Step6:セキュリティ管理策の監視

認証継続のため、年次で認証機関の審査を受ける必要があり、かつ月次でセキュリティモニタリング状況を報告する必要があります。審査時に脆弱性が発見された場合、高レベルのものは30日、中レベルのものは90日以内に改善する必要があります。

最後に

FedRAMPは「政府機関に認証された堅牢なシステム」というお墨付きとでも言うべき評価指標であり、「Amazon Web Services(AWS)」(アマゾン)や「オフィス365」(マイクロソフト)、「G suite」(グーグル)等、多くのクラウドサービスが既に認証を取得しています。

FedRAMP認証にあたっては相当な労力が必要となりますが、一連の対応がセキュリティレベルの向上に繋がるのは間違いなく、一度認証を取得すると対外的なアピールに活用できるというメリットがあります。特に米国でビジネス展開をしている、もしくは考えている場合には認証取得は有用です。