「NIST SP800-171」CUIの厳格管理でサプライチェーンリスクに備える

| 執筆者: | エグゼクティブコンサルタント 星野 靖 |

| 改訂者: | 執行役員 兼 プリンシパルコンサルタント 内海 良 |

サプライチェーンのセキュリティリスクが叫ばれる昨今、米国国立標準技術研究所(National Institute of Standard and Technology、以下NIST)が公表したセキュリティガイドライン「NIST SP800-171」が注目を浴びています。NISTでは重要インフラのためのセキュリティフレームワーク(NIST Cyber Security Framework、以下CSF)が特に著名ですが、CSFとは別にNISTのコンピューターセキュリティ部門(Computer Security Division、CSD)が発行するコンピューターセキュリティ文書(Special Publication)がSP800シリーズやSP1800シリーズです。米国の政府機関がセキュリティ対策を実施する前提でまとめられました。

NIST SP800-171の概要

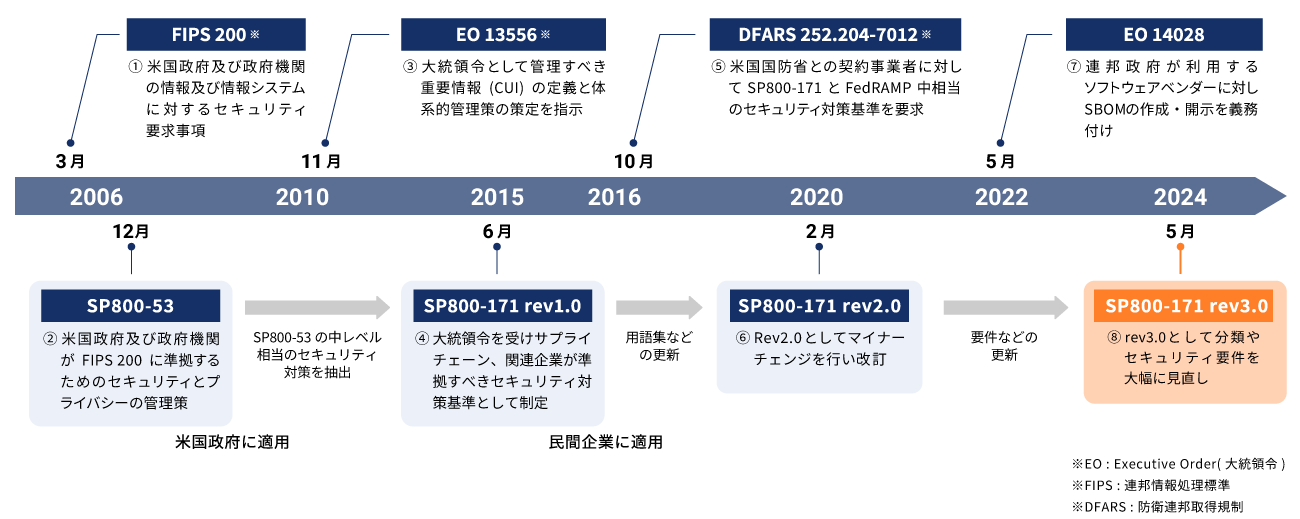

NIST SP800-171は、米国連邦政府が調達する製品や技術などを製造/開発する企業に対して、守るべきサイバーセキュリティ基準を示したガイドラインで、情報取り扱いの機密性を重視しています。NIST SP800-171初版は2015年6月に発行され、最新バージョン(Revision 3)が2024年5月に公開されました。NIST SP800-171が制定された経緯は図1をご覧ください。

近年では、日本国内でもNIST SP800-171の重要性が高まっています。防衛省は2022年4月、NIST SP800-171をベースにした調達基準「防衛産業サイバーセキュリティ基準」を公表しており、2023年度の契約から適用されます。また、2022年5月に可決された「経済安全保障推進法」では、サプライチェーンや基幹インフラのセキュリティ強化、特定技術の保護などが定められています。こうした流れの中、NIST SP800-171が今後さらに重要視される可能性は高いと言えるでしょう。

NIST SP800-171の特徴

NIST SP800-171の特徴としては①サプライチェーン全体でCUIを保護するセキュリティ要件を示していること、②体制やルールおよびプロセスから技術的な対策まで総合的なセキュリティ要件を示していること、の2点が挙げられます。詳細は以下の通りです。

①サプライチェーン全体でCUIを保護するセキュリティ要件を提示

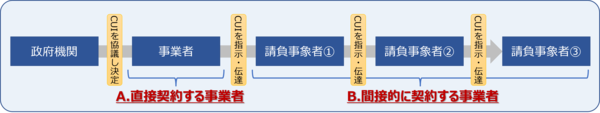

サプライチェーンに関わる一連の組織がCUI(機密情報以外の重要情報)を保護するために取り組むべきセキュリティ要件を示しています。例えば、軍事利用の可能性もある宇宙技術や海洋技術などは、官民など複数の組織が連携して研究/開発に取り組む場合、関係組織はすべからく、一定のセキュリティ要件を満たす形で、重要な技術データを保護する必要があります。そのセキュリティ要件を示したものがNIST SP800-171です。

【図2:サプライチェーンでのセキュリティ確保の仕組み】

②体制やルール面から技術的対策まで総合的なセキュリティ要件を提示

NIST SP800-171は、体制やルールおよびプロセスから技術的な対策までを、バランスよく14の分類/110のセキュリティ要件として整理しています。従って、NIST SP800-171に準拠することで、組織の総合的なセキュリティレベルの向上につながると言えます。セキュリティの3大原則(機密性、完全性、可用性)の中では機密性に主眼を置いており、CUIを暗号化して保管することなど、通信経路と保管場所の暗号化などについてはとりわけ厳格な対応が求められます。

【表1:NIST SP800-171のセキュリティ要件】

| # | ファミリー(分類) | 要件種別 | ||||

|---|---|---|---|---|---|---|

| 体制・スキル | ルール・プロセス | 技術的対策 | 物理的対策 | 項目数 | ||

| 1 | アクセス制限 | ● | 22 | |||

| 2 | 意識向上と訓練 | ● | 3 | |||

| 3 | 監査と責任追跡性(説明責任) | ● | 9 | |||

| 4 | 構成管理 | ● | 9 | |||

| 5 | 識別と認証 | ● | 11 | |||

| 6 | インシデント対応 | ● | 3 | |||

| 7 | メンテナンス | ● | 6 | |||

| 8 | メディア処理 | ● | 9 | |||

| 9 | 人的セキュリティ | ● | 2 | |||

| 10 | 物理的保護 | ● | 6 | |||

| 11 | リスクアセスメント | ● | 3 | |||

| 12 | セキュリティアセスメント | ● | 4 | |||

| 13 | システムと通信の保護 | ● | 16 | |||

| 14 | システムと情報の完全性 | ● | 7 | |||

NIST SP800-171準拠の難易度

NIST SP800-171は日本国内での第三者認証制度はなく、自分たちでその準拠状況を確認する形となります。合否(○×)で評価するか、CMMI(能力成熟度モデル統合)に準拠した5段階で評価するか、その辺りについても特に指定はありません。

NIST SP800-171に準拠を求められる可能性がある場合は早急な対応が望ましいのですが、対応に苦慮する組織は少なくありません。NIST SP800-53(※)などの厳格なガイドラインに比べればセキュリティ要件は厳しくないものの、「どの情報がCUIに相当するのか」の判断が難しいためです。この判断でつまずいてしまうと、その後の対応が難しくなります。

※NIST SP800-53:CI(Classified Information、格付け情報)と呼ばれる機密情報に関して、推奨されるセキュリティ要件を示したガイドライン

CUIとは

では、改めて「CUI」とは何か。日本語では「管理された非格付け情報」、「機密情報ではない重要情報」などといわれます。

企業、組織にとっての機密情報を厳格に管理することは当然ではあるものの、「機密情報ではない重要情報」とは何を指すのかがわかりにくく、企業、組織にとって「社外秘ではない重要情報」なのか、「社外秘だが機密情報ではない」なのかが判然としない部分があります。米国立公文書記録管理局(NARA)が管理するCUIレジストリーに、業種ごとにCUIに該当する項目が書かれているため、その一例を見てみましょう。

| 【業種】 | 【CUIに該当する項目】 |

|---|---|

| 重要インフラ | 化学テロ情報、危機管理に関わる情報、有害物質の取扱い情報など |

| 金融機関 | 金融業務上の秘密、予算、電子資金取引情報、買収関連情報、苦情情報など |

| 輸送関連 | 線路の安全情報、セキュリティ関連情報など |

その他、各業種によって該当例が記載されています。

NIST SP800-171への準拠

NIST SP800-171への準拠状況を確認する場合、規程類などの文書の精査でルールの整備状況を評価した上で、インタビューや質問票の形でそのルール通りに運用されているかの運用状況を評価する流れが考えられます。

NIST SP800-171の具体的なセキュリティ要件を見ていくと、サプライチェーンの観点で考えた場合、委託先との情報連携で影響してきそうなのは「3.1.20 外部システムへのコネクション及び使用を検証し、制御/制限する」と「3.1.21 外部システム上での組織のポータブルストレージデバイスの使用を制限する」の2項目程度です。該当するセキュリティ要件は少ないものの、この部分は外部委託先の対応状況をしっかり確認し、必要に応じて契約で縛る形が望ましいです。

その他のセキュリティ要件は別のフレームワークやガイドラインで見たことがあるようなものが多く、システム監査、評価に習熟した方にとっては見慣れた内容かもしれませんが、CUIの取り扱いに特化した要件をいくつかご紹介します。

- ・3.1.19 モバイルデバイス及びモバイルコンピューティングプラットフォーム上のCUIを暗号化する

- これはスマートフォンやノートPCにおけるCUIの取り扱いを確認するセキュリティ要件です。デバイス全体での暗号化でも良いかもしれませんが、CUIに該当する情報、ファイル単体の暗号化を求めていると考えられます。

- ・3.7.3 オフサイトのメンテナンスのために除去される装置は、あらゆるCUIについてサニタイズされることを保証する

- これはハードディスクやSDD等、記憶装置の故障、不具合を想定しているセキュリティ要件です。システムに組み込まれた状況でアクセス不可になったとしても、交換後に特殊機器等を使ってアクセス可能となり、ファイルやCUIの入手が可能な場合があります。そのため、消磁対応や物理破壊、ソフトウェア的なデータ消去により、不正入手の機会をできるだけ低減させることが重要です。この対応を行った場合、消去作業の実施結果報告書の入手も忘れないようにしましょう。

- ・3.8.4 CUIのマーク表示と配付制限が必要なメディアに対して表示を行う

- ・3.8.5 CUIを含むメディアへのアクセスを制御し、管理エリアの外部への持ち出し中のメディアの説明責任を維持する

- ・3.8.6 代替の物理的予防手段による保護がない限り、持ち出し中はディジタルメディア上に格納されCUIの機密性を保護するための暗号学的メカニズムを実装する

- これらはDVD、CDメディア、USBメモリー等を想定したセキュリティ要件と考えられます。最近は外部媒体の利用制限が厳しく、該当しない企業や組織も多そうですが、利用した場合は紛失のリスクが拭い切れないため、厳格な利用管理、管理責任、アクセス制限が必要となります。

NIST SP800-171は前述の通り日本国内での第三者認証制度はなく、自己適合宣言で問題ないものの、宣言に違反した場合は契約違反や刑事責任を問われる可能性が考えられます。NIST SP800-171準拠が必要な場合は何をもって「適合している」のかを明確にし、着実な対応が必要です。

なお、NIST SP800-171を包含したCMMC(Cybersecurity Maturity Model Certification、サイバーセキュリティの成熟度モデル認定)には、第三者認証制度があります。CMMCとは、米国国防省が定めたサイバーセキュリティ調達基準であり、NIST SP800-171が示した14のカテゴリーに新たに3つのカテゴリーを加えた17のカテゴリーに関してセキュリティ要件を示しています。詳細はこちらをご覧ください。