事業運営においてITシステムの活用は欠かせないうえ、DXに象徴されるように情報技術を使って事業を変革することがより強く求められるようになってきた昨今、サイバーセキュリティの強化はより一層重要になってきています。

そこで有用となってくるのが、セキュリティの検討・推進に重要な役割を果たすフレームワーク「NIST CSF (2.0版) 」です。NIST CSFは米国の政府機関である国立標準技術研究所(National Institute of Standards and Technology, NIST)」が発行したものでCSFはCyber Security Frameworkの略です。2013年2月に発令された重要インフラのサイバーセキュリティに関する大統領令を発端に、NISTが政府や民間から意見を集め2014年に1.0版を発行しました。その後、2018年に1.1版に改訂され長らく活用されていましたが、2024年2月に2.0版へ改訂されました。本記事では1.1版から大きな変更があった2.0版の更新点についてご説明します。

NIST CSFの特徴

NIST CSFの大きな特徴は、様々な業種・業態に関するサイバー対策の評価基準が体系的にまとめられている点であり、具体的には「コア(Core)」「ティア(Tier)」「プロファイル(Profile)」 という大きく3つの要素で構成されています。

| 要素 | 説明 |

|---|---|

| コア(Core) | 組織の種類や規模感を問わず実施可能な、サイバーセキュリティの対策やその効果が記載されている |

| ティア(Tier) | 組織のリスクマネジメント成熟度を評価するための指標がティア1~4までの4段階で記載されている |

| プロファイル(Profile) | フレームワークを活用し、サイバーセキュリティ対策状況の評価を行うことで、現状の状態を明確にすることができる。また、組織が目指すべきレベルに至る考え方も記載されているため、現状の状態を踏まえて今後の方針を検討することができる |

上記の要素によって、組織のサイバーセキュリティ対策状況が「現状(as is)」と「目標(to be)」とでどのようなギャップがあり、どの部分を強化するべきかを適切に把握できるようになります。

2.0版での更新点

先述した通り、複雑化・高度化するサイバー攻撃に対処するため2024年2月に2.0版が発表されました。2023年8月に発表されたドラフト版に寄せられたコメントを踏まえ、1.1版と比較すると大きく6点の変更が行われました。

1点目は対象とする組織が拡大したことです。

1.1版までは主に病院や発電所など米国の重要インフラの保護に重点を置いていましたが、実際には既に多種多様な業種・業態の標準的なフレームワークとして活用されていたほか、フレームワークの国際的な利用を促したいという事情から、業種や企業の規模感を問わず利用の対象となるよう更新されました。

これに合わせて、NIST CSFの正式タイトルが「重要インフラのサイバーセキュリティ対策を改善するためのフレームワーク」から「サイバーセキュリティフレームワーク」へと変更されました。その結果、フレームワークの構成や参考資料における表現が全ての組織を対象としたものに変更されています。

2点目は「コア(Core)」に「ガバナンス(Govern)」機能が追加されたことです。なおGovernは統治するという意味の英語で、本稿ではGovernに由来する言葉であるガバナンスと対訳しました。

NIST CSFは当初、「コア(Core)」部分を「識別(特定)」「防御」「検知」「対応」「復旧」の5つで構成していました。2.0版ではその5つの機能に加え、「ガバナンス」が追加されました。

新設された「ガバナンス」は他5つの機能と交わる根幹的な機能となり、組織がサイバーセキュリティ戦略を実施する上での内部決定や優先順位をどのように行うかについての指針を示しています。NISTによると、この機能はサイバーセキュリティの推進が財務等の他のリスクと同様に経営層が検討するべきものであるということを強調しています。

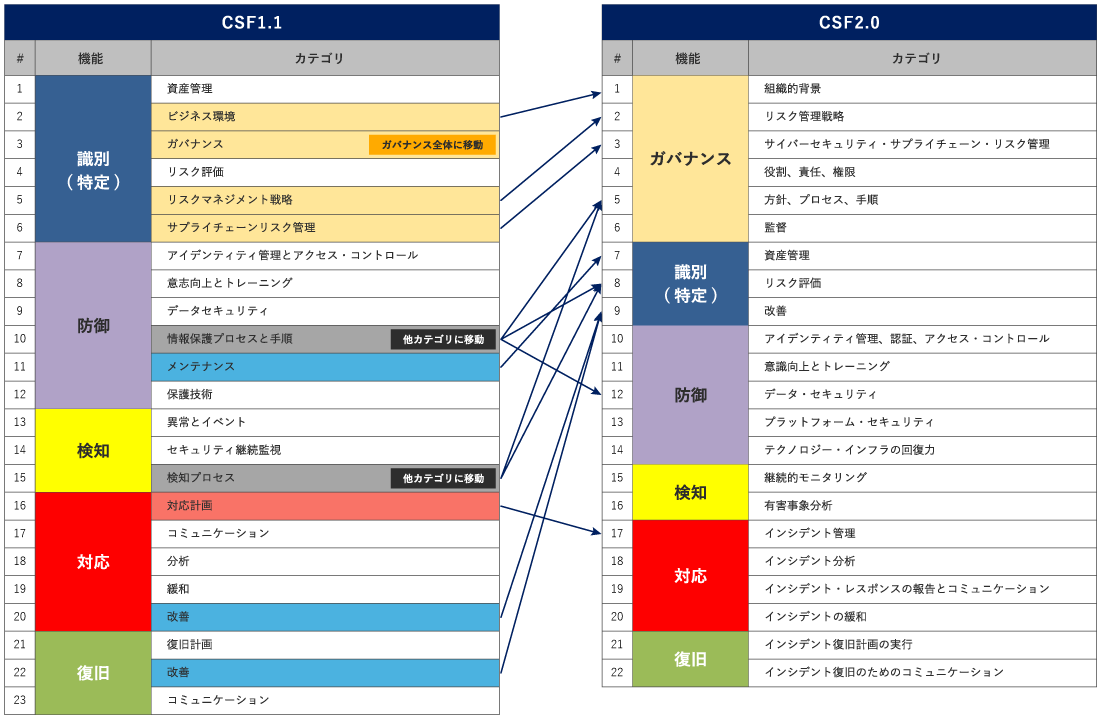

3点目はカテゴリ・サブカテゴリが大幅に整理・改訂されたことです。ガバナンス機能が追加されたため、以下のように構成が変更されました。

| コアの機能 | カテゴリー | サブカテゴリー | |

|---|---|---|---|

| 1.1版 | 5 | 23 | 108 |

| 2.0版 | 6 | 22 | 106 |

具体的には以下のような形で整理されています。

4点目は「ガバナンス(Govern)」でサプライチェーン/リスクマネジメントに焦点を当てたカテゴリーが拡充されていることです。背景にはサプライチェーンを狙ったサイバー攻撃が頻発しているなど、関連するリスクが年々増していることが挙げられます。

ただ、1.1版でも「識別(特定)」機能にサプライチェーンリスク管理はありました。2.0版ではNIST SP800-161rev.1(システム及び組織におけるサプライチェーンのサイバーセキュリティリスクマネジメントのプラクティス、Cybersecurity Supply Chain Risk Management Practices for Systems and Organizations)などを参照し、対策項目を大幅に追加した形となっています。

5点目はNIST-CSF1.1までは「識別(特定)」~「復旧」までの5つの機能で統一的なTier評価だったのが、CSF2.0ではあくまでも使用方法の一例として「ガバナンス」機能のみのTierの想定が示されていることです。具体的にはそれぞれの違いとして以下のTier評価が記されています。

【表4:サイバーセキュリティリスクガバナンスとサイバーセキュリティリスク管理Tier比較表】

| Tier | サイバーセキュリティリスクガバナンス ※「ガバナンス」機能のTier評価 |

サイバーセキュリティリスク管理 ※「識別(特定)」「防御」「検知」「対応」「復旧」機能のTier評価 |

|---|---|---|

| Tier4:Adaptive 適応的 |

|

|

| Tier3:Repeatable リスク情報の活用 |

|

|

| Tier2:Risk-Informed 繰り返し可能 |

|

|

| Tier1:Partial 部分的 |

|

|

6点目はImplementation ExamplesというCSF実装例やQuick start guidesというこれからセキュリティ確保を行おうとしている組織を対象としたガイダンスなどの計4点の参考資料が提供されるようになったことです。

Implementation Examplesにおける実装例とはセキュリティプロセスの具体例であり、それぞれの「コア(Core)」に紐づくサブカテゴリーの達成に役立ちます。また、各機能のサブカテゴリーの実装例が示されたことで、対象組織はフレームワークを効果的に使用できるようになりました。

Quick start guidesは中小企業、エンタープライズ・リスクマネージャー、およびサプライチェーンのセキュリティを確保しようとしている組織に対象を絞ったスタートガイドであり、成熟度が低い組織でも活用しやすいように更新されています。

他にも、参考資料・他フレームワークとの関連性の強化を行うために以下のようなツールが提供されています。

| コンテンツ | 説明 |

|---|---|

| Reference tool | 参考情報との関係性や最新情報 |

| Informative reference | CSFと合わせてCRI ProfileやCIS Controls 、NIST 800-53といった多くの他のサイバーセキュリティフレームワークおよび関連するフレームワークなどを相互参照できるようなカタログ |

このように、NIST CSF2.0版の利用者は状況の変化やニーズに合わせてより有効的な情報を様々なツールを使って、参照できるようになっています。

今後の見通し

NIST CSFは以前より全世界で広く活用されてきたフレームワークでしたが、大きく変更となった2.0版は、より時代に即した形に更新され、さらに活用しやすくなったと言えます。

今後はNIST CSF 2.0版の活用が進むと同時に、他の有力なフレームワーク・ガイドラインもNIST-CSFに影響を受ける形で更新されることが予想されます。