近年、データセキュリティとプライバシー保護の重要性が高まる中、組織のセキュリティ管理体制を第三者の視点で評価・保証することがより求められるようになってきました。

ISO27001(ISMS)やプライバシーマークは以前から存在していましたが、それらに加えて、プライバシーに関するISO27701や、官公庁に提供するクラウドサービスを審査するISMAP、防衛産業におけるサイバーセキュリティ基準の制定などの動きもこの文脈にあるといえます。

今回は、アメリカの公認会計士協会が制定したSOC2について紹介します。

SOCとは

SOC(System and Organization Controls)とは、アメリカの公認会計士協会(AICPA)が制定した、クラウドサービス提供者やデータセンターなどの受託会社を対象とした信頼性を証明する国際的な仕組みです。

具体的には、監査法人や公認会計士が独立した第三者の立場から、対象組織が提供するサービスの情報セキュリティやプライバシー等の有効性を評価し、結果をSOC報告書としてとりまとめます。

対象組織はこのSOC報告書を広く公開することで、情報セキュリティやプライバシー等における、自社および提供サービスの信頼性を証明することが可能となります。

SOCには評価対象や対象期間、報告書の利用用途に応じて、SOC1~SOC3の3種類があり、SOC1は財務報告における内部統制を、SOC2とSOC3はそれ以外の内部統制、具体的にはシステムに関連した内部統制を対象としています。

【表1:SOCの種類】

| 項目 | SOC1 | SOC2 | SOC3 |

|---|---|---|---|

| 対象となる 内部統制 |

財務報告に係る内部統制 |

|

|

| 報告書の内容 | 関係者向けにコントロール内容、評価手続、評価結果などの詳細な内容が記載された報告書 | 評価結果に関する意見のみが記載された簡潔な報告書 | |

| 報告書の種類 |

|

一定期間を評価 | |

| 報告書の利用者 |

|

|

不特定多数の一般人 |

SOC2報告書の概要

SOC1~SOC3はそれぞれ役割が異なります。

SOC1は主に財務報告に関連する内部統制の評価を対象としており、財務諸表監査に関連する規準です。SOC3はSOC2と同様のセキュリティ管理体制を評価しますが、報告書は一般向けに公開されることを前提とした簡素なものに留まります。よってセキュリティの領域においてはSOC2が特に重要視されています。SOC2は受託会社のセキュリティ管理体制を包括的に評価するものであり、また、受託会社が現在直面するビジネス環境における課題に直結した包括的な規準を提供しています。

具体的には以下のような課題です:

- 1. クラウドサービスのセキュリティ評価:

- クラウドサービスが乱立する中、顧客の立場からは受託会社のセキュリティ管理体制はサービス選定の重要な判断基準となります。SOC2により、クラウドサービスのセキュリティ評価を対外的に示すことが可能となります。

- 2. データ保護規制への対応:

- GDPR、CCPA等の国際的なデータ保護規制が強化される中、サービス組織はこれらの規制への準拠が求められています。SOC2は、これらの規制への対応に役立つ包括的な規準です。

- 3. サイバー攻撃リスクへの対応:

- デジタルトランスフォーメーションの進展により、サイバー攻撃のリスクが高まっています。SOC2は、これらのリスクに対応するためのセキュリティ管理体制の評価基準を提供しています。

また、SOC2報告書は受託会社の信頼性を示す差別化要因にもなり、競争力の向上につながることも期待できます。

SOC2報告書の詳細

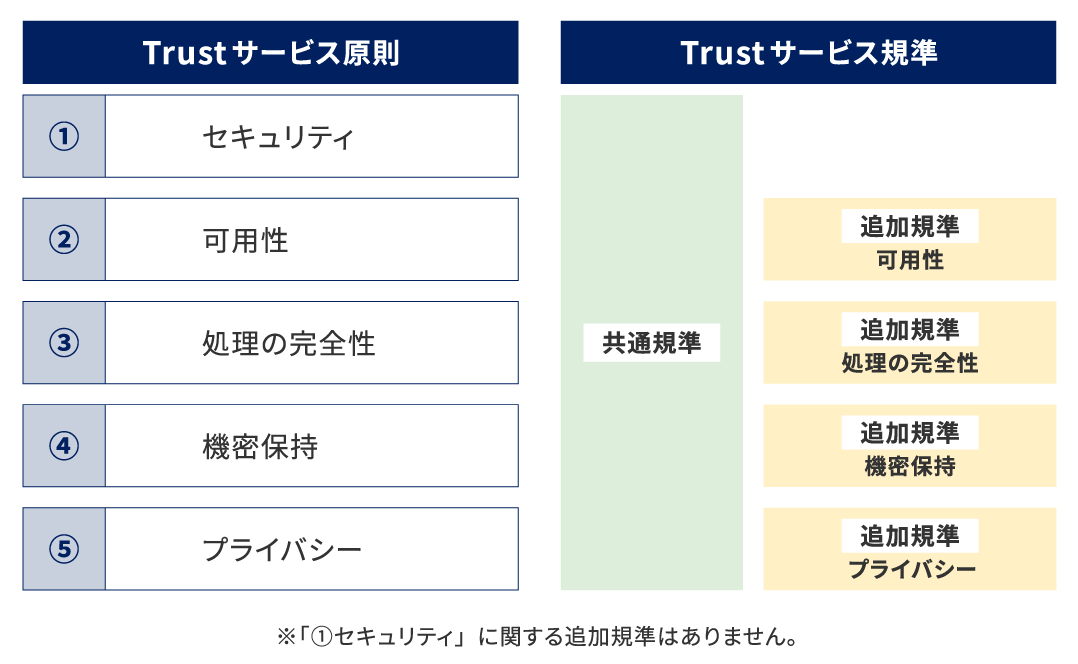

では、SOC2の具体的な内容に関してですが、セキュリティ、可用性、処理の完全性、機密保持、プライバシーの5つの領域を対象としており、サービス組織の包括的なセキュリティ管理体制を評価しています。

評価にあたって特定の時点の評価(Type1)か、一定期間の評価(Type2)とするか選択可能であり、「Trustサービス原則」が守られているかどうか、そしてそれぞれの原則に付随する「Trustサービス規準」に準拠しているかどうかを評価していくことになります。

5原則のうち、セキュリティが必須となり、セキュリティ以外の4原則は任意となります。そのため、セキュリティのみでも報告書が取得可能です。

取得例として、公共性のある重要性の高いサービスであれば、セキュリティに加えて可用性を選択する、たくさんの個人情報を取り扱うサービスを対象とするのであれば、セキュリティに加えてプライバシーを選択するという形で、報告書を取得する形となります。

【表2:Trustサービス原則の評価対象】

| # | Trustサービス原則 | 内容 | 評価対象 |

|---|---|---|---|

| 1 | セキュリティ | 不正アクセスや情報漏洩、改ざん、損傷からの適切な保護 | 必須 |

| 2 | 可用性 | 合意したサービスレベルで稼働し、利用可能であること | 任意 |

| 3 | 処理の完全性 | 会社のシステムが意図したとおりに動作するか確認 | |

| 4 | 機密保持 | アクセス、保管、使用を制限して機密情報を保護 指定された情報が特定の人や組織だけに公開 |

|

| 5 | プライバシー | 権限のないユーザーから機密性の高い個人情報を保護 個人情報が収集、使用、保存、開示、廃棄する過程で適切に処理されている |

必須となるセキュリティに対応する共通規準は、以下の9つの分野から構成されています。

【表3:Trustサービス規準(共通規準)の構成】

| Trustサービス規準(共通規準) | 内容 | |

|---|---|---|

| CC1 | 統制環境 | 行動規準、権限、人材育成などの組織体制 |

| CC2 | 伝達と情報 | 組織の内部・外部とのコミュニケーションと情報共有のプロセス |

| CC3 | リスク評価 | リスク分析、継続的なリスク評価プロセス |

| CC4 | モニタリング活動 | 統制の有効性の監視、評価、伝達 |

| CC5 | 統制活動 | リスク低減のための適切な統制、プロセス、技術 |

| CC6 | 論理的及び物理的アクセス管理 | 物理的及び論理的なアクセス手順、アクセスの提供、制限、除去、不正アクセス防止 |

| CC7 | システム運用 | 脆弱性、セキュリティ・インシデント、自然災害への対応 |

| CC8 | 変更管理 | システムの重要な変更に対するプロセス |

| CC9 | リスク軽減策 | 適切なビジネスプロセス、ベンダー管理 |

まとめ

デジタル化が加速する現在のビジネス環境において、受託会社がセキュリティ面での信頼性を確立し、競争力を維持・強化することは不可欠です。

SOC2報告書の取得は、受託会社が競争優位性を確立し、自社を差別化するための有効な手段です。報告書が示すセキュリティ管理体制の信頼性は、顧客や取引先からの信頼獲得につながり、新規ビジネスの獲得や既存ビジネスの強化に役立ちます。

また、SOC2報告書に記載された詳細な情報は、自社のセキュリティ対策の強みを具体的に示すことができ、競合他社との差別化を図る上で重要な役割を果たします。

上記により、SOC2報告書の取得は、受託会社の持続的な成長と競争力強化に寄与するといえます。