近年、情報収集の手法として「OSINT(オシント)」が注目されています。OSINTとは本来、国家保障等の専門領域で使われる言葉ですが、OSINTの考え方や手法がサイバー攻撃でも用いられていることから、最近ではサイバーセキュリティ分野でも耳にする言葉となりました。本稿では、OSINTの概要やOSINTを用いたサイバー攻撃、企業として注意したい点について解説します。

公開情報から目的の情報を見つける

OSINTとはオープン・ソース・インテリジェンス(open source intelligence)の略称です。これは諜報活動の一種で、一般に公開され利用可能な情報を情報源に、機密情報等を収集する手法を指します。一般に公開され利用可能な情報とは、合法的に入手できる情報で、トップに対するインタビュー記事や企業のプレスリリース、書籍、インターネット情報等が挙げられます。これらを合法的に調べて分析することにより、一見、断片的なデータから、意味を持った情報が得られる場合があります。

身近な例から考えると、例えば自社の戦略を考えるために、他社を分析することが挙げられるでしょう。ライバル企業の資料やウェブページ、IR情報等を分析して、ライバル企業が次にどのような戦略を取りうるかを予測するのです。OSINTはこのようにビジネスで有効に活用することもできますが、攻撃者がターゲットの情報をつかむ目的で用いる場合もあるため、注意が必要です。

OSINTの手法を見てみる

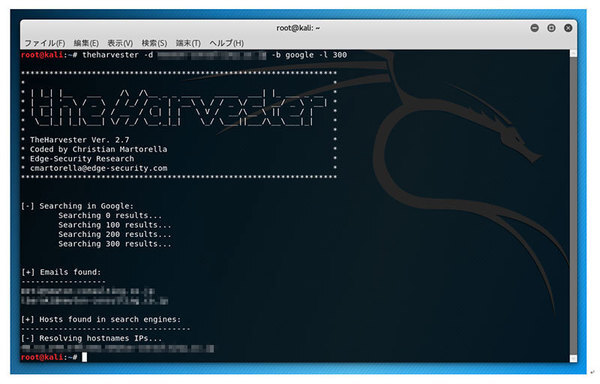

公開情報の収集には様々な手法があります。ターゲット企業の公式サイトや人材採用サイト、会社案内パンフレットや営業資料などは比較的簡単に入手することができます。また、公開情報の収集を補助するツールも世の中には流通しています。ここでは、「theharvester」というツールを例に、OSINTの手法を見ていきます。このツールは検索エンジンなど一般に公開されている情報からメールアドレス等を収集することができるものです。

- ターミナルを開き「theharvester -d ドメイン情報 -b google -l 300」と入力します。

- エンターを押下するとサーチが始まり検索結果が表示されます。今回、検索したドメイン情報からは2つのメールアドレスを見つけることができました。

このようなツールが、インターネット上には無料で公開されており、その機能を利用して、機密情報やサイバー攻撃の足掛かりを得ることも可能となります。

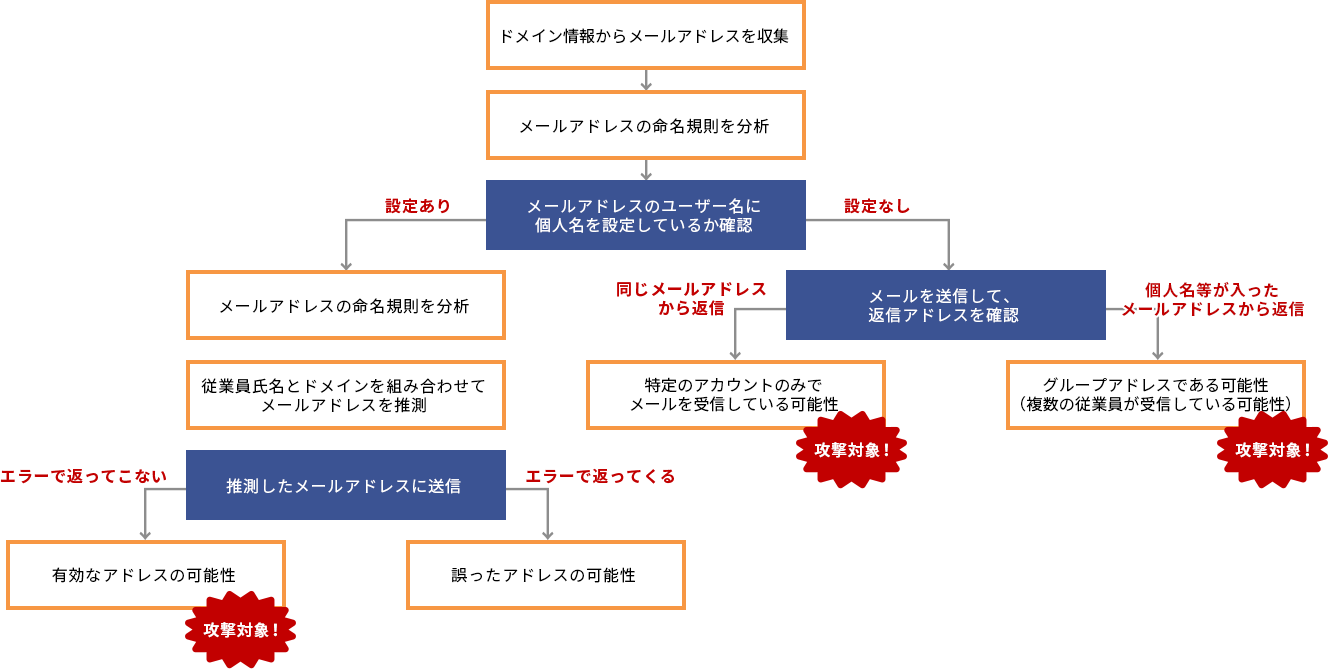

では実際に、ドメイン情報からメールアドレスが入手されたと仮定して、企業へのサイバー攻撃の可能性を考えてみましょう。メールアドレスが流出すると、以下のような流れでサイバー攻撃の対象となってしまう可能性があります。

上記のフローに従うと、ドメイン情報から、いくつかのパターンで攻撃の糸口をつかむことができます。組織のセキュリティ状況によって攻撃の有効性は変わってきますが、例えば、グループアドレスであれば複数の人が受信して、その内容を確認している可能性があります。従って、攻撃者がグループアドレス宛にマルウェア等を仕込んだメールを送信すれば、複数の人が開き、被害を大きくすることができるかもしれません。

現在、メールは攻撃者のチャンネルの一つになっていることは既知の状況です。フィッシングメールや標的型攻撃メール等、ドメイン情報がわかるだけでも攻撃者へチャンスを与えていることになるのです。

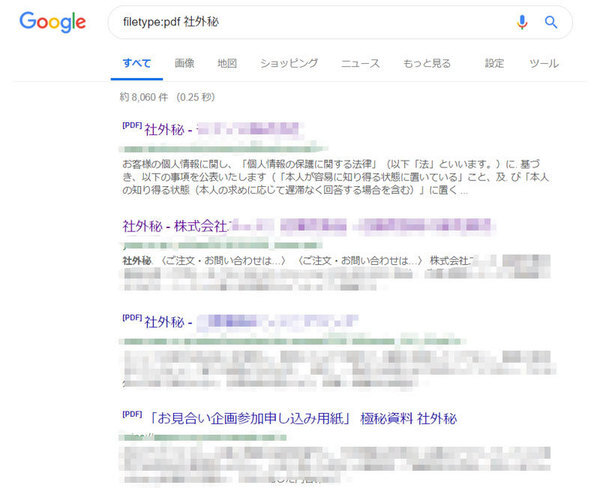

次に、社外秘の情報が調べたいとします。私達が普段から利用している「Google」や「Yahoo!」といった検索エンジンもOSINTでは重要なツールとなります。例えば、次のようなワードを検索エンジンで検索してみます。

【filetype:pdf 社外秘】

検索してみると、次のような結果が表示されました。約8060件程の情報を確認することができます。その中には社名と共に「社外秘」と記された情報もありました。

これが本当に社外秘情報かどうかは実際に確認して信ぴょう性等を判断する必要がありますが、OSINTという観点では何かしらのヒントを得られる可能性があります。

このようにOSINTは何か決まった方法があるというものではなく、利用できるあらゆる手段を用いて、公開情報から様々な情報を収集します。企業機密に関わるような情報が狙われる場合もあり、また、機密情報を得るためのサイバー攻撃等の糸口として利用される場合もあります。前述したような手段以外にも様々な方法があるため、企業としてもその対策が難しいところです。

意図せず公開している情報に注意

企業としてOSINTへの対策を考える場合、「意図して公開している情報かどうか」という判断基準を念頭に置いておくと良いでしょう。

- 1. 意図して公開している情報

- 会社概要や公開資料等、意図して公開している情報は、企業活動として公開が必要です。ライバル企業や攻撃者から分析の対象とされる可能性があったとしても、IRやCSR、CM等、企業が営利活動をするためには公開しなければなりません。そのため、一切公開しないといった対策は難しいと考えられます。

- 2. 意図せず公開している情報

- OSINT対策で問題になるのは、意図せず公開している情報です。これは、言い換えると企業が管理できていなかった情報でもあり、盲点と言えます。攻撃者はこの盲点に目を付けます。

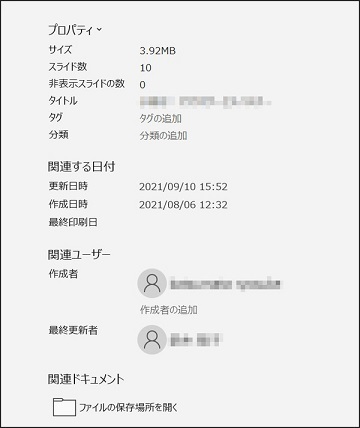

例えば、WordやExcel等のオフィスファイルには、ファイルを作成した際のプロパティ情報が表示されています。社内で利用するファイルに関しては、誰が作成したのかといった観点は必要ですが、これが公開情報として必要かと問われると、何か理由がない限りは不要でしょう。

ここにある情報が分かれば、「もしかしたら、このファイルの作成者は攻撃対象の企業に属している、または近い立場にいる人物かもしれない」と推測できます。前述したように検索エンジンで企業名と作成者名を検索して、SNS等から個人の嗜好等を調べることも可能です。本人の嗜好が分かれば、より攻撃が届く可能性が高まります。また、ドメイン情報と組み合わせてメールの送信を試すことも可能でしょう。場合によっては本人に直接電話をして、機密情報を聞き出すといったソーシャルエンジニアリングの手法も使えます。

OSINTから組織を守るには

このように様々な手段やアイデアを組み合わせて情報を収集することが可能なため、「この対策をすれば問題ない」と断言することはできないのが実情です。しかし、「必要な情報のみを公開しているか」という観点を持つことで、被害に遭う可能性を減らすことはできます。

企業としては、チェックリスト等を作成して、何か情報を公開する前に不必要な情報が含まれていないか確認することを徹底すると良いでしょう。一例として、次のような点に気を付けたいところです。

- 公開しているファイルのプロパティに個人名等の情報が入っていないかチェックする

- SNS等に企業内部の情報がわかるような投稿をしない。または投稿時に気を付ける(写真に写っているホワイトボード等)

また、企業だけではなく、個人としても対策が必要です。個人利用しているSNSも例外ではありません。SNSに公開した情報が攻撃者にとって有益な情報になることもありえます。公開していた写真等からパスワードが推測されて、SNSアカウントが不正ログインされた事例もあります。普段、何気なく公開している情報も、その扱いに注意が必要であると言えます。企業が行なっている情報セキュリティ研修等で、従業員に対してSNSや情報の扱いについて啓蒙することも有効でしょう。

情報は扱い方によっては包丁と同じように便利な道具にもなりますし、凶器にもなります。企業としては、OSINTという手法があるということを念頭に置き、公開情報には注意を払いたいところです。