OSCAL(Open Security Controls Assessment Language)は、米国立標準技術研究所(NIST)が開発した、サイバーセキュリティやプライバシーの管理・評価のプロセスを自動化するための機械可読なデータ記述言語およびフレームワークです。

複数のガイドラインや法規制に効率的に対応するために、サイバーセキュリティの管理を自動化することを目的としています。

OSCAL開発の背景

近年、セキュリティ分野においては、コンプライアンス意識の高まりから、基準、規格、フレームワーク、ガイドラインなどが増え続けていますが、これらはそれぞれが独自の形式で記載されているため、相互運用が難しく、整合性が確保されにくいという欠点があります。

また、新たな技術の普及やサイバー攻撃の高度化・複雑化などにより、多くの組織では度々セキュリティ対策の改変が行われたり、そうした脅威に適切に対処するため、セキュリティ規格への準拠が進められたりしています。しかし、さまざまな規格やガイドラインの内容を自組織の情報セキュリティ対策へ取り込むのは、管理側の負担が大きいという課題があります。さらには、そうした場合、認証取得や監査にかかる工数も増大し、せっかく導入された基準も準拠が困難になります。

OSCALは、こうした課題を解決するため、米国立標準技術研究所(NIST)が開発したセキュリティ管理のための特殊な言語です。各組織が導入する管理策を機械で読み取れる形式で表現することで一元管理を可能とし、これまでテキストベースや手作業で行われていたサイバーセキュリティの管理・評価のプロセスを自動化・向上させることを目的として開発されました。

2021年6月にVer1.0.0が初めてリリースされ、現在(2024年12月時点)はVer1.1.3が最新版として公開されています。NISTは公式にFedRAMPやNIST SP 800-53などのOSCAL用カタログを公開しており、米国では活用が進んでいます。

OSCALの構造

OSCALには3つのレイヤーがあり、低層から順に「管理(Control)レイヤー」、「実装(Implementation)レイヤー」、「評価(Assessment)レイヤー」と呼ばれ、それぞれのレイヤーは「モデル」という情報構造から成り立ちます。そして、そこに記載される情報はJSON、XML、YAMLといったマークアップ言語で表されます。

管理(Control)レイヤー

この部分は、セキュリティ対策について記述するレイヤーで、「カタログモデル」と「プロファイルモデル」で構成されます。高層レイヤーの基礎となる部分です。

カタログモデルでは、NIST SP 800-53などの規格で定められたセキュリティ管理策をカタログの形で一覧できるように記載します。カタログは、各組織が公式に発表しているものやGitHubリポジトリで公開されているものを利用できます。プロファイルモデルでは、カタログモデルで示された管理策について、それぞれの組織のニーズやベースラインに合わせ、組み合わせができます。このレイヤーを利用することで、準拠する要件や状況に応じて、管理策のカスタマイズを容易に行うことができます。

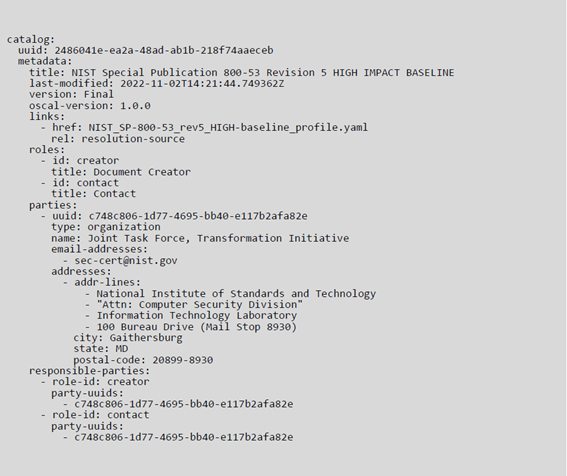

下図は、NIST SP 800-53 rev.5について、OSCALを用いてYAML形式で表したカタログ部分の記述例です。

実装(Implementation)レイヤー

ここは、管理(Control)レイヤーで選択した管理策を、各組織がどのように実装するのかを表す場所で、「コンポーネント定義モデル」と「システムセキュリティ計画モデル」から構成されます。

コンポーネント定義モデルは、特定のハードウェアやソフトウェアなどにあらかじめ備わっている情報(バージョンやモデル名、セキュリティ機能など)を定義します。システムセキュリティ計画モデルでは、管理策の実装状況を表します。最初にコンポーネント定義モデルで基礎情報を規定しておき、それをインポートする仕組みによって、実装状況の明示を効率化することが可能になっています。

評価(Assessment)レイヤー

このレイヤーは、実装(Implementation)レイヤーで表された内容が正しく実装されているかを評価し、その結果を記述する場所で、「評価計画モデル」、「評価結果モデル」、「行動計画とマイルストーンモデル」の3つから成ります。

評価計画モデルは、実装状況の評価に関する情報を表します。評価を行う頻度やスケジュール、方法を指定することができ、継続的な監査を行えるようになっています。評価結果モデルは、評価によって得られた結果(評価が行われた範囲・日時、特定されたリスクなど)が記載される場所で、その内容が行動計画とマイルストーンモデルに転送され、より詳細なリスクの説明や修復計画について示されるようになっています。これら3つのモデルでは、同一の表記構文が使用される仕組みになっており、モデル間でのデータ共有が効率的に行えます。

OSCALの特徴

OSCALは、セキュリティ対策のプロセスを合理化することを目的としたものですが、具体的には以下のような特徴があります。

機械可読性

XML、JSON、YAMLといった機械で読み取れる形式の言語を使用することで、コンピュータによる効率的な情報処理を実現。従来はバラバラに作成していた社内規程やマニュアルをOSCALで記述することで機械処理、一元管理ができる。

標準化

管理策をOSCALで表現することにより、セキュリティ対策の標準化・統一化が可能になり、規格準拠にかかる時間や人手を削減。

自動化

セキュリティ評価の自動化、規格改定への対応の自動化などにより、手動プロセスへの依存を減らし、人為的エラーのリスクを最小限にする。

情報共有

セキュリティに関する情報をOSCALで記載することで、関係者間でのリアルタイムな情報共有が可能に。

グローバルな影響

現在は、NIST SP800-53、FedRAMP、FISMA/FIPS、HIPAAといったセキュリティ要件がOSCALに対応しており、その採用は米国内にとどまらず、欧州、英国、オーストラリアなどの企業・機関でも進められています。

例えば、2022年にAWSが初めてOSCALに対応した形式でシステムセキュリティ計画をFedRAMPに提出しました。また、Google Cloudは2023年、米国国防省(DoD)の定めるセキュリティ要件の枠組み(IL:Impact Level)に準拠するにあたって、DoDの示す基準をよりスムーズに満たす方法としてOSCALを採用し、OSCAL形式でのドキュメント提出をしました。

日本企業への示唆

OSCALは、複雑化するコンプライアンス対応のコスト削減や、サプライチェーン上のガバナンス向上にも貢献し得るものだといえます。また、急速に変化するデジタル環境に適応し、セキュリティプラクティスを強化するための重要なフレームワークとなる可能性も高く、今後さらなる活用の広がりが期待されます。

現時点ではOSCALに対応しているのは海外の認証制度であり、また、OSCALを利用できるツールも日本語では提供されていませんが、こうした効率化の動きは今後加速する可能性があります。日本企業も、こうした潮流に遅れないよう、早い段階から情報収集しておくことが重要となるでしょう。