昨今、家電量販店でもスマート家電などのIoT製品を多く見かけるようになりました。IoT製品とは、インターネットを介してデータを送受信し、他のデバイスやシステムと連携して機能するモノ・製品のことを指します。例えば、ロボット掃除機などもIoT製品のひとつです。皆様の中にも自宅にロボット掃除機や、ペットの様子を監視するカメラなどを置かれている方がいらっしゃるのではないでしょうか。

そんなIoT製品の増加に伴う生活のデジタル化を背景にして、私たちの生活の利便性はどんどん向上しています。しかし、一方でIoT製品を狙ったサイバー攻撃・マルウェア活動も近年著しく増加しており、この傾向は今後も続くことが予想されます。このような脅威の高まりを受け、各国はIoT機器の安全性の確保に向けた取組みを進めており、その取り組みのひとつがIoTセキュリティラベリング制度です。本稿ではこのIoTセキュリティラベリング制度の概要について説明します。

IoTセキュリティラベリング制度の概要

まず、IoTセキュリティラベリング制度は、消費者が安全なデジタルライフを送るための制度です。前で述べた通り、昨今のIoT製品を狙ったサイバー攻撃の増加を背景にして、その脅威から消費者を保護するためにこの制度は設けられました。具体的には、販売されるIoT製品にセキュリティレベルを示すラベルを表示します。ラベルには、製品のセキュリティ機能や最新の脆弱性情報などが記載されており、QRコードを読み取ることで詳細な情報を確認することができます。制度の詳細は導入国により異なるため注意が必要です。この制度は消費者に対しても、IoTデバイスメーカーに対してもメリットがあります。

まず、消費者に対しては、製品を選ぶ際にセキュリティ要件を知ることができるメリットがあります。製品を選ぶ際に、そのパッケージに記された「ラベル」を見る、あるいは「QRコード」をスキャンすることで、容易にその製品のセキュリティ機能とセキュリティレベルを知ることができます。ラベリング制度の導入によって、消費者がより安全なデバイスを選定することが容易になり、サイバー攻撃から自身の身を守ることができるようになります。

また、デバイスメーカーにとっては 、このラベルによって自社の製品のセキュリティレベルをセールスポイントとしてアピールすることができます。特定の製品が高いセキュリティレベルを持つことが一目でわかれば、消費者としても安心して購入することができます。つまり、セキュリティに関する情報の開示によって、消費者が製品を選ぶ際の基準に、製品の「セキュリティレベル」が加わることになるのです。消費者はセキュリティレベルの低い製品よりも、よりセキュアな製品を好むようになるでしょう。IoTセキュリティラベリングを導入することは、デバイスメーカーにとっても自社の製品の購買の促進につながります。ただし、当然のことながら製品にセキュリティ性能を実装するにはコストもかかるため、 メーカー側には努力も求められるでしょう。

IoTセキュリティラベリング制度の導入動向

IoTセキュリティラベリング制度はドイツやシンガポール、フィンランドで導入が進んでいます。ドイツでは「ITセキュリティラベル」(連邦情報セキュリティ庁、BSI)、シンガポールでは「サイバーセキュリティ・ラベリングスキーム(CLS) 」(サイバーセキュリティ庁)、フィンランドでは「フィンランド・サイバーセキュリティラベル 」(運輸通信庁)と呼ばれているものが、本稿で扱うIoTセキュリティラベリング制度に相当します。一方で日本国内でも、「IoT製品に対するセキュリティ適合性評価制度」などの動きがみられます。前述の海外におけるラベリング制度を踏襲することも大いに考えられるため、海外の導入事例を知ることは日本における制度導入に向けた準備にもなるでしょう。

ドイツのITセキュリティラベルを具体的に見てみましょう。

ラベルには、対象製品がBSI の要件を満たしていることが記載されており、QRコードからBSIのウェブサイトにアクセスすると、具体的な製品に関する情報、ITセキュリティラベルの有効期間、および製品の現在のセキュリティ情報(現在確認されている脆弱性や今後のセキュリティアップデートなど)が確認できます。

消費者はラベルがついていることで製品の安全性を簡単に判断することができ、詳細な情報が必要な場合は簡単に入手することができるのです。

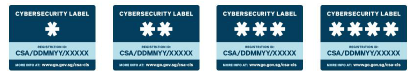

ここで、ポイントとなることは、記載される情報は消費者が「わかりやすく」セキュリティレベルを知ることを目的として、最小限の情報を記載していることです。膨大なセキュリティ要件や、難解な表記をするのではなく、消費者のために、ビジュアル的にセキュリティレベルが一目で分かるような表記となっています。実際に、シンガポールの「CLS」は、星の数で視覚的にセキュリティレベルが分かるように工夫されています。下記が実際のドイツの「ITセキュリティラベル」とシンガポールの「CLS」となります。

【図1:ドイツのITセキュリティラベル】

【図2:シンガポールのCLS】

なお、現在本ラベリング制度への対応は各国とも「必須」でなく「任意」です。本制度は法規制ではないため、法的拘束力はありません。そのため、IoTセキュリティラベルのある製品に起因するセキュリティインシデントが発生した場合も、メーカーが責任を問われることはありません。ドイツのITセキュリティラベルも、シンガポールのCLSのどちらも、ラベルは製品の安全を保障するものではない旨が記載されています。免責事項についての詳細は下記の表に示します。

【表1:免責事項についての記述(ITセキュリティラベルとCLS)】

| 項目 | ドイツ | シンガポール |

|---|---|---|

| 名称 | ITセキュリティラベル (IT-Sicherheitskennzeichen) |

Cybersecurity Labelling Scheme(CLS) |

| 免責事項 | IT製品が完全に安全であることを保証するものではなく、ラベルの有効期限が切れた後を含め、製造者が常に指定された基準を満たすことを保証するものではない。 | CSAは試験や付与されたラベルに関して、明示、黙示、法定を問わず、いかなる種類の表明、保証、誓約も行わない。いかなる人も自己責任で使用・信頼すること。 |

しかし、対応は任意であっても、消費者のセキュリティ意識の向上に伴い、IoTセキュリティラベルの必要性はこれから高まることが予想されます。各国においては、登録製品を確認できるサービスもあります。自社の製品に関係する製品や競合製品について登録の有無を確認してみるのもよいでしょう。例えばドイツでは、ITセキュリティラベルを導入している製品は、下記に示す「ドイツITセキュリティラベル製品登録サイト」からチェックすることができます。

IoTセキュリティラベリング制度導入にあたっての具体的な対応

続いて、実際にIoTセキュリティラベリング制度に対応する際の具体的な手順について説明します。

引き続きドイツのITセキュリティラベルを例にとり、具体的に説明します。ドイツでは申請可能な製品カテゴリごと(ブロードバンドルータ、電子メールサービス、スマートコンシューマーデバイス)にセキュリティ要件が分かれています。ここでは、最も基本的で、汎用的なIoTデバイスであるスマートコンシューマーデバイスのセキュリティ要件として指定されている「ETSI EN 303 645」という欧州規格を見てみましょう。下記は本規格の目次をまとめたものです。特に5章と6章が重要な要件となります。

【表2:「ETSI EN 303 645」目次】

| 大項目 | 中項目 | |

|---|---|---|

| 知的財産権 | ― | |

| 序文 | ― | |

| 法助動詞の用語 | ― | |

| はじめに | ― | |

| 1章 | ― | ― |

| 2章 | 参照 |

|

| 3章 | 用語、記号、略語の定義 |

|

| 4章 | 報告の実施 | ― |

| 5章 | 民生用IoTのためのサイバーセキュリティ規定 |

|

| 6章 | 民生用IoTのためのデータ保護規定 |

|

| 付録A (参考) |

基本コンセプトとモデル |

|

| 付録B (参考) |

実装適合性宣言の形式 | ― |

| 履歴 | ― | ― |

上記のセキュリティ要件(特に5章と6章の内容)に適合しているかを自社、あるいは任意のテスト機関へ委託し、セキュリティ要件への準拠を確認します。要件をチェックしたのち、その結果を、ラベルを発行する機関へ申請します。ラベリング制度を導入する具体的な申請手順について、「適合性の評価→適合性の妥当性確認→結果通知」という大枠の流れはシンガポールの「CLS」でも同様の流れとなります。ドイツとシンガポールにおける具体的な申請手順を【表4:具体的な申請手順】に示します。審査にかかる期間とラベルの有効期限について、ドイツのITセキュリティラベルを例にとると、申請が通るまでの審査には一般的に6週間の期間がかかり、審査が通った後のラベルの有効期限は2年間となります。

【表3:具体的な申請手順】

| 項目 | ドイツ | シンガポール |

|---|---|---|

| 名称 | ITセキュリティラベル (IT-Sicherheitskennzeichen) |

Cybersecurity Labelling Scheme(CLS) |

| ステップ① | 適合性評価 | 事前申請 |

| ステップ② | 連邦ポータルから申請 | 申請 |

| ステップ③ | BSIによる妥当性の評価 | 適合チェックリストのレビュー |

| ステップ④ | ITセキュリティラベルの発行 | ソフトウェア相互分析 |

| ステップ⑤ | 市場監査 | ペネトレーションテスト |

| ― | ― | 結果通知 |

ここまでが、IoTセキュリティラベリング制度対応の一連の流れです。この制度はまだ一部の国でしか本格的な運用にまでは至っていませんが、今後、必要性と重要性とともに運用の拡大が予想されます。実際に、ドイツとシンガポール、シンガポールとフィンランドはそれぞれでラベリング制度の相互運用を実施しており、国をまたいだ統一的な制度の整備が進んでいます。この流れを受けて、他国と日本でも制度導入についての動向もチェックする必要も出てくるでしょう。

まとめ

ここまで、IoTセキュリティラベリング制度の概要と実際に対応するときにどのような対応が手順を踏むのかを説明してきました。はじめにお伝えしたように、本制度はデジタル製品を購入する消費者の安全を確保するための制度であり、消費者にとっても、IT製品メーカーにとっても利点がある制度です。生活のデジタル化とIoT製品を狙ったサイバー攻撃が急速に進む中で、本制度はますます注目を浴びることでしょう。

本稿では、IoTセキュリティラベリング制度について、主にドイツとシンガポールを主な例としてピックアップしました。しかし、他国においても、アメリカやフィンランドで類似した制度の動向が見られます。また、欧州においても、現在EUレベルで合意されたITセキュリティラベルはありませんが、2019 年 6 月に施行されたサイバーセキュリティ法(CSA)により、 EUには認証フレームワークが存在するため、これから統一的なラベリング制度が施行される可能性も予想されます。日本における制度導入についての動向についても注目です。