IoTセキュリティ・セーフティ・フレームワーク(IoT-SSF)はサイバー空間とフィジカル空間(現実)との境界に着目して、両空間をつなぐ仕組み(=IoT 機器・システム)の信頼性を確保するための考え方を示したフレームワークです。経済産業省が2020年11月にVersion 1.0を発表しました。IoT 機器・システムによってもたらされる新たなリスクに着目し、リスク形態とそのリスクに対応するセキュリティ・セーフティ対策の類型化の手法を提示しています。本稿では、IoT-SSFの位置づけや具体的な活用方法について解説します。

IoT-SSFが定められた背景~Society 5.0とIoTセキュリティ~

IoT-SSFが定められた背景には、国の「第5期科学技術基本計画」で提唱された「Society 5.0」(超スマート社会)という概念があります。Society 5.0とはサイバー空間とフィジカル空間が融合する新たな社会構造を指し、「我が国が目指すべき未来社会の姿」とされています。

Society 5.0で重要な役割を担うのが、サイバー空間とフィジカル空間をつなぐ仕組みであるIoT機器・システムです。スマート家電などインターネットにつながるIoT機器・システムは、両空間をつないでさまざまな情報をやり取りできるツールですが、セキュリティ上の課題が多いと言われ、どの程度のセキュリティ対策が必要なのか?という疑問は付き物です。IoT-SSFはそういった疑問に対し、リスクのカテゴライズ方法とセキュリティ・セーフティ要求のレベルを示すことで、どの機器・システムに対して優先的に対応を行うべきか、どの程度の対応策が必要かといった検討の方向性をガイドするものです。なお、特定の機器・システムに対するセキュリティ・セーフティ要求を定義するものではなく、あくまでもインシデントが発生した場合の影響度などを評価するための枠組みになります。

IoT-SSFの概要

CPSFの第2層に着目したフレームワーク

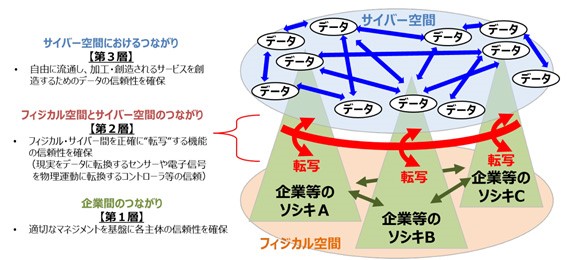

Society 5.0におけるサイバーセキュリティ対策の考え方を示した他のフレームワークとしては、経済産業省の「サイバー・フィジカル・セキュリティ対策フレームワーク(CPSF)」があります。CPSFでは、サプライチェーンを以下の3つの層に分類しています。IoT-SSFはここでいう第2層に位置する、IoT機器・システムに焦点を当てています。

- 【第1層】:企業間のつながり

- 【第2層】:フィジカル空間とサイバー空間のつながり

- 【第3層】:サイバー空間におけるつながり

IoT-SSFの構成

IoT-SSFは以下の5章から構成され、IoT機器・システムに関するセキュリティの課題を整理する上での考え方を提供しています。

| 項目 | 概要 |

|---|---|

| 1.目的 | 新たな仕組みによる新たなリスクへの対策を類型化し、この仕組みを社会として効果的に受容することが目的であり、規制の創設は意図しない |

| 2.想定読者 | 仕組み・サービスの開発者、運用者、利用者、IoT機器・システムの開発者 |

| 3.基本構成 | 3つの軸を基準としたリスクの評価、対策について解説

|

| 4.活用方法 | 本フレームワークの活用により、機器・システムについてリスクを踏まえてカテゴライズを行い、カテゴリ毎に求められるセキュリティ・セーフティ要求の観点を把握し、カテゴリ間で比較することが可能となる |

| 5.リファレンス | 参照規格など |

出典:経済産業省「IoTセキュリティ・セーフティ・フレームワーク」を基に筆者作成

IoT-SSFの活用方法

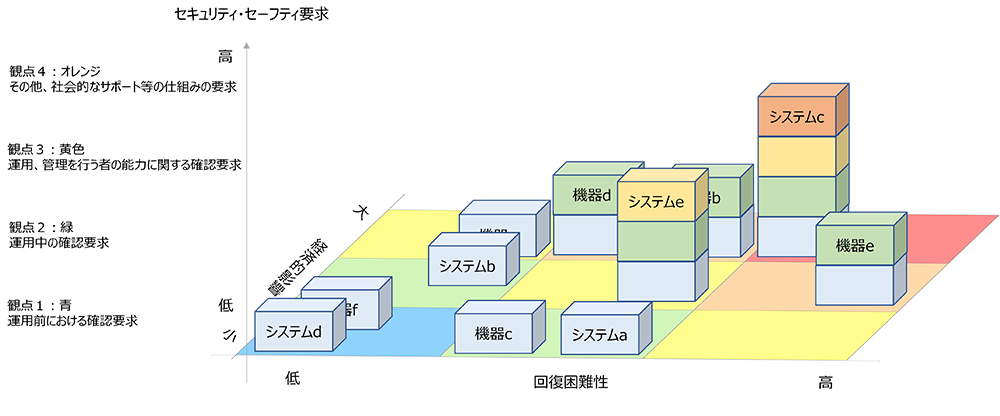

IoT-SSFの具体的な活用方法について、「基本構成」で示されている3つの軸を中心に解説します。IoT機器・システムと一口に言っても、家電から工場の生産ライン、化学プラントに至るまで対象物はさまざまです。この多様性に対応するために、IoT-SSFは「発生したインシデントの影響の回復困難性の度合い」、「発生したインシデントの経済的影響の度合い」、「求められるセキュリティ・セーフティ要求」の3つの軸を提示しています。これらの軸に沿って機器・システムをマッピングし、リスク評価を行うことで、どの機器・システムに対して優先的に対応を行うべきなのか、どの程度の対応策が必要なのかを明らかにすることができます。

第1軸:発生したインシデントの影響の回復困難性の度合い

回復の困難性については、インシデントによる影響から回復できるかどうか、できるとしたら、早期に回復可能かどうかが判断基準となります。致命的なダメージ、重大なダメージ、限定的なダメージの3段階に分けて考えます。致命的なダメージとは例えば人命で、これは失われたら回復不能です。重大なダメージとは回復が容易ではない影響(重度な身体障害の重傷、個人のプライバシーの侵害、名誉の毀損など)で、限定的なダメージとは回復が容易な影響(メールアドレスの漏洩など)です。

第2軸:発生したインシデントの経済的影響の度合い

経済的影響の度合いでは、インシデントによる影響から回復する際の金銭的負荷が判断基準となります。こちらも大きく3段階で評価します。壊滅的な経済影響(会社の破産や社会の大混乱に直結するもの)、重大な経済影響(会社への大損害や社会の混乱を引き起こすもの)、限定的な経済影響(軽微な損害、社会への悪影響)にカテゴライズします。

まずこの2軸を用いて対象物を9つの象限にマッピングします(図2)。この結果、対応策を講じるべき優先順位が明らかになります。右上にいくほどインシデントによる影響が大きく、しっかりとした対策が必要だと判断できます。ただし、同じ機器・システムでも用途によって重要度や影響度が異なる場合があることに留意しなければなりません。その場合は機器・システムが提供する「機能」に着目してマッピングします。

第3軸:求められるセキュリティ・セーフティ要求

上記のようにマッピングし、対象機器・システムをカテゴライズできたら、そのマッピングにセキュリティ・セーフティ要求の観点を加えます。これはそれぞれの機器・システムにどのレベルの対策が求められているかを整理するもので、観点は以下の4段階に分かれます。

第1の観点:運用前における確認要求

実際に利用される前の段階で、機器・システムそのものに必要な対策が講じられていること、または当該機器・システムの生産者や検査者、あるいは生産設備や工場等が、供給者として必要な能力条件を満たしていることなどの確認を求めるものです。要求レベルは供給者が任意に設定できる場合と、法令などにより定められている場合があり、その確認方法も自己適合宣言や第三者による認証などさまざまです。

自動車を例に考えてみましょう。自動車は生産段階において生産工場の品質基準に厳しい検査があるほか、販売前には完成検査や試走などを徹底して行います。これが、機器・システムそのものおよびその生産設備に必要な対策が講じられているか/供給者として必要な能力条件を満たしているかを確認するということです。

第2の観点:運用中の確認要求

運用前にどれだけ確認しても、運用中に想定外の問題が生じる可能性はあります。それを踏まえて、運用開始後に問題発生の有無を確認することが求められます。確認に際しては、誰が関与するのか、役割、責任の分かれ目といった観点が必要になります。また、確認方法にも自主検査や第三者検査など複数の形態があります。

同様に自動車を例にとると、車検などが該当します。自動車の運用開始後(利用中)に問題が発生していないかを確認するものです。

第3の観点:運用、管理を行う者の能力に関する確認要求

運用・管理を適切に行う能力が管理者にあるかどうか確認することを求めるものです。機器・システムの誤った運用によって発生するインシデントの影響が大きい場合に必要になります。

自動車の例では、運転免許制度に当たります。交通事故は自動車の検査のみでは防げないため、管理者であるドライバーに管理能力があるかどうかを確認するのです。

第4の観点:その他、社会的なサポート等の仕組みの要求

インシデントが発生した場合の影響が非常に大きく、所有者が個々に賠償等を行うことが容易ではない場合、保険加入を義務付けるなどの対策を講じることを求めるものです。

自動車の例では、自動車損害賠償責任保険の加入義務が該当します。これにより、万が一事故が発生し、運転者の資力が十分にない場合でも、被害者に最低限の賠償が行われるようにセーフティネットが構築されています。

上記4つの観点を基に、図2のマッピングを三次元化します。これにより、どの機器・システムに対して優先的に対応策を講じるべきなのか、その対応策はどのレベルまで講じる必要があるのかが可視化されます。

ただし、IoT-SSFではこの4つの観点は各々完全に独立したものではなく、対象機器・システムの特徴によって、どの観点を重視、あるいは組み合わせて検討すべきかを判断する必要があるとしています。また、対策の導入にあたっては、それに伴う負担についてステークホルダー間で合意することを推奨するとともに、どこまで導入するかは、インシデントの起こりやすさも含めて決定すべきだとしています。

最後に

Society 5.0の構築においては未知の課題が山積しており、とりわけその要となるIoTのセキュリティについては多くの仮説、実証、議論を繰り返し、確立していく必要があります。IoT-SSFはその拠り所となるものですが、現時点では発展途上にあると言えます。今後、IoT-SSFの活用が進み、多くの事例が共有されることで、カテゴライズ手法の見直しやセキュリティ・セーフティ要求のさらなる整理が進むでしょう。なお、2022年4月にはIoT-SSFの活用を促すため、「実践に向けたユースケース集」が経済産業省から公開されました。こうした事例の蓄積は、セキュリティ・セーフティ対策の整合性をより一層高め、Society 5.0の制度設計に向けたインプットになることが期待されています。