サイバー・フィジカル・セキュリティ対策フレームワーク(CPSF)とは、経済産業省が2019年4月に策定した、Society 5.0(超スマート社会)時代のサイバーセキュリティ対策の考え方を示したものです。

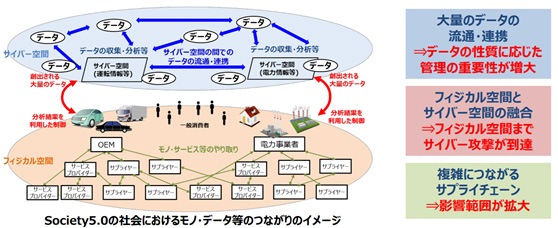

Society5.0における産業社会では、企業間・産業間のネットワーク化が進展し、より柔軟で動的なサプライチェーンが構成されることになるため、サイバー攻撃の起点が増加するとともに、被害範囲も拡大する可能性があります。高度にネットワーク化されたサプライチェーンにおいては関係する全ての企業等がセキュリティ対策を講じる必要があり、そのための基準を定めたのがCPSFです。

なお、CPSFは全産業横断で必要とされるセキュリティ対策について示したものであり、各産業分野において産業構造や商慣行の観点などから見直しが必要な部分については、各産業分野において対応することとされています。

CPSFの前提となるSociety5.0

CPSF策定の背景を理解するために、Society 5.0についてまずは説明します。

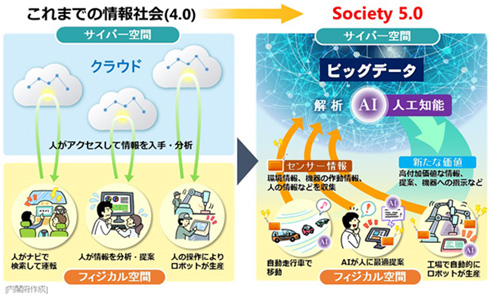

Society 5.0とは、IoT(モノのインターネット)で全ての人とモノがつながり、様々な知識や情報が共有され、今までにない新たな価値を生み出す社会のことです。これまでの社会(Society4.0:情報社会)では、サイバー空間とフィジカル空間(現実世界)が分かれており、人々は必要に応じてサイバー空間にアクセスして情報を得ていました。しかしSociety 5.0になると、サイバー空間とフィジカル空間は高度に融合した社会になります。サイバー空間にある情報がリアルタイムにフィジカル空間に伝達される、AI等によってフィジカル空間にあるモノが制御される等、こちらからの積極的なアクセスを待たずして、日々の生活の中にサイバー空間が溶け込んでくるようになるのです。

図1:Society 5.0のしくみ

自動車の運転を例に考えてみましょう。現状、自動車を運転するのは人です。インターネットにつながったナビを搭載することで、目的地までどの道を走れば良いかがリアルタイムで分かります。これが、フィジカル空間からサイバー空間にアクセスして情報を得ている状態です。 これがSociety 5.0になると、人ではなくAIが自動車を運転してくれます。目的地さえ指定してしまえば、そこから先は自動車が勝手に人を運んでくれるのです。目的地への道順の設定、自動車の加速や減速、ハンドル操作等、あらゆる操作をAIが自動で実施します。このように、サイバー空間にあるはずのAIが自動車のハンドル操作までをも引き受けている状態が、サイバー空間とフィジカル空間の融合に該当します。

今後、自動運転に限らず、あらゆるモノやサービスがサイバー空間と融合していきます。RPA(ソフトウエアロボットによる業務自動化)によって、定型のデスクワークをロボットが代替するようになります。ローンの審査も信用スコアによって管理され、人ではなくAIが審査します。睡眠時間でさえ、スマートフォンのアプリで睡眠の質を計測してフィードバックを受けるようになります。

さらに、この連携は産業間でも推進され(経済産業省が産業のあり方として「Connected Industries」を提唱)、社会全体で、サイバー空間とフィジカル空間が融合していくのがSociety 5.0です。

CPSFが提唱するバリュークリエイションプロセスと想定読者

では、Society 5.0が到来すると、サイバーセキュリティの分野にはどのような影響が出るでしょうか。CPSFは、Society 5.0が到来すると、サイバーセキュリティの分野にはどのような影響が出るでしょうか。CPSFはこれを「価値創造過程(バリュークリエイションプロセス)」という概念を用いて説明しています。

社会がSociety 5.0を実現していくにつれ、サイバー空間とフィジカル空間が融合し、サプライチェーンの形態がより柔軟で動的なものに変化します。

先ほどの自動運転の例で言えば、従来、自動車のサプライチェーンは自動車メーカーが自動車を設計・製造して消費者に納品することで終了していました。今後は、単に自動車を納品するにとどまらず、消費者の運転データ(走行場所、走行時間、走行距離、急ブレーキの頻度や走行中に流す音楽の傾向等)を収集し、それに基づいて自動運転システムを更新し、再度消費者に提供するといったサイクルも生じます。つまり、一度商品やサービスが消費者に提供された後も、データの収集やシステムのアップデート等を通じて消費者とのサプライ関係が継続するのです。

CPSFではこの新たな形のサプライチェーンをバリュークリエイションプロセスと呼んでいます。バリュークリエイションプロセスでは、サイバー空間とフィジカル空間の接点の全てがサイバー攻撃の対象になると考えられます。自動運転の例でも、自動車を製造する工場のシステムに対する攻撃だけではなく、製品としての自動車そのものに対する攻撃や、本社等に蓄積された消費者の運転データ(個人情報)に対する攻撃も考えられます

図2:Society 5.0におけるモノ・データ等のつながりとサイバー攻撃の影響範囲の拡大

そのため、CPSFではセキュリティ担当者はもちろん、サプライチェーンに関わる担当者など、多岐にわたる以下のような人を想定読者としています。

- CISO(最高情報セキュリティ責任者)

- サプライチェーンマネジメントに関わる戦略・企画部門の担当者(主に第Ⅰ部)

- バリュークリエイションプロセスに関わる企業・団体等のセキュリティ担当者

- 情報関連機器、制御系機器の開発・品質保証、システム設計・構築・検証担当者

- データマネジメントの担当者

- 各産業分野におけるセキュリティ対策のガイドライン等を策定する業界団体等の担当者

CPSFの読み方

全体の構成

CPSFは、第Ⅰ部:コンセプト、第Ⅱ部:ポリシー、第Ⅲ部:メソッドの3部構成に加え、A~Eまでの5つの添付資料で成り立っています。このうち、第Ⅱ部と添付資料AおよびB、第Ⅲ部と添付資料Cがそれぞれ対応しており、添付資料DとEは全体に対する参考資料という位置づけになっています。

| 本文 | 参考資料 | |

|---|---|---|

| 第Ⅰ部:コンセプト | ― | 添付資料D,E |

| 第Ⅱ部:ポリシー | 添付資料A,B | |

| 第Ⅲ部:メソッド | 添付資料C | |

第Ⅰ部:コンセプト(CPSFで使用する用語の理解と産業構造の整理)

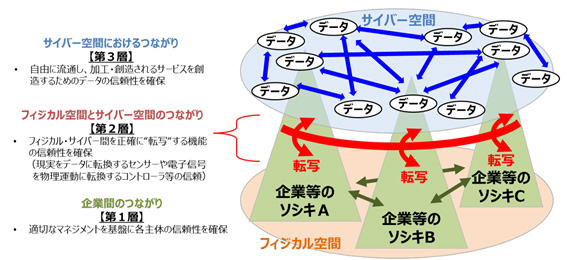

第Ⅰ部では、CPSFで使用する基本概念が説明されています。バリュークリエイションプロセスは「三層構造」と「6つの構成要素」を持っています。

三層構造は、企業間のつながりを表す第1層と、サイバー空間におけるつながりを表す第3層、そして第1層(フィジカル空間)と第3層(サイバー空間)をつなぐ第2層の3つです。

図3:バリュークリエイションプロセスを構成する三層構造

そして、バリュークリエイションプロセスに登場する構成要素として、「ソシキ」「ヒト」「モノ」「データ」「プロシージャ」「システム」の6つがあります。

| 構成要素 | 定義 |

|---|---|

| ソシキ | バリュークリエイションプロセスに参加する企業・団体・組織 |

| ヒト | ソシキに属する人、及び価値創造過程に直接参加する人 |

| モノ | モノ ハードウェア、ソフトウェア、及びそれらの部品(操作する機器を含む) |

| データ | フィジカル空間にて収集された情報、及び共有・分析・シミュレーションを通じて加工された情報 |

| プロシージャ | プロシージャ 定義された目的を達成するための一連の活動の手続き |

| システム | 目的を実現するためにモノで構成される仕組み・インフラ |

出典:経済産業省「サイバー・フィジカル・セキュリティ対策フレームワーク Society 5.0における新たなサプライチェーン(バリュークリエイションプロセス)の信頼性の確保に向けて」を基にニュートン・コンサルティングが作成

これらの用語に基づいて自社の産業構造を整理することで、第Ⅱ部以降のリスク分析と対策検討の下地を整えていきます。

第Ⅱ部:ポリシー(リスク分析と対策要件の洗い出し)

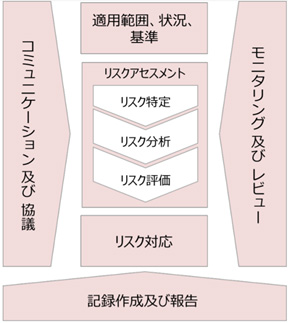

第Ⅱ部では、リスク分析の手法が解説されています。ここで用いるリスク分析の手法は極めて標準的なものなので、リスク管理に関する業務経験を持っていれば難なく読めることと思います。

図4:リスクマネジメントの一般的なプロセス

ここで行うことは、大きくわけて4つあります。まず分析対象を明確化し、次に想定されるセキュリティインシデントおよび事業被害レベルを設定します。そして、設定したインシデントが発生するシナリオを検討し、そのシナリオが発生しないような対応策を検討する、という流れです。

| 手順 | 内容 | |

|---|---|---|

| 適用範囲 状況 基準 |

① 分析対象の明確化 | 三層構造モデルに基づき、分析対象となるバリュークリエイションプロセスを明確化し、各層における構成要素を把握する |

| ② 想定されるセキュリティインシデント及び事業被害レベルの設定 | 自組織の事業に対して、各層の機能が脅かされることになると想定されるセキュリティインシデント及びそのセキュリティインシデントの結果、事業に影響がどの程度及ぶかについて、事業被害レベルとして設定する | |

| リスクアセスメント | ③ リスク分析の実施 | ②で定義したセキュリティインシデントについて、想定される攻撃シナリオを検討し、リスクを脅威と脆弱性の観点から分析する |

| ④ リスク対応の実施 | リスク分析の結果を受けて、リスク対応を実施する |

出典:経済産業省「サイバー・フィジカル・セキュリティ対策フレームワーク Society 5.0における新たなサプライチェーン(バリュークリエイションプロセス)の信頼性の確保に向けて」を基にニュートン・コンサルティングが作成

分析対象の明確化を行う際には、添付資料Aを参考にすると良いでしょう。添付資料Aでは、製造業や電気システム等の代表的な産業に適用した場合のユースケースが提示されており、自社の産業が添付資料Aに記載されていれば、これを基に検討するのが便利です。

添付資料Bは、三層構造における各層の機能、想定されるセキュリティインシデント、リスク源(脅威、脆弱性)、対策要件を一覧化したものです。自社で分析対象として指定した機能に対し、どのような分析が可能かという例が記載されているため、こちらも参考として利用するのが良いでしょう。

なお、添付資料Bに載っている対策要件IDは、添付資料Cの表と直接紐づくものであることに注意が必要です。

第Ⅲ部:メソッド(具体的な対策の検討)

第Ⅲ部では、第Ⅱ部で特定した対策要件に対する、具体的な対策例が示されています。ここでは主に添付資料Cを参照します。本文には、対策を検討するにあたっての基本的な考え方と添付資料Cの読み方が記載されています。

なお、リスク分析で抽出した対策要件を、添付資料Cから効率的に探すために重要となるのが資料Bに記載されていた対策要件IDです。対策要件は、その種類に応じて20のカテゴリに分類されています。なお、この分類はNIST Cybersecurity Frameworkとも呼応しており、グローバルハーモナイゼーションの実現に向けて、各国の認証制度との相互承認が得られやすいように考慮されています。

| 対策要件カテゴリ名称 | 略称 | 対策要件数 | NIST Cybersecurity Framework Ver.1.1 の対応カテゴリ |

|---|---|---|---|

| 資産管理 | CPS.AM | 7 | ID.AM (Asset Management) |

| ビジネス環境 | CPS.BE | 3 | ID.BE (Business Environment) |

| ガバナンス | CPS.GV | 4 | ID.GV (Governance) |

| リスク評価 | CPS.RA | 6 | リスク評価 CPS.RA 6 ID.RA (Risk Assessment |

| リスク管理戦略 | CPS.RM | 2 | ID.RM (Risk Management Strategy) |

| サプライチェーン リスク管理 |

CPS.SC | 11 | CPS.SC 11 ID.SC (Supply Chain Risk Management) |

| アイデンティティ管理、 認証及びアクセス制御 |

CPS.AC | 9 | PR.AC (Identity Management and Access Control) |

| 意識向上及び トレーニング |

CPS.AT | 3 | PR.AT (Awareness and Training) |

| データセキュリティ | CPS.DS | 15 | PR.DS (Data Security) |

| 情報を保護するための プロセス及び手順 |

CPS.IP | 10 | PR.IP (Information Protection Processes and Procedures) |

| 保守 | CPS.MA | 2 | PR.MA (Maintenance) |

| 保護技術 | CPS.PT | 3 | PR.PT (Protective Technology) |

| 異変とイベント | CPS.AE | 5 | PR.PT (Protective Technology) |

| セキュリティの継続的な モニタリング |

CPS.CM | 7 | DE.CM (Security Continuous Monitoring) |

| 検知プロセス | CPS.DP | 4 | DE.DP (Detection Processes) |

| 対応計画 | CPS.RP | 4 | RS.RP (Response Planning) RC.RP (Recovery Planning) |

| 伝達 | CPS.CO | 3 | RS.CO (Communications) RC.CO (Communications) |

| 分析 | CPS.AN | 3 | RS.AN (Analysis) |

| 低減 | CPS.MI | 1 | RS.MI (Mitigation) |

| 改善 | CPS.IM | 2 | RS.IM (Improvements) RC.IM (Improvements) |

出典:経済産業省「サイバー・フィジカル・セキュリティ対策フレームワーク Society 5.0における新たなサプライチェーン(バリュークリエイションプロセス)の信頼性の確保に向けて」を基にニュートン・コンサルティングが作成

添付資料Cは対策要件カテゴリごとに対策例が並べられています。そのため、リスク分析で抽出した対策要件を、対策要件IDを基に探すことで、具体的な対策例を参照できるという構造になっています。

企業はこの対策例の中から自社に相応しい対策を選択することができるほか、サプライチェーン上の取引先に本フレームワークの特定の対策要件への準拠を求めることにより、セキュリティガバナンスを強化することが可能となります。

まとめ

以上がCPSFの全体像です。Society 5.0の到来を控え、企業は自社の製品や社内システムだけにとどまらず、自社が関わるサプライチェーン全体を対象としたサイバーセキュリティ対策を講じる必要があります。CPSFが公表されて約1年半が経過していますが、バリュークリエイションプロセスという概念の理解や、これに対する対応はまだ社会に浸透しているとは言えません。改めて、CPSFを基に自社のサイバーセキュリティ対策状況を見直すことをおすすめします。