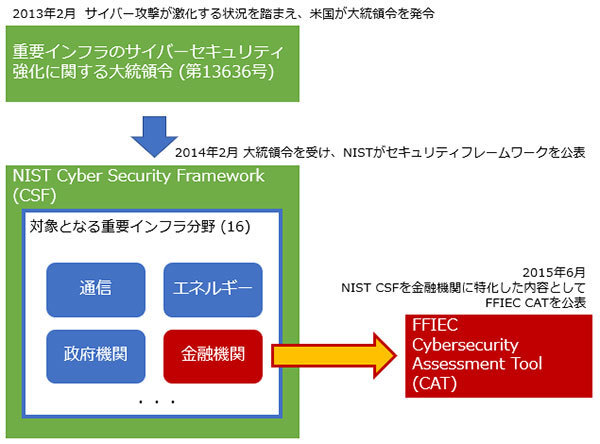

2000年前後のIT革命が勃興して以降、システムの高度化が進展し、その結果として情報漏洩、サイバー攻撃など、以前は考えられなかったような犯罪がクローズアップされるようになってきました。そしてサイバー犯罪が個人、企業レベルのみならず、国家レベルまで影響を及ぼすようになってきたことを受けて、米国ではオバマ政権下の2013年2月に「重要インフラのサイバーセキュリティ強化に関する大統領令 (第13636号)」が発令されています。

大統領令からFFIEC CATが策定されるまで

大統領令の意を受けて、NIST (米国国立標準技術研究所)がサイバーセキュリティを強化するためのフレームワークとして、2014年2月に発表したのがNIST Cyber Security Framework(重要インフラのサイバーセキュリティを強化するためのフレームワーク、以下NIST CSF )です。これは大統領令で指定されている重要インフラ、具体的には通信、エネルギー、金融、運輸、政府機関、原子力など16の分野に向けて用意された、比較的汎用性の高いものとなっています。そのNIST CSFの内容をより金融機関に特化、詳細化したものが2015年6月に公表されたFFIEC(Federal Financial Institutions Examination Council:米国連邦金融機関検査協議会)のCybersecurity Assessment Tool (以下、FFIEC CAT)です。

このように、米国の大統領令からの流れで公表されたFFIEC CATですが、強制力のあるものではなく、使う、使わないは各企業、団体に委ねられています。但し、FRB(米国連邦準備制度理事会)やOCC(米国通貨監査局)が金融機関のサイバーセキュリティ対応状況を調査する際に指標して用いることを表明しており、米国の金融機関にとっては「暗黙に強制」されているものと言えるでしょう。

では、このFFEIC CATを金融機関以外の組織が使えるのかというと、それは難しいかもしれません。NIST CSFをより金融業務に特化しただけあって、最初に行うリスクプロファイル登録(ビジネスリスク状況の算出)からして金融機関仕様になっているため、それ以外の業種には不要な情報も多いです。他業種で使う場合はNIST CSF、もしくはそれをより詳細にカスタマイズしたもの(Critical Security Controlなど)を使う方がより有用でしょう。

また、米国で作られたFFIEC CATを日本の組織が使用するという点については、国の事情が異なる点があり一部日本仕様に置き換えた方が良い点があるものの、他業種での利用ほどの乖離はなく、日本の金融機関向けに使うのは有用と言えます。

他のフレームワークとの比較

次に、FFIEC CATと他のフレームワークを比較してみましょう。サイバーセキュリティのためのフレームワークと言えば、NIST CSFが特に有名であり、より金融機関向けに細かく評価できるフレームワークがFFIEC CATです。

NIST CSFは特定、防御、検知、対応、復旧と5つに分けられたフレームワークコアが特徴で、各機能を掘り下げる形で評価項目が用意されています。サイバー被害を受けないための予防対策だけでなく、サイバー被害に遭った際に如何に復旧するかという発生時対策にも触れているところが重要な点で、米国のみならず全世界で利用されている、サイバーセキュリティ評価におけるデファクトスタンダードと言えるものです。

FFEIC CATの使用感と難易度

では、FFIEC CATの使用感についても触れていきます。まず、FFIEC CAT単体だと利用しづらいのですが、FS-ISAC(米国金融サービス情報共有分析センター)とFSSCC(米国金融サービスセクター連携協議会)が共同開発したFSSCC Automated Cybersecurity Assessment Tool (以下、CAT自動評価ツール)を使えば、評価項目に回答した結果がどうなのかが一目瞭然になるため、FFIEC CATでアセスメントする場合はこのCAT自動評価ツールを使うのが良いでしょう。

FFIEC CATは大きく2ステップ、まずビジネスリスク状況の算出(Inherent Risk Profile)を行い、次にサイバーセキュリティ成熟度(Maturity)を測定します。ビジネスリスク状況の算出は39問あり、これによって抱えるリスクの度合いを測ります。5択の設問数が全39問とそう多くないこともあり、回答はそこまで時間はかかりません。

(図2: FFIEC CATのユーザーガイドより、ビジネスリスク状況の算出の抜粋を筆者にて和訳, 39問)

| カテゴリー | 設問数 | 設問内容 (一部) | |

|---|---|---|---|

| テクノロジーと接続タイプ | 14問 |

|

|

| デリバリーチャンネル | 3問 |

|

|

| オンライン、モバイル商品と テクノロジーサービス |

14問 |

|

|

| 組織の特徴 | 7問 |

|

|

| 外部の脅威 | 1問 |

|

|

問題は次のサイバーセキュリティ成熟度で、設問数が494問あります。Yes, No, N/Aの3択ではあるものの、設問数が非常に多いため、全ての回答が終わるまで相当な時間がかかります。日本の金融機関を想像しながら実際に回答をやってみましたが、1つ1つの回答に時間がかかることもあって、全て埋めるために2~3日かかりました。1つの立場からの回答は非常に難しく、少なくとも経営を知る立場、事業を知る立場、ITシステムを知る立場の三者で回答を分担するのが良いでしょう。また、設問は一律にリスト化されていますが、会社の共通部分以外は、事業やシステムに依って、回答が変わる可能性があり、効率よく評価結果を出すためには、優先業務を1つ選定して回答する、インターネット接続するシステムを1つ選定して回答するなど、回答にあたっての工夫が必要になります。

(図3 FFIEC CATのユーザーガイドより、サイバーセキュリティ成熟度の抜粋を筆者にて和訳, 494問)

| 領域 | 評価要素 | 設問 | 適切な回答者 | ||

|---|---|---|---|---|---|

| 経営層 | 事業部 | IT部門 | |||

| 1. サイバーリスク管理と監督 (141問) |

ガバナンス | 62問 | 〇 | 〇 | 〇 |

| リスク管理 | 45問 | 〇 | 〇 | 〇 | |

| 各種リソース | 10問 | 〇 | 〇 | 〇 | |

| 教育と企業文化 | 24問 | 〇 | 〇 | 〇 | |

| 2. 脅威情報の収集と連携 (45問) |

脅威情報の収集 | 12問 | 〇 | ||

| 脅威の注視と分析 | 18問 | 〇 | 〇 | ||

| 脅威情報の連携 | 15問 | 〇 | 〇 | ||

| 3. サイバーセキュリティ制御 (174問) |

サイバー攻撃の防止 | 96問 | 〇 | ||

| サイバー攻撃の検知 | 54問 | 〇 | |||

| 脆弱性の解消 | 24問 | 〇 | |||

| 4. 外的要因管理 (51問) |

関係各社との連携 | 16問 | 〇 | 〇 | |

| 外部組織との連携 | 35問 | 〇 | 〇 | ||

| 5. インシデント管理と復旧 (83問) |

インシデントの対応計画と戦略 | 40問 | 〇 | 〇 | 〇 |

| インシデント対応 | 30問 | 〇 | 〇 | 〇 | |

| 利害関係者への報告 | 13問 | 〇 | 〇 | ||

実施後の改善点抽出とその対応

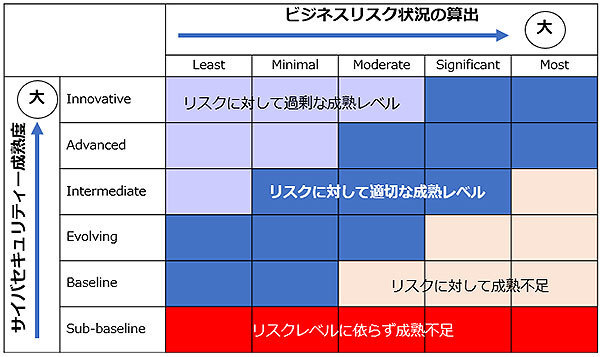

かなりの量の設問を回答した後、サイバーセキュリティ成熟度の評価結果が算出され、それがビジネスリスク状況の算出から判明したリスクレベルに対して適切か、不足か、過剰かがわかります。適切でない場合はビジネスリスク状況を見直すか、サイバーセキュリティ成熟度を見直すことでギャップを解消することが必要になります。

評価結果で最も多く考えられるのが、「ビジネスリスク状況」が「高」で、「サイバーセキュリティ成熟度」が低いパターン(上記図にて赤(リスクレベルに依よらず成熟不足)、及び橙(リスクに対して成熟不足)が対象)であり、これをどう解消していくかが焦点になってきます。橙(リスクに対して成熟不足)の部分を先に対応すべきか、ビジネスリスク状況に関係なく赤(リスクレベルに依よらず成熟不足)の「Sub-baseline」の部分を先に対応すべきかの意思決定が必要になりますが、これで言えば後者を先に対応すべきです。本来、最低水準の考え方が「Baseline」であり、これは最低限、法令の要求レベルを満たしているという意味ですが、FFIEC CATではさらに下回る評価として「Sub-baseline」も存在します。米国の法令という意味ではあるものの、グローバルにネットワークを構築しサービスを提供する金融機関であれば、国を問わず必要とされる「Baseline」のレベルまで対応すべきであり、国内の金融機関も指標とすべきでしょう。その「Baseline」を満たした上で、まだビジネスリスク状況に対して成熟度が不足する部分が残るのであれば、「Baseline」対応の次に取組むことが望ましいです。取組む方法としては、経営層、事業部、IT部門のどこが責任部署か課題をグルーピングし、容易性、実現効果などから優先度を設定し、対応していく形が良いでしょう。

尚、あまりないと考えられますが、ビジネスリスク状況に対してサイバーセキュリティ成熟度が過剰になっている場合は、逆にサイバーセキュリティ成熟度をレベルダウンさせる、もしくはビジネスリスクレベルを上げる、などで投資計画をより適切なバランスに近づけるという対応が必要となります。

以上より、FFIEC CATは設問数が非常に多く、アセスメント完了まで多大な時間がかかりますが、サイバーセキュリティ対応の成熟度が適切かを、金融機関が自社固有の状況に対して判断できる点に特徴があり、NIST CSFに比べてもより有用なフレームワークと言えるでしょう。

また、前述したように、米国金融機関向けのフレームワークではあるものの、日本でも監督機関がこれを参照してサイバーセキュリティ対応状況を確認することは十分に有効です。国内金融機関もサイバーセキュリティに特化したアセスメントとして、FFIEC CATの採用は現実的な選択肢の一つです。