海外のサイバーセキュリティ事情 ~英国全体でサイバーセキュリティを底上げする仕組み Cyber Essentials制度~

サイバー攻撃の脅威が増加し続けるなか、我が国はもちろん、諸外国でも積極的にサイバーセキュリティへの取組を進めています。サイバーセキュリティを底上げする取組としては、我が国の取組では、IPAによるSECURITY ACTIONが挙げられるでしょう。これは、中小企業が自己宣言する形で自社のセキュリティへの取組をアピールするものです。取得することで顧客をはじめとするステークホルダーへセキュリティへの取組をアピールできるなど多くのメリットがあります。

このような取組は海外でも様々あり、なかでもその取組の内容と実施効果から注目されているのが英国の取組、Cyber Essentials制度です。英国政府や英国企業と取引を行う日本企業が取得を求められるケースも増えています。

英国の取組:Cyber Essentials制度とは

Cyber Essentials制度とは、英国政府が企業のサイバーセキュリティの向上を目的に2014年から開始した取組です。企業は定められたサイバーセキュリティ対策に関する審査を受け合格すると、Cyber Essentialsマークを利用することが可能となり、顧客を始めとするステークホルダーに対しサイバー対策にしっかり取り組んでいることをアピールできます。

日本企業においても英国政府関連と取引を希望する場合は取得が求められることが増加しており、Cyber Essentialsで取り組むべきサイバーセキュリティ対策は、英国政府によると80%のサイバー攻撃を防ぐことが可能と言われています。

Cyber Essentials制度は2段階に分かれており、オンラインによる申請で取得が可能なCyber Essentialsと認証審査期間から脆弱性診断と実地審査を受けて取得できるCyber Essentials Plusの2種類が存在します。

表1:Cyber EssentialsとCyber Essentials Plusの比較

| 項目 | Cyber Essentials | Cyber Essentials Plus |

|---|---|---|

| 取得方法 | オンラインにて各質問に回答する形で申請。問題がなければ後日取得 | 認証機関(Certification Body)による評価、ヒアリングを受ける必要あり |

| 前提条件 | 特になし | Cyber Essentialsを取得している必要あり (取得から3ケ月以内にCyber essentials Plusの申請が必須) |

| 評価内容 | セルフアセスメント | システムについてのヒアリングや技術評価を実施 |

| 有効期間 | 証明書の発行から1年間 | 証明書の発行から1年間 |

Cyber Essentials / Cyber Essentials Plusそれぞれが認定を受けると、認定番号とともにマークを取得することができ、今後ビジネスシーンでセキュリティに関する信頼性を証明するツールとして利用することが可能となります。

Cyber EssentialsとCyber Essentials Plusの取得のながれ

<Cyber Essentialsの取得>

1段階目のCyber Essentials は、オンラインで質問シートに解答し、問題がなければ認証を取得することができます。この質問は都度更新されており、現在(2024年3月)は以下のカテゴリーで、約90問の質問から構成されています。

表2:Cyber Essentialsの審査項目

| # | 項目 | 内容 |

|---|---|---|

| 1 | Your Company | 組織情報の入力(事業内容、認証取得の目的など) |

| 2 | Scope of Assessment | Cyber Essentialsの対象とする組織としての範囲や利用しているOSの種類、仮想サーバの利用数など |

| 3 | Insurance | 英国に本社を置き、一定以上の売上高がある組織のうち、無料のサイバー保険に加入希望な場合の追加質問 |

| 4 | Firewalls | インターネット境界でのファイアウォール導入有無、ファイアウォールの管理パスワードの変更プロセスなど |

| 5 | Secure Configuration、Device Locking | 全対象デバイスでの不要なソフトウェアやサービスの停止状況、デバイスをロックする際の手法(パスワード、指紋、顔認証など) |

| 6 | Security Update Management | サポート範囲内のOSやソフトウェアの利用、ブラウザのバージョンの確認など |

| 7 | User Access Control、Administrative Accounts、Password-Based Authentication | ユーザーのアクセス制御(入退職時のID管理、アクセス権限の範囲など)、管理者アカウントの制御、ブルートフォース攻撃への対策状況や強固なパスワードの利用状況など |

| 8 | Malware Protection | マルウェア対策ソフトの導入状況や検知アラートの確認方法など |

審査項目は英国のCyber Essentials制度の運営団体であるIASMEより公開されていますので、事前に確認することも可能です。

Free Download of Cyber Essentials Self-Assessment Questions - IASME

<Cyber Essentials Plusの取得>

2段階目のCyber Essentials Plus は、事前にCyber Essentialsの認定を受けておく必要があります。

また、Cyber Essentialsの取得から3ヶ月以内に認定機関によるリモート技術審査を受けることが必要となります。

Cyber Essentials Plusの審査項目(テストケース)は以下のとおりです。

表3:Cyber Essentials Plusの審査項目(テストケース)

| テスト ケース 1: リモート脆弱性評価 |

|---|

| 典型的なサイバー攻撃を防御するセキュリティ対策が実施されているかを評価(多段階認証の有無、ブルートフォース攻撃を防ぐためのログイン試行回数を制限など) |

| テスト ケース 2: デバイスへの脆弱性スキャンによるパッチ適用のチェック |

| 認証機関が承認した脆弱性スキャンツールを利用し、高リスクな脆弱性や不足しているパッチとセキュリティ更新プログラムが残っていないことなどを確認 |

| テスト ケース 3: マルウェア対策の確認 |

| すべてのデバイスが、基本レベルのマルウェア対策がされているかの確認(セキュリティソフトの更新状況、メールの添付ファイルやWebサイトのアクサスにおける対策など) |

| テスト ケース 4: 多要素認証を確認 |

| クラウドサービスへのアクセスが許可される前に多要素認証を求められることなどを確認 |

| テスト ケース 5: アカウントの分離を確認 |

| ユーザアカウントでログイン後、管理者権限が必要とする操作が実行できないことなどを確認 |

脆弱性診断はインターネット経由で行うほか、内部環境からも行います。

IASMEにて認められた脆弱性診断ツールによる診断となり、日本に所在する日本企業が内部の脆弱性診断を受ける際には、対象デバイスへの脆弱性モジュールのインストール等が求められます。

また脆弱性診断以外の項目でも、インタビュー等にて基本英語で審査を受けることとなります。

Cyber Essentials Plusの審査費用は、審査機関によりますが、約£300.00 – £500.00が相場です。

重要なのはスコープ決め

Cyber Essentials / Cyber Essentials Plus両方に言えることですが、大企業であればあるほど、どの範囲をスコープとするかが重要となります。組織のビジネスを遂行するために使用されるITインフラストラクチャ全体、または明確に定義され個別に管理されるサブセットを対象とする必要があると説明されています。

対象範囲の境界(管理する事業部門、ネットワークの境界、物理的な場所)を明確に定義し、審査開始前に審査機関とスコープについて合意する必要があります。

IASMEが提供するガイドでは、以下のように、BYOD、テレワーク、ワイアレス、クラウド、サードパーティが使用するアカウントおよびインフラ、のカテゴリーに分けて説明されています。

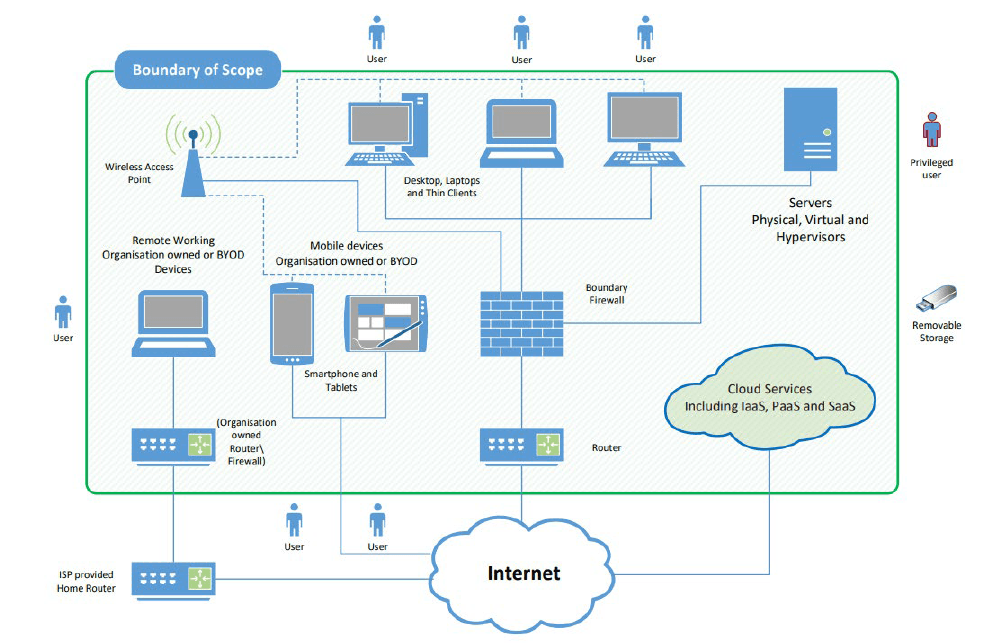

図1:想定するITインフラストラクチャの要件範囲

- 【BYOD】

-

- 組織が所有するモバイルデバイスに加えて、組織のデータまたはサービスにアクセスするユーザーが所有するデバイスも対象

- 【テレワーク】

-

- 業務に使用されるすべてのBYODデバイスが対象

- テレワーク用のポケットWiFiも対象

- 【ワイアレス】

-

- インターネットを介して他の機器と通信できる場合は対象

- 攻撃者がインターネットを介して直接攻撃することができない場合は対象外

- 自宅のISPルーターの一部である場合は対象外

- 【クラウド】

-

- 組織のデータまたはサービスがクラウド上にある場合、それらは対象

- クラウドサービスの場合、誰がどの部分の責任を持つかは、クラウドサービスの種類による

- 【サードパーティが使用するアカウントおよびインフラ】

-

- サプライヤー、請負業者、MSPなどの第三者がインフラを管理またはサポートするために使用するアカウントはすべて対象

- リモート管理を利用している場合は、技術的管理が満たされていることを確認し、評価回答で証明する必要あり

- 【サードパーティが使用するデバイス】

-

- 第三者に貸与するデバイスはすべて対象

範囲の考え方としては、業務利用するものであれば、オンプレであろうがクラウドであろうが対象となります。またBYODで利用するモバイルデバイスや、テレワークで利用するPCも対象です。

明確に対象外とされているのは、テレワークで利用する場合の自宅ルーターくらいで、基本業務で利用するものはすべて対象という考え方です。

しかしながら、大企業等であれば、すべての業務システムを対象とするのは現実的ではないので、ここから英国政府や企業との取引で利用するデータを閲覧・処理・保管するシステムやデバイスを特定し、範囲を限定していくことになります。

まとめ

本制度は2023年5月時点で、英国内外で13万社以上の組織が審査を受け認定を受けていると公表されています。英国を超えて確実にグローバルに拡がりをみせており、今後も認定を受ける組織は増加するでしょう。

このような国や地域独自でセキュリティ認定制度を作る動きは、各国が推進する経済安全保障制度とも密接に繋がり、英国のみならず、世界中で活発化していくのは間違いありません。

グローバルにビジネスを行う日本企業は、取引先やビジネスエリアを考慮して、どのセキュリティ認定を取得しておくべきか、検討していくことが求められるでしょう。