標的型メール攻撃とは、機密情報入手などを目的として、特定企業や個人(標的者)に対して行う、電子メールによる攻撃手法を言います。知人や信頼できる組織を装ったいわゆる「偽装メール」に不正プログラムを仕込んであるため、メール受信者は、つい騙されて添付ファイルやURLをクリックしてウイルス感染してしまいます。従来の攻撃と異なり、新種のウイルスが多く、ワクチン開発が追いつかず、ウイルス対策ソフトでは検知が難しいことも特徴の一つです。

標的型メール攻撃の事例

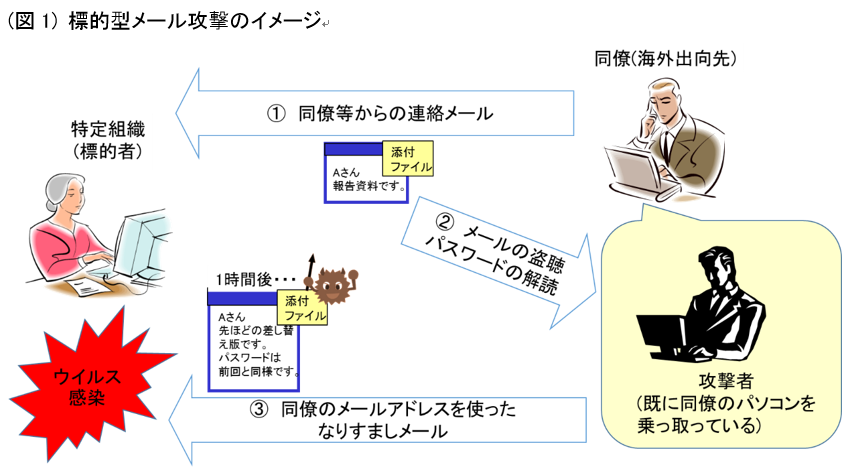

最近では、同僚のパソコンが乗っ取られ、メールを盗聴して添付ファイルパスワードも本人と同じものを使う「なりすましメール」による犯行など、悪質な事例も出てきています(図1)。 ちなみに、内閣官房情報セキュリティセンター(NISC)が、最近のサイバー攻撃における5つの「脅威タイプ」を整理していますが、そのうちの一つに標的型メール攻撃を挙げています。※1

※1:内閣官房情報セキュリティセンター(NISC)「リスク要件リファレンスモデル作業部会報告書(2010年3月)」参照。

標的型メール攻撃がもたらす企業への影響

影響① 被害者になること(情報漏えい、システム破壊等)

標的型メール攻撃は、企業に、顧客情報や個人情報等の不正売却や産業スパイによる機密情報漏えいという被害をもたらします。偽装メールを標的組織内の誰かが開封しウイルス感染することで、組織内の他のパソコンやサーバにも次々とウイルス感染が広がります。社外からの侵入が容易となり、組織内の重要情報が抜き取られるのです。

最近は、ウイルス感染を利用してシステムの管理者権限を奪取するという手法も多くなっています。全ての管理活動を乗っ取られてしまうことになり、例えば、個人情報や重要情報のあるデータベースへのアクセスや不正取得だけでなく、設定ファイルの消去や書き換えといったシステムそのものの変更や破壊、攻撃の痕跡の削除も可能となります。

影響② 加害者になること(乗っ取り・なりすまし等)

標的型メール攻撃を受けた企業は、被害者である一方、加害者になる可能性も持っています。標的型メール攻撃を受けた組織のウイルス感染したパソコンを踏み台にして、さらに社外の別組織に対し、送信元を偽った、なりすましメールを送信したり、サーバ攻撃を行ったりする場合があるからです。しかも、被害組織からの連絡を受けて、自らが加害者になっていたことに気がつくことが少なくありません。

標的者(標的型メール攻撃の対象とされやすい組織・個人)の特徴

以下に該当する場合、個人・組織に関係なく標的となる可能性は高いと思われます。

① カード情報、医療情報といった売却価値の高い顧客情報を保有している(個人情報売却・詐欺目的)

② ブランドイメージ、社会的信用がある(なりすまし目的)

③ 高度な技術情報や希少価値のある産業情報を保有している(産業スパイ目的)

④ 国家機密や社会インフラに関連のある国家戦略上重要な情報を保有している(軍事外交目的)

標的型メール攻撃の事例

事例① 会員データベースの情報の漏えい(個人情報売却・詐欺目的)

標的型メール攻撃により、社内のウェブシステムに情報収集用の不正プログラムが仕掛けられ、パスワードやパスワード再設定に必要な情報が漏えいしました。

事例② 公的機関・金融機関からの「振り込め詐欺」

公的機関や金融機関からのメールと偽り、未払金の支払いや調査・問合せのメールが届く事件・事故が多発しています。ちなみに、フィリピン大使館では、知人・友人のメールを用いて本人になりすまし、家族及び知人等に対して(外国)送金を依頼するといった振り込め詐欺と思われる事件が発生しました。

事例③ 防衛産業(民間)でのウイルス感染

軍需製品を製造している工場のパソコン数十台が、標的型メール攻撃等により8種類のウイルスに感染しました。製品や技術に関する社外へのデータ流出はなかったものの、社内のネットワーク・アドレスなど社内システムに関する情報が流出しました。また、関係省庁より報告が遅いとの抗議もありました。

事例④ 官公庁でのウイルス感染

昨今の標的型メール攻撃事件を踏まえ組織内で総点検を実施したところ、過去に複数の職員用パソコンがウイルス感染し、何らかの情報が外部に送信された可能性があることがわかりました。

標的型メール攻撃を使った具体的な侵入の手口

実際の攻撃は、標的型メール攻撃と他の手法を組み合わせた非常に高度な侵入技術をもって計画的に行われます。

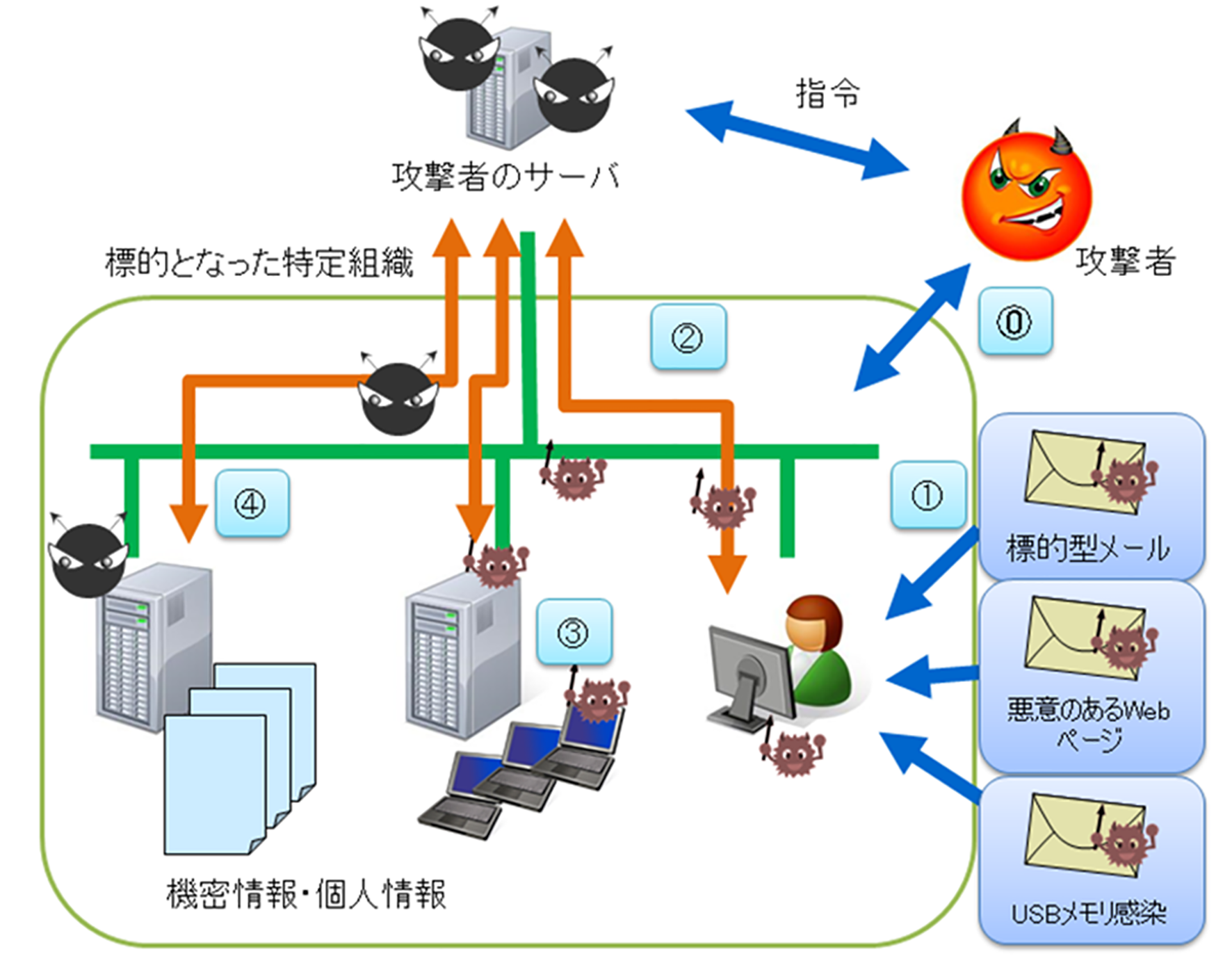

以下、図2にその一例を示します。

(図2) 攻撃者の手口(4段階)

第0段階:攻撃準備段階

標的組織について事前調査します。標的組織を直接攻撃するのではなく、周辺組織のメール盗聴等を通じて標的組織への潜入のための必要情報を揃えます。

第1段階:初期潜入段階

標的組織内への潜入を試みます。標的型メール攻撃は、潜入のための重要な手段です。ただし、一つの手法だと発見され駆除される確率が高まるため、複数の手段を組み合わせます。

第2段階:攻撃基盤構築段階

攻撃者のサーバから標的組織の内部に自由に出入りできるように、バックドア、いわゆる裏口通路(お勝手口)を用意します。このバックドアから攻撃に必要な機能(パスワード解読ツール等)を標的組織内に持ち込み、攻撃基盤を強化します。同時に、他のパソコンやサーバ、構成図等の情報収集も行います。

第3段階:システム調査段階

他のパソコンや各種サーバの乗っ取りを行います。そして、標的組織の重要情報が格納されているシステムの調査を行います。

第4段階:攻撃最終目的の遂行段階

攻撃目的の重要情報を窃取し、バックドアから運び出します。また、犯行の履歴を削除する等の情報破壊を行います。発見されるまで、いつまでも繰り返し実行されるため、半年以上かけて断続的に攻撃されることもあります。

高度な技術を駆使した巧妙な手口なのですが、犯行が発見されないようにする、発見されるまで繰り返し実行するところなど、「空き巣」の犯行手口と非常に類似しています。「標的型メール攻撃が企業にもたらす影響」のPartで内部攻撃について触れましたように、管理者権限を奪取されてしまうと、気が付かないうちに業務情報の全てを漏えいもしくは改ざんされる可能性があります。一般企業が、特定組織として標的にされる可能性も十分にありますので、全ての組織において注意が必要です。

標的型メール攻撃の具体的対策

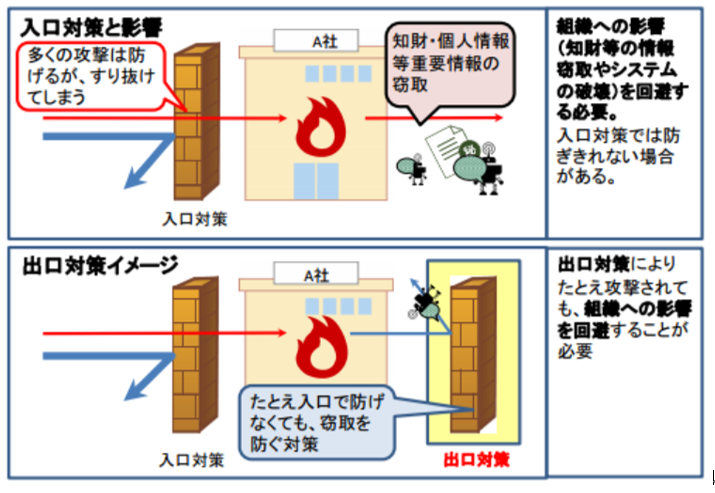

次の図3で標的型メール攻撃への防御の考え方をご紹介いたします。

(図3) 入口対策と出口対策のイメージ図 ※2

対策1: 入口対策

侵入検知:外部ネットワークからの不審な通信や疑わしいファイルを検出し、攻撃の内部侵入を阻止します。例えば、添付ファイルのあるメールでウイルス感染の疑いがあれば、検知されます。図2の攻撃者の手口でいう「第1段階:初期潜入段階」への対策となります。

対策2:出口対策

遮断:乗っ取りやバックドアをさせない設計にします。 監視強化:外部へ送信されている情報を分析することや、内部組織内に罠(トラップ)を仕掛けることで、攻撃者の行動を探り当てます。図2の攻撃者の手口でいう「第2段階:攻撃基盤構築段階」以降のプロセスへの対策となります。

上記の攻撃の段階はあくまでもモデルであるため、攻撃を受けた際は、実際の攻撃者の行動を追跡していくこととなります。一部の組織を除き、セキュリティ関連委託先による多面的な調査・分析が求められます。第3の対策としての「全体像の把握」も重要になってきます。

近年は、セキュリティ対策ツールを複数組合せることでさらに効果を上げる「多層防御」という言葉も耳にするようになりました。企業・組織としての「サイバーセキュリティ方針(戦略)」が今後はより一層求められると予想されます。

※2 :独立行政法人情報処理推進機構セキュリティセンター(IPA)「「新しいタイプの攻撃」対策に向けた設計・運用ガイド 改訂第二版(2011,11月)」参照。