サイバーセキュリティの成熟度モデル認定(CMMC)を読み解く (後編) ~CMMC2.0とは~

| 改訂者: | チーフコンサルタント 山中 祥央 |

米国国防総省(Department of Defense、以下DoD)は2021年12月、サイバーセキュリティの成熟度モデル認定「CMMC」の第2版(CMMC2.0)を発表しました。

CMMC2.0は2020年3月に発行されたCMMC第1版(CMMC1.0)の改訂版であり、ステークホルダーからの850件超のフィードバックを元に見直されたものです。今後認証を取得する方はCMMC2.0をベースにした対応をすることになりますが、第2版は、第1版と比較して内容が大きく変更されています。本コラムでは、CMMC1.0からCMMC2.0で見直しになったポイントを解説します。

※CMMC1.0については前編(「サイバーセキュリティの成熟度モデル認定(CMMC)を読み解く(前編)~CMMC1.0とは~」)をご参照ください。

CMMC1.0導入後に見えてきた課題

CMMC1.0の運用が始まると、さまざまな課題が見えてきました。

それは大きく3つに分けられます。

① 基準達成の難しさ

要件が細かく設定されており設問数も多いため、基準達成のためにかかるコストが大きく、中小企業やベンチャー企業にとって利用しづらい。

② 管理策の独自性

要件の基となる管理策にCMMC独自のものがあり汎用性が低いため、準拠のために追加で実施しなくてはならない施策がある。

③ 認証取得におけるハードル

CMMC1.0の認証制度では、DoDと契約を結んでいる非営利法人CCMC-AB(Cybersecurity Maturity Model Certification Accreditation Body)が認定したC3PAO(第三者認証機関)しか認証ができないため、国防総省サプライチェーンの30万社以上の企業の評価を実施することは困難。また認証範囲も広いため、認証にかかるコストが高い。

5段階評価が3段階評価へと簡素化、認証方法も見直し

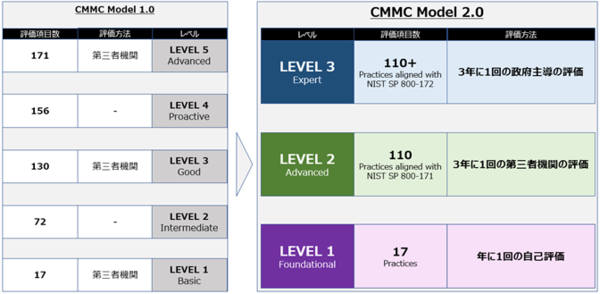

これらの課題を解決するため、CMMC2.0では評価項目数のスリム化と評価方法の改善が図られました(図1)。

【図1. CMMC2.0とCMMC1.0の比較】

① 成熟度のレベルとプラクティス設問数の見直し

CMMC1.0は成熟度のレベルが5段階で設定されていましたが、CMMC2.0では3段階に整理されました。また、レベルに応じてプラクティス設問数を増減させるとともに、各レベルで設問数がスリム化されました。

これによりCMMC2.0ではCMMC1.0に比べて、対応を実施するためのハードルが下がったと言うことが出来ます。

段階ごとの具体的なプラクティス設問数は以下の通りです(表1)。レベル1では17問、レベル2では110問(レベル1の17問を含む)となっています。なお、レベル3に準拠するためには、レベル2への準拠に加えて、NIST SP 800-172から選定された24の要件に準拠していることを確認する年次確認書と、3 年ごとにアメリカ国防契約管理局の国防産業基盤サイバーセキュリティ評価センター(DIBCAC)による評価を受けることが必要になります。

【表1. CMMC2.0のドメインと各レベルのプラクティス設問数】

| ドメイン(領域) | プラクティス設問数 | ||

|---|---|---|---|

| ドメイン名 | 略称 | レベル1 | レベル2 |

| アクセス制御 | AC | 4 | 22 |

| 意識向上とトレーニング | AT | - | 3 |

| 監視と説明責任 | AU | - | 9 |

| 構成管理 | CM | - | 9 |

| 識別と認証 | IA | 2 | 11 |

| インシデントレスポンス | IR | - | 3 |

| 保守 | MA | - | 6 |

| メディア保護 | MP | 1 | 9 |

| パーソナルセキュリティ | PS | - | 2 |

| 物理的保護 | PE | 4 | 6 |

| 復元 | RA | - | 3 |

| セキュリティ評価 | CA | - | 4 |

| システムと通信の保護 | SI | 2 | 16 |

| システムと情報の完全性 | SI | 4 | 7 |

| 合計 | 17 | 110 | |

Cybersecurity Maturity Model Certification Version 2.0を基に筆者作成

② 要求事項の基となる管理策

前編で説明したようにCMMC1.0における要求事項は、NIST SP800-171とCMMC独自の管理策から成ります。しかし、CMMC独自の管理策は汎用性が低いため削除され、CMMC2.0の要求事項の基となる管理策は、既に広く普及しているNIST SP800-171及びNIST SP800-172に限定されました。

これによって、米国で普及しているNIST CSFとの互換性が高くなり、既にNISTへの対応を進めている事業者にとっては適応のハードルが大幅に下がりました。

また、CMMC1.0では「適切な管理策が存在するかどうか」(プラクティス)と「適切に管理策を運用しているか」(プロセス)の2つの観点で評価を実施していましたが、CMMC2.0ではプロセスが評価対象から外れました。これにより、基準達成のハードルがさらに下げられました。

③ 認証範囲および方法の見直し

CMMC1.0ではすべてのレベルにおいて第三者機関の認証を受ける必要がありましたが、CMMC2.0ではレベルによって評価方法に柔軟性を持たせ、レベル1では自己認証が可能になり、レベル2では取り扱う情報の種類によって自己認証もしくは第三者機関が認証を行う仕組みになりました。一方、レベル3では政府機関による認証が必要となりました。

④ POA&M(行動計画とマイルストーン)の部分的利用が認められた

CMMC1.0では認められていなかったPOA&Mの利用が、優先度の低い管理策においては認められるようになりました。POA&Mとは、Plan of Action & Milestones の略称であり、日本語に訳すと「行動計画とマイルストーン」となります。

つまり、認証取得のためにはすべての要件対応の完了が必要だったCMMC1.0に対して、CMMC2.0では、いつまでにどの要求事項を達成する予定なのか、対応計画(180日以内という期限内)を示すことで、要件達成とみなされるようになりました。ただし、DoDが指定する優先項目のほとんどは、POA&Mの利用が認められていないため注意が必要です。とはいえ、優先度の低い管理策においてPOA&Mの利用が認められたことで、より多くの事業者がCMMC2.0の要求に柔軟に対応することが可能となったと言えるでしょう。

企業が目指すべき成熟度レベルは?

CMMC2.0では成熟度のレベル評価が5段階から3段階に変更され、レベルごとに実施すべき管理策の数や取り扱う情報のレベル、評価方法が異なります。

ここで注意すべきポイントは各レベルにおける評価方法です。上図の通り、レベルによって自己評価や第三者機関評価、政府による評価と評価方法が異なります。特にレベル2では取り扱うCUI(Controlled Unclassified Information、管理された非格付け情報)の種類によって評価方法が分かれるため注意が必要となります。

では、企業はCMMC2.0において、どのレベルを目指せばよいのでしょうか。

結論から言うと、企業の管理する情報の種類と企業の目指す情報セキュリティレベルに基づいて、目指すべきレベルを設定するのが良いでしょう。例えば自社が取り扱う情報がCUIであり、かつ保護優先度の高いものであれば、目指すべきレベルはレベル3であると判断できます。また、自社の取り扱う情報がCUIではなくても、自社の方針として高いセキュリティレベルを求めるならレベル2に設定するのが良いでしょう。

まとめ

2024年12月16日に、CMMCの最終規則が発効されました。これはCMMC2.0がついに始動することを示しています。つまり、DoDとの契約において、いつCMMC2.0への準拠が必須要件として企業に求められてもおかしくない状況になったのです。

直近の見通しとして、2025年からはDoDとの契約においてCMMC2.0のレベル1、レベル2 が要求され始め、DoDとビジネスの機会がある企業は要件への対応が必要となる場面が本格的に多くなることでしょう。

CMMCプログラムは2028年までにすべてのCMMC要件を完全に実装し、DoDにかかわるすべての請負業者と下請け業者がCMMC要件に準拠することを最終的に期待しています。CMMC2.0は昨年2024年の準備期間を経て、今年2025年についに始動期間に入りました。これから2028年の最終的な状態を目指して、段階的に各要求レベルの要件の整備と対象組織・契約の拡大が進むでしょう。

要件への準拠が必要な可能性のある企業は、今すぐに対応を始めることが推奨されます。前に記述した通り、CMMCプログラムは2020年に発表されてから、2028年に期待される完全な運用までの8年に及ぶ構想の一大プログラムであり、認証を受ける側も大変な準備と期間を要します。

ニュートン・コンサルティングではCMMC2.0要件への準拠支援の経験もあるほか、CMMCが参考にしているサイバーセキュリティガイドライン「NIST SP800-171」への知見・経験が豊富にあるコンサルタントが多く在籍しています。