海外事例に学ぶサイバー演習手法その②-Waking Shark

近年のサイバー攻撃が高度化・複雑化し、完全に防ぐという防御から、侵入された際の検知、被害軽減が重要視されてきています。そして、その検証にはサイバー演習が効果的です。

海外では以下のとおり様々なサイバー演習が実施されています。

その中から前回は米国の大規模サイバー演習Quantum Dawnを取り上げました。今回は英国で実施されたサイバー演習Waking Sharkについて、その目的や規模、具体的なシナリオなどをご紹介します。Waking Sharkはそのなかでも初期に実施されたものといっていいいでしょう。主な海外のサイバー演習事例は以下のとおりです。近年のサイバー攻撃が高度化・複雑化し、完全に防ぐという防御から、侵入された際の検知、被害軽減が重要視されてきています。そして、その検証にはサイバー演習が効果的です。

海外のサイバー演習事例

| 年度 | 演習名 | 開催国・地域 | 備考 |

|---|---|---|---|

| 2011 | Waking SharkⅠ | 英国 | 金融 |

| 2011 | Quantum DawnⅠ | 米国 | 金融 |

| 2011 | Raffles3 | シンガポール | 金融 |

| 2012 | Dear Chairman exercise1 | 英国 | 金融 |

| 2012 | CAPP exercise | 米国 | 金融 |

| 2013 | Waking SharkⅡ | 英国 | 金融 |

| 2013 | Quantum DawnⅡ | 米国 | 金融 |

| 2014 | Raffles4 | シンガポール | 金融 |

| 2014 | Resilient Shield | 英国/米国 | 金融 |

| 2014 | Dear Chairman exercise2 | 英国 | 金融 |

| 2014 | CAPP exercise | 米国 | 金融 |

| 2015 | Quantum DawnⅢ | 米国 | 金融 |

| 2015 | WISE | 香港 | 金融 |

| 2016 | Cyber Star | シンガポール | 複数業種 |

| 2016 | DHS Cyber Storm5 | 米国 | 複数業種 |

| 2016 | ENISA Cyber Europe2016 | EU | IT業界を中心に複数業種 |

Waking Sharkの概要

Waking Sharkは、過去2回、2011年と2013年に実施されています。2011年のWaking SharkⅠでは、金融機関のITシステムに対して急増・巧妙化するサイバー攻撃を想定し、英国金融庁FSAの主導のもと、約33の金融機関と関係組織が参加、約100名の規模で実施されました。

Waking Shark Ⅱは初回よりも大きな改善が見られます。まず参加組織が拡大し、政府機関も参加しています。また演習のなかでメディア対応が盛り込まれ、情報共有ツール CISP(Cyber-Security Information Sharing Partnership)をリアルタイムで活用するなど、よりダイナミックな組織間のやりとりが発生する形式になっており、質、量ともに充実しています。

Waking SharkⅡの全容

Waking SharkⅡは、2013年11月12日、英国の金融機関を中心に、約220名、約22の英国の金融機関が参加する形で実施されました。その範囲や目的、実施方法は以下の通りです。

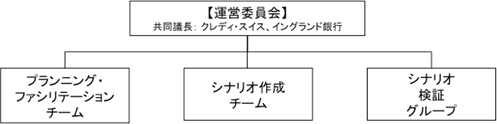

- 【検討体制】

- 検討体制は、クレディ・スイスとイングランド銀行が推進する形で、プランニングとファシリテーションを担うチーム、具体的なシナリオを作成するチーム、そしてシナリオを検証する複数チームの体制で実施されました。

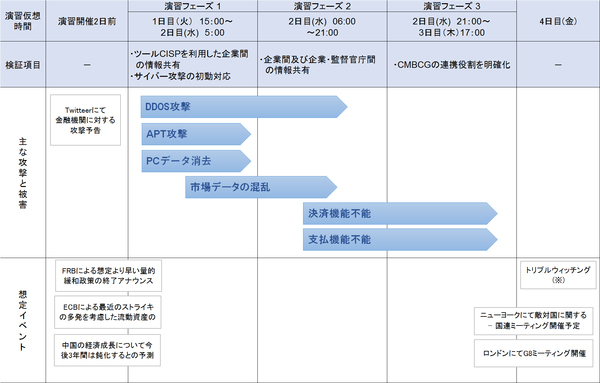

【Waking SharkⅡ演習計画】

| 範囲 | 参加者 | 【組織】 銀行(14)、金融市場インフラプロバイダー(6)、健全性規制機構:PRA、イングランド銀行、金融行為監督機構:FCA、その他政府機関など ※カッコは参加組織数 【役職】 業務担当者:COOなどの意思決定者、決済業務などの担当者 レジリエンス、危機管理担当:BCP担当、など 技術・セキュリティ担当:CISO、CTO、情報共有ツールCISPユーザ、など 総勢220名 |

|---|---|---|

| 時間 | 実施時間:約5時間 演習上の仮想時間:3日間 |

|

| 目的 | WSⅠの結果を踏まえた対応ができるか、業界内の連携、サイバー攻撃が起こった際の対応役割の明確化、情報共有ツールCISPの利便性向上、警察・監督官等の関与の検証です。

|

|

| 方法 | 机上演習 | |

【演習シナリオ】

敵対する国家から英国の金融機関、主に大口顧客向けの市場とサポートインフラに向けてサイバー攻撃が行われるというものです(攻撃による英国外への影響も考えられますが、演習では英国内のみの影響を考慮しています)。

具体的には、ますDDoS攻撃によりウェブサイト等のダウン、マルウェア感染によりBIOSエラーやディスクの消去や書き換えが発生。その結果、株価の終値や決算手続き等に不具合が生じます。またメディアに大々的に取り上げられ、対外的な対応も必要となる、というものです。

| DDoS攻撃 |

|

|---|---|

| APT攻撃 |

|

| PCデータ 消去 |

|

上記演習計画、演習シナリオで実施した結果として、以下のような考察と改善事項が洗い出されています。

【発見された課題・考察と今後の改善事項】

| 参加者のフィードバックからの課題・考察 |

|

|---|---|

| 全体としての課題と提案 |

|

まとめ

英国のサイバー演習Waking Sharkも回を重ねる毎に参加人数も増え、シナリオも高度化しています。高度Waking SharkⅡにおいては、1)前回の演習で発見された教訓の検証、2)新たな検証ポイントの設定、この2つが演習シナリオのベースとなっています。1)については様々な組織の連携の確認、2)については、内部ブロガーによる告発、そのことによるマスメディア報道と対応です。

また、他の演習には見られない工夫としては、シナリオを20分という短時間に区切り、その後、電子投票という形で確認ポイントを参加組織に質問、アンケートを取る、すぐに参加者の回答内容を集約し、判断や対応に苦慮したポイントが共有できる、という点があげられます。シナリオもかなり具体的に作り込まれています。また、実際普段から利用しえいる情報共有ツールCISPを演習で活用している点も実効性に寄与すると考えれます。CISPは日本でいえば金融ISACのポータルサイトや全国銀行や日本証券業協会が提供する情報共有するツールとなるでしょう。

見習うべき点は演習シナリオの詳細や電子投票という工夫など多々ありますが、その根底にある検証→改善点の発見→再検証というPDCAサイクルといえるでしょう。