海外事例に学ぶサイバー演習手法その③-Cyber Storm V

近年のサイバー攻撃が高度化・複雑化し、完全に防ぐという防御から、侵入された際の検知、被害軽減が重要視されてきています。そして、その検証にはサイバー演習が効果的です。

これまで何度か海外におけるサイバー演習を取り上げてきましたが、今回はCyber Stormを取り上げます。

海外のサイバー演習事例

| 年度 | 演習名 | 開催国・地域 | 備考 |

|---|---|---|---|

| 2011 | Waking SharkⅠ | 英国 | 金融 |

| 2011 | Quantum DawnⅠ | 米国 | 金融 |

| 2011 | Raffles3 | シンガポール | 金融 |

| 2012 | Dear Chairman exercise1 | 英国 | 金融 |

| 2012 | CAPP exercise | 米国 | 金融 |

| 2013 | Waking SharkⅡ | 英国 | 金融 |

| 2013 | Quantum DawnⅡ | 米国 | 金融 |

| 2014 | Raffles4 | シンガポール | 金融 |

| 2014 | Resilient Shield | 英国/米国 | 金融 |

| 2014 | Dear Chairman exercise2 | 英国 | 金融 |

| 2014 | CAPP exercise | 米国 | 金融 |

| 2015 | Quantum DawnⅢ | 米国 | 金融 |

| 2015 | WISE | 香港 | 金融 |

| 2016 | Cyber Star | シンガポール | 複数業種 |

| 2016 | DHS Cyber Storm5 | 米国 | 複数業種 |

| 2016 | ENISA Cyber Europe2016 | EU | IT業界を中心に複数業種 |

| 2017 | Quantum DawnⅣ | 米国 | 金融 |

Cyber Stormの概要

Cyber Stormは、米国のDHS(国土安全保障省)のもと、サイバー攻撃による国家レベルの危機が発生した際の対応能力の検証を目的として、2006年から約2年の間隔で実施されています。これまで計4回の実施を数え、この演習を通じ、サイバー攻撃への国・州・他国・民間という業界を超えたサイバー攻撃対応及び連携強化を図っています。

Cyber Storm Vの概要

Cyber Storm Vは、2016年3月、米国内外の公的・民間機関から1,200人以上の参加者で実施されました。業種は限定されていませんが、IT・コミュニケーション・医療公共衛生・商業施設のインフラセクターに重点がおかれています。その範囲や目的、実施方法は以下の通りです。

【Cyber Storm V演習計画】

| 範囲 | 参加者 | 省庁(10)、州政府・組織(32)、民間企業(45)、調整役(22)、他国(12) 総勢1,200名以上 ※カッコは参加組織数 |

|---|---|---|

| 日時 | 2016/3/8から 3/10 3/7は準備日、3/11は振り返り日 |

|

| 対象システム | 民間企業のバックオフィスシステム、政府関連システム、医療関連システム、金融決済システム等 | |

| 目的 |

|

|

| 方法 | 机上演習(演習参加者は自職場からの参加) ※メール、電話、演習用ウェブサイトを演習時のコミュニケーションツールとして活用 |

|

18カ月に及ぶ演習シナリオの検討

18カ月の間には、スコープの決定、デザイン、準備、演習実施、評価という5つのフェーズで実施しています。スコープ決定フェーズでは、DHSと演習計画チームがスコープとコンセプト、目的、実施日時、対象となる業種等を立案。デザインフェーズでは、計5回の打ち合わせを実施して、DHSと演習計画チームに加え、各組織の計画担当が参画し、目的と達成目標を決定しています。準備フェーズでは、参加者への事前説明を目的とした会合を開き、以降、演習の実施、評価という流れで進めていました。

演習シナリオと演習の進め方

細かいシナリオは公開されていませんが、名前解決を担うDNSサービスと認証セキュリティを担うPKIサービスが攻撃を受け、企業、政府、医療、決済のシステムがそれぞれ同時に被害を受けます。攻撃元のIPアドレスをブロックすることがトリガーとなって、マルウェアがシステムに不具合を発生させるなど、実際に発生している攻撃手法を用いた高度な攻撃が展開されます。そしてこの攻撃に対応するには個社を超えて、政府機関等との連携が必須となるシナリオです。

演習の進め方については、各組織に必ずコントローラーが任命され、システムや資料類の最終確認や状況付与など、演習の運営を担います。

コントローラーは、Eメールと電話を使い、1,000個以上の状況付与を実施しています。参加者は、状況付与へ対応している最中に、別の状況付与を受け、そちらの対応も必要になるという形式です。

また、演習用のウェブサイトが用意されており、演習参加者は演習用に用意されたニュースサイトやソーシャルメディアや攻撃者のサイト、ブログなどを見ることができます。演習計画チームは、演習中、これらの模擬サイトをリアルタイムで更新していきます。

演習の進捗確認、とりまとめ、参加者からの質問等への対応のため、全コントローラーは一日に二度、全てのコントローラーと電話会議を開催します。

NCIRP(国家サイバーインシデント対応計画)に基づく対応の検証

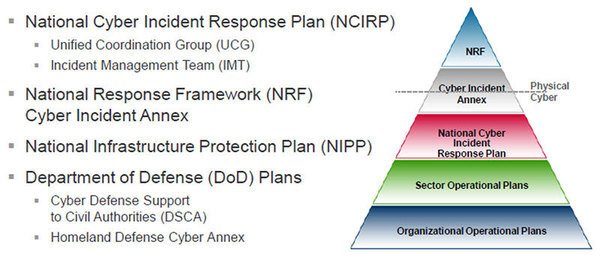

米国では、サイバー攻撃による国家レベルの危機が発生した際の対応をNCIRP:National Cyber Incident Response Planとしてまとめています。これは、災害対応を取りまとめた災害対策基本計画(National Response Framework:NRF)のサイバー攻撃対応版であり、サイバー攻撃の官民が連携した情報集約プラットフォームであるNCCIC:the National Cybersecurity & Communications Integration Center(全米サイバーセキュリティ・通信統合センター)の構築を行っており、今回のCyber Storm Vもこの情報共有プラットフォームを活用しての情報共有、関係機関の役割分担の検証を実施しています。

抽出された課題・考察と今後の改善事項

演習後(3/11)の振り返りでは、演習計画チームはシナリオのレビュー、参加者は、演習の結果や気付きなど話し合いを実施。結果として、以下のような考察と改善事項が洗い出されています。

| 参加者のフィードバックからの課題・考察 |

|

|---|---|

| 総括 |

|

まとめ

Webサイトやブログ、メール、状況付与カードなど様々な形式で約1,000の状況付与をしたことから、参加者は、膨大な情報から真に重要なものを見分けるトレーニングにもなったと思われます。そのうえで官民連携を促すというシナリオでしたので、どの時点でどの組織に共有するのか、参加者は実践に即した検証ができたでしょう。サイバー攻撃による国家レベルの危機対応については、我が国でも実施されていますが、18カ月という準備期間と当事者を要所要所で巻き込む進め方については、参考になる部分も多いです。

その分、準備は大変でしょうが、偽造Webサイトを演習中に動的に変えるなどは、実践的で国内では事例が少なく、今後習熟度合が高まった組織については、Redチーム演習の一環として実施することも面白いと思います。