昨今、サイバー攻撃による被害をニュース報道で目にすることも珍しくなく、業種や業態を問わずサイバーセキュリティ対策が求められます。中でも、医療機関は人の命を預かっており、対策強化は必須と考えられます。

2023年3月に薬機法(医薬品医療機器等法)の基本要件基準が改正され、サイバーセキュリティに関する項目が追加されました。この改正の参考となったのは、「Principles and Practices for Medical Device Cybersecurity(医療機器サイバーセキュリティの原則及び実践)」(以下、IMDRFガイダンス)です。IMDRFガイダンスは、医療機器にフォーカスしたガイドラインで国際医療機器規制当局フォーラム(IMDRF)から2020年4月に発表されました。

本コラムでは医療機器のサイバーセキュリティの向上を目指すIMDRFガイダンスについて解説します。

IMDRFガイダンスとは

IMDRFガイダンスは、医療機器のサイバーセキュリティに関する国際整合を図ることを目的として策定されました。

対象者はヘルスケア製品の製造業者、ヘルスケアプロバイダ、ユーザ、並びに規制当局及び脆弱性報告者を含む全ての関係者としており、全員がサイバーセキュリティに取り組めるように、一般原則とベストプラクティスを示しています。これに従うことで、患者の安全を確保する上で有益な効果を得られることが期待されています。

対象となる医療機器は、ファームウェアやプログラマブルロジックコントローラ等のソフトウェアを有するデバイス(例:ペースメーカ、輸液ポンプ)から、画像診断ソフトウェアなどの医療機器ソフトウェア(SaMD)まで幅広くカバーされています。これらの機器の設計・開発においてはリスクベースアプローチを採用し、全ての関係者が共同で患者危害のリスクを最小化し、情報共有を促進することを目指しています。

IMDRFガイダンスの構成

IMDRFガイダンスは、8つの項で構成されており、第1項では導入が、第2項では適用範囲が、第3項では用語の定義が説明されています。

本ガイダンスで特に重要な内容は、第4項から第6項に集約されており、第4項では、医療機器のサイバーセキュリティの一般原則について概説し、5項及び6項では、医療機器のサイバーセキュリティに関する市販前管理及び市販後管理におけるベストプラクティスについて、製品販売前、販売後のフェーズに分け、医療機器製造業者、規制当局、医療関係者、患者、その他のステークホルダーと関係者別に、実施すべき推奨事項が記載されています。

第7項には参考文献、第8項には付属資料がそれぞれ記載されており、本ガイダンスに対応するに当たってヒントとなる資料が掲載されています。

| 4項 一般原則 |

4.1 国際整合 |

|---|---|

| 4.2 製品ライフサイクルの全体 | |

| 4.3 共同責任 | |

| 4.4 情報共有 | |

| 5項 医療機器サイバーセキュリティの市販前考慮事項 |

5.1 セキュリティ要求事項及びアーキテクチャ設計 |

| 5.2 TPLC に関するリスクマネジメント原則 | |

| 5.3 セキュリティ試験 | |

| 5.4 TPLC サイバーセキュリティマネジメント計画 | |

| 5.5 ラベリング及び顧客向けセキュリティ文書 | |

| 5.6 規制当局への申請に関する文書 | |

| 6項 医療機器サイバーセキュリティの市販後考慮事項 |

6.1 意図する使用環境における機器の運用 |

| 6.2 情報共有 | |

| 6.3 協調的な脆弱性の開示(CVD) | |

| 6.4 脆弱性の修正 | |

| 6.5 インシデントへの対応 | |

| 6.6 レガシー医療機器 | |

| 7項 参考文献 |

7.1 IMDRF文書 |

| 7.2 規格 | |

| 7.3 規制当局のガイダンス | |

| 7.4 その他の資料及び参考文献 | |

| 8項 附属書 |

8.1 附属書A:インシデント対応の役割 |

| 8.2 附属書B:協調的な脆弱性の開示に関する各地域のリソース |

出典:ガイダンスを参考にニュートン・コンサルティングが作成。第1項~第3項は割愛。

IMDRFガイダンスの特徴

では、IMDRFガイダンスの特徴は何でしょうか。他のガイダンスと比べた際の主要なポイント5点は以下の通りです。

1. トータル製品ライフサイクル(TPLC)に関するリスクマネジメント原則(5.2)

本ガイダンスでは、セキュリティと安全性に関する健全なリスクマネジメント原則が、医療機器のライフサイクルを通して組み込まれていることが推奨されており、そのためにリスクマネジメントプロセスの検討も推奨しています。

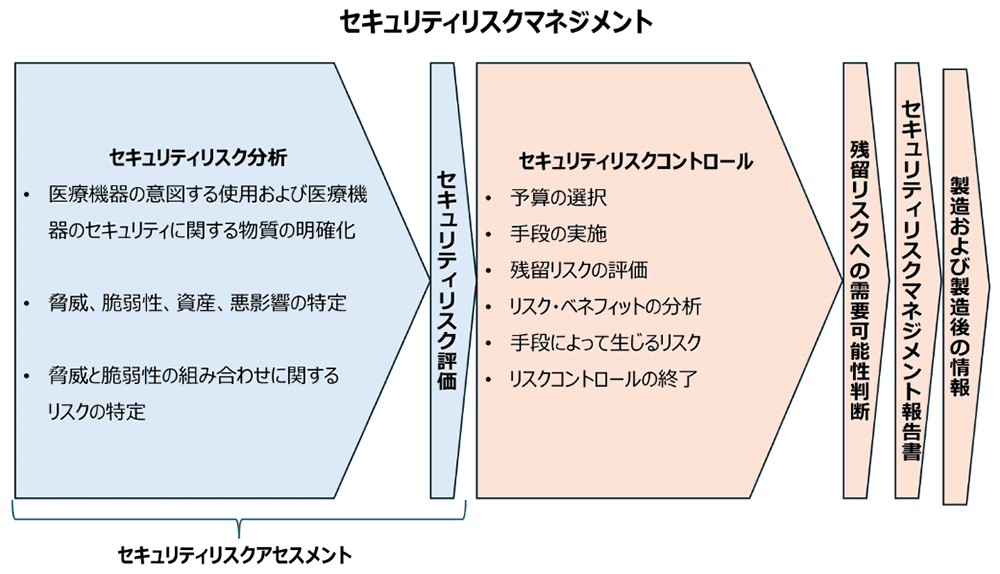

特に医療関係の製造者についてISO 14971:2019に基づいたリスクマネジメントや、AAMI TIR57:2016等で規定されているサイバーセキュリティリスクマネジメント(図1)を使用してサイバーセキュリティに対するリスクを管理することの重要性を述べています。

リスク分析を行う上では、サイバーセキュリティの脆弱性の悪用可能性、脆弱性が悪用された場合の患者危害の重大さを考慮して、患者危害のリスク評価に注力することが望ましいとされています。本ガイダンスの対象である医療機器の関係者として、患者を第一に考える方針であることも特徴といえるでしょう。

2. 医療機器の設計における検討事項に対する設計原則(5.1)

設計段階でサイバーセキュリティを積極的に取り入れることで、後から対策を講じるよりも患者への危害を減らすことができます。ガイダンス内では、製造業者が行うことが望ましい設計原則として、表のような例が記載されています。

| 設計原則 | 説明 |

|---|---|

| セキュアな通信 | 医療機器の送受信データ転送を不正アクセス、不正な改変又は反射攻撃から保護する手法について検討することが望ましい。 |

| データ保護 | 医療機器に保存される又は送受信される安全性、関連データを暗号化等により保護する要否について検討することが望ましい。 |

| 機器の完全性 | 機器のソフトウェアに対する不正な改変等、医療機器の完全性に関するリスクについて検討することが望ましい。 |

| ユーザの認証 | 医療機器の使用者の検証、様々なユーザの役割に応じたアクセス権付与又は緊急時のアクセス許可等、ユーザのアクセス制御について検討することが望ましい。 |

| ソフトウェア保守 | 定期的なアップデートの実施プロセスと展開プロセスを確立し、その情報を共有することが望ましい。 |

| 物理的アクセス | 未許可者による医療機器へのアクセスを防止する手法について検討することが望ましい。 |

| 信頼性および可用性 | 医療機器の基本性能を維持するため、サイバーセキュリティ攻撃を検出、防御、対応及び復旧する設計特性について検討することが望ましい。 |

出典:ガイダンスを参考にニュートン・コンサルティングが作成。

3. レガシー医療機器への対応

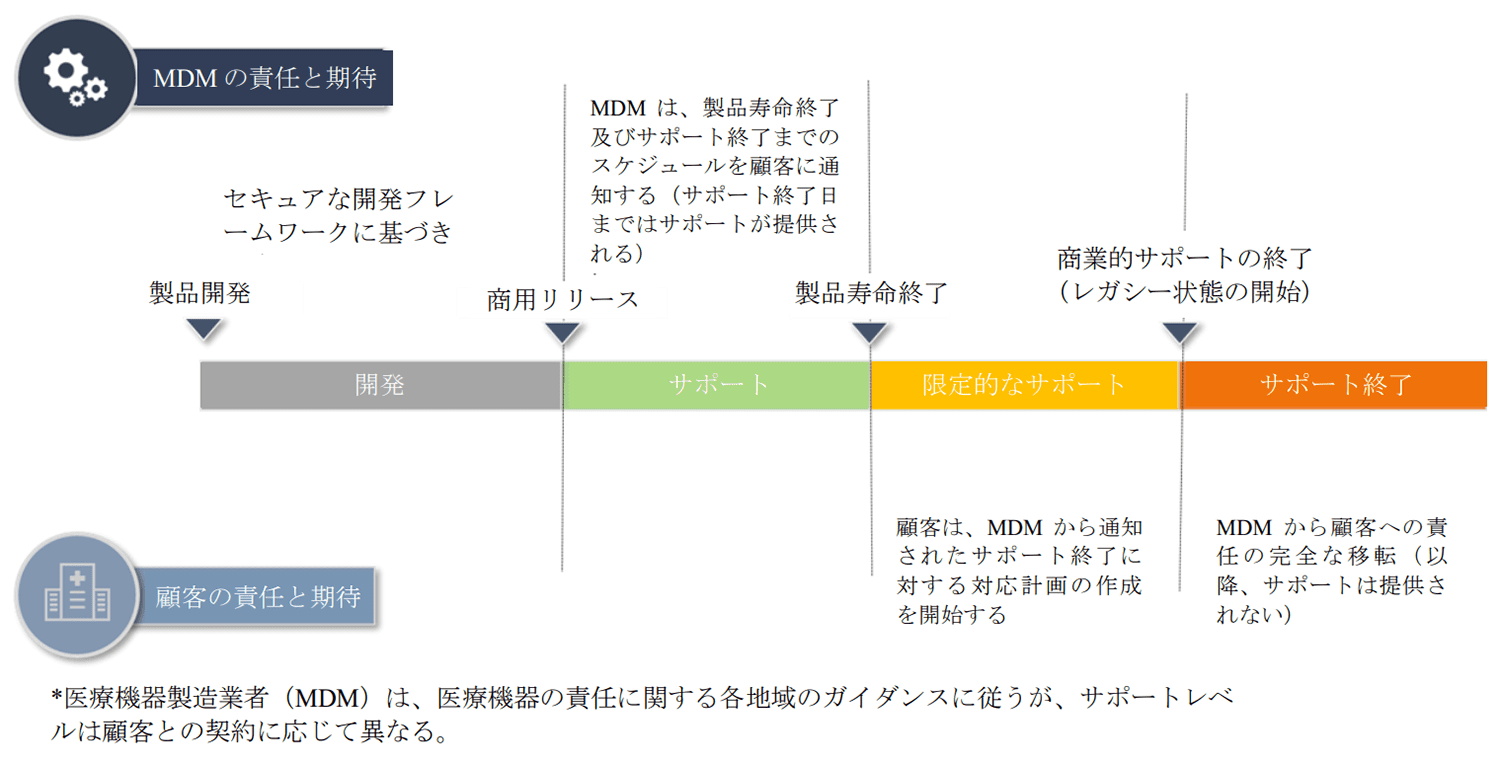

現在のサイバーセキュリティの脅威に対してアップデート又は補完的対策等の合理的な手段で保護できない医療機器を「レガシー医療機器」と定義し、使用しないよう促しています。

特徴の1つ目で挙げましたTPLCの観点からも医療機器のライフサイクル全体を通じたサイバーセキュリティの脅威に対する対応の重要性は増しています。そのため、図2に示すようなレガシー医療機器の段階的な終了を実行していく必要があります。

4. SBOMの取組み強化(5.5.2)

本ガイダンスでは、医療機器に使用される商用、オープンソース、市販のソフトウェア部品に関するサイバーセキュリティ情報とサポートを提供するために、ソフトウェア部品表(SBOM)の作成を推奨しています。SBOMは各ソフトウェア部品を名前、作成元、バージョン、ビルド番号で特定し、製品のセキュリティに関する透明性を確保します。SBOMを用いることにより、アプリケーションで使用されているコンポーネントを可視化し、顧客に提示することができ、潜在的なセキュリティリスクの特定と購入決定に必要な情報提供が可能になります。

5. 製造業者、ヘルスケアプロバイダ、ユーザ、規制当局及び脆弱性発見者等を含む全ての関係者の共同責任(4.3および6.2)

脆弱性は時間とともに変化するため、製品設計段階で実施したセキュリティ対策だけでは、リスクを適切に管理し続けることは難しいです。そこで、このガイダンスの第6項では、市販後における製造業者、ヘルスケアプロバイダ、ユーザ、規制当局の情報共有やインシデント対応の推奨行動について説明しています。

具体的には、医療機器製造業者には、脆弱性が発見された際に、世界中に同じ情報を提供する重要な役割があります。一方、ユーザはアップデートや修正の適用を決定する機会が多いため、適切な判断を下すためには明確で有意義な情報が必要です。このように、医療機器に関わるそれぞれの立場での役割と注意点が記載されていることも本ガイダンスの特徴だといえます。

IMDRFガイダンスの使い方

特徴にも挙げた通り、本ガイダンスは医療機器に関わるステークホルダーを対象としており、対象ステークホルダー毎に、サイバーセキュリティを確保するためのベストプラクティスを記載しています。

例えば、6.1.1では、ヘルスケアプロバイダが採用するべきベストプラクティスとして、リスクマネジメントシステムの採用や米国国立標準技術研究所(NIST)のサイバーセキュリティフレームワークを医療機器の臨床使用状況を考慮して実施することが望ましいと記載されています。また、サイバーセキュリティインシデントに対応できるよう、施設内の全ての立場(医師、看護師、臨床工学技士、臨床検査技師等)でトレーニングを行うことの重要性を指摘しています。インシデントへの対応については6.5でステークホルダーごとに定めているため、自組織で未だインシデント対応の手引きがない場合は大いに参考になるでしょう。

まとめ

本記事では、IMDRFガイダンスについて、その概要と特徴について説明しました。他の業界と比較しても医療業界に対するサイバー攻撃は昨今、激化している傾向にあります。今までは、サイバー空間と隔離されていた医療機器も利便性向上のためネットワークに接続するケースが多くなってきました。そのため、医療機器に対するサイバーセキュリティ対応も当たり前に実践することが必要となります。自組織が被害にあわないためにも、明日は我が身の認識でサイバーセキュリティの対応を行うことが賢明でしょう。

本ガイダンスを一つの参考にし、自組織でのサイバーセキュリティ対応の見直しを強く勧めます。また、被害に遭った際に被害を最小限に抑えるために、インシデント対応手順を見直すことも推奨します。