サイバー攻撃の一種である標的型攻撃に対して、「サイバーキルチェーン(Cyber Kill Chain)」を活用して対策を行う場合があります。本稿では、サイバーキルチェーンの概要と活用方法をお伝えします。

サイバーキルチェーンとは、標的型攻撃における攻撃者の動きを7つのフェーズに分類したものです。これを活用し、攻撃者の行動パターンを知ることで、攻撃抑止に繋げることが期待されます。

元々、軍事用語で「キルチェーン (Kill Chain=負の連鎖を切る)」という言葉があり、これを2009年にロッキード・マーチン社がサイバー攻撃に適用したものがサイバーキルチェーンです。現在、サイバーセキュリティの世界でも一定の認知を得ています。

標的型攻撃の脅威

サイバーキルチェーンが活用される背景には、標的型攻撃の脅威があります。

標的型攻撃とは、サイバー攻撃の種類の一つであり、攻撃者が特定の目的を持って、特定のターゲットへ攻撃を行うものを指します。重要な情報入手や嫌がらせ等の明確な目的を持って攻撃する場合が多く、近年のサイバー攻撃の中でもかなりポピュラーなものです。

近年、標的型攻撃の手法は巧妙化しています。従来のように目立つ形で無差別に攻撃をするのではなく、目立たない攻撃のために気づきにくく、被害が拡大・長期化する傾向が強くなってきました。情報セキュリティで心配される脅威の中でも、特に看過できないものとして、高い関心を持たれています。

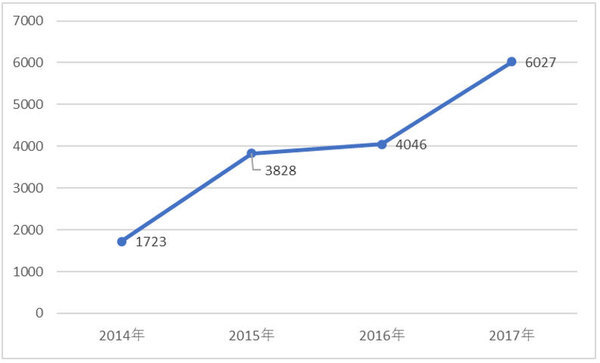

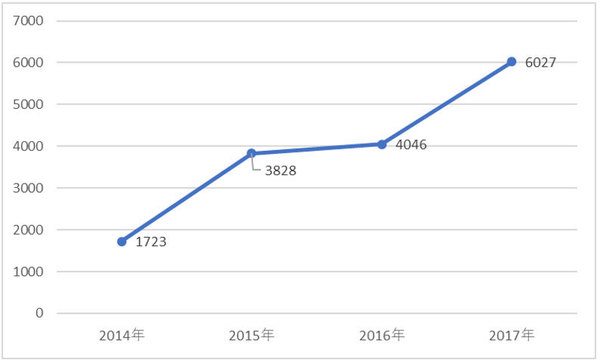

また、標的型攻撃の中でもポピュラーな手段、「標的型メール攻撃」の国内件数推移を見ても、攻撃件数が増加傾向にあることがわかります。(図表1)

こうした背景から、標的型攻撃への効果的な対策が求められているのです。

図表1: 標的型メール攻撃の推移

サイバーキルチェーンの内容

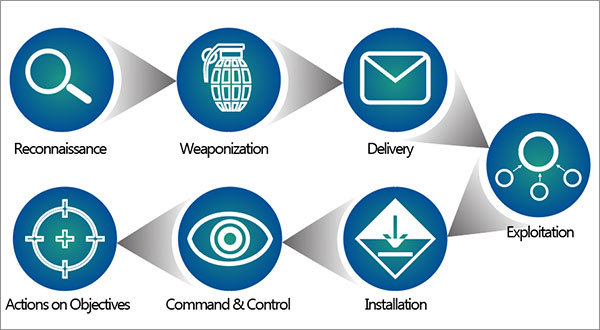

サイバーキルチェーンの内容を具体的に見てみましょう。サイバーキルチェーンでは、攻撃者が標的を決定し、実際に攻撃し、目的を達成するまでの一連の行動を順に、「偵察」、「武器化」、「デリバリー」、「エクスプロイト」、「インストール」、「C&C」、「目的の実行」の7フェーズに分類しています。(図表2)

これを活用し、フェーズごとに対策を立てることが可能になります。

図表2: サイバーキルチェーンの各フェーズ

| フェーズ | 説明 |

|---|---|

| 偵察 (Reconnaissance) |

標的となる個人、組織を調査する。例えば、インターネット、名刺交換、組織への潜入等が挙げられる。 |

| 武器化 (Weaponization) |

攻撃のためのエクスプロイトキットやマルウェア等を作成する。 |

| デリバリー (Delivery) |

マルウェアを添付したメールや悪意あるリンク付きメールを仕掛ける。また、直接対象組織のシステムへアクセスする。 |

| エクスプロイト (Exploitation) |

標的にマルウェア等攻撃ファイルを実行させる。または、悪意あるリンクにアクセスさせ、エクスプロイトを実行させる。 |

| インストール (Installation) |

エクスプロイトを成功させ、標的がマルウェアに感染する。これでマルウェア実行可能となる。 |

| C&C (Command & Control) |

マルウェアとC&Cサーバーが通信可能となり、リモートから標的への操作が可能となる。 |

| 目的の実行 (Actions on Objectives) |

情報搾取や改ざん、データ破壊、サービス停止等、攻撃者の目的が実行される。 |

各フェーズの概要と対策

では、サイバーキルチェーンの各フェーズの概要と対策を見ていきます。

偵察

標的に知られずに調査する「隠密偵察」と、小規模の攻撃を仕掛けて敵情を知る「威力偵察」に分けられます。

隠密偵察の手段としては、標的における組織図、ITシステム構成図、IPアドレス、OS、アプリケーション情報の入手等が挙げられます。これらは公になっている情報から入手できることもあれば、取引先という関係性を利用して入手する場合や、内部潜入という方法もあるかもしれません。対策としては、情報開示の適切な制限や信用調査、リファレンスチェックが重要です。

威力偵察の場合、偵察として仕掛けられた攻撃への対応に手間取っていると、より高度な攻撃を仕掛けられる可能性が危惧されます。このため、日頃からインシデント対応体制を構築しておくことや、訓練などによる対応の向上が肝要です。

武器化

偵察で入手した情報に基づき、攻撃のための武器を作成します。武器としては、脆弱性を突くマルウェア、誘導する偽サイト、マルウェアを送付する際のメール本文等が挙げられます。標的組織における特定の表現や言い回し、専門用語等に攻撃者が習熟している場合、侵入が成功する確率がより高くなるでしょう。武器化したマルウェアの攻撃を抑止するには、脆弱性への早期対応が必要です。

デリバリー

武器化したツールを実際に侵入させるフェーズです。利用される媒体としては、標的型メールやUSBメモリ、光学メディア媒体、悪意あるホスティングサイト、スマートフォンのアプリストア等が挙げられます。また、攻撃者からの直接侵入等も考えられます。

標的型メール対策には訓練等による組織内のリテラシー向上が重要であり、USBメモリや光学メディア媒体については利用の制限・禁止、管理の徹底が必要です。

悪意あるホスティングサイトへのアクセスにはURLフィルタリングの適用等が、アプリストアからの問題コードダウンロード抑止にはMDMやCASBが役立ちます。

また、攻撃者からの直接侵入に対しては、不要ポートの閉塞はもちろん、ファイアウォールやIDS、IPS等、一般的な入口対策が有効でしょう。

エクスプロイト

侵入させたマルウェア等の攻撃ファイルを実行させる、もしくは、悪意あるリンクにアクセスさせ、エクスプロイト(問題のあるプログラム)を実行させるフェーズです。このフェーズでは、侵入を許した端末が、その攻撃ファイルや悪意あるリンクに「問題がある」と検知できるかが重要になってきます。端末のアンチウィルス機能を今一度見直すと良いでしょう。

インストール

攻撃ファイルや悪意あるリンクを実行した結果、それがインストールされるフェーズです。対策としては管理者権限の制限やアプリケーションのホワイトリスト化、定期的な棚卸実施等が有効です。

C&C

マルウェアとC&C サーバー(攻撃者がマルウェアに指令を送るサーバー)が通信可能となり、攻撃者による遠隔操作が確立されるフェーズです。ここでは出口対策が必要となります。外向き通信を全てプロキシサーバー経由にする、SIEM (Security Information and Event Management)でセキュリティイベントを監視する、ふるまい検知を導入する等の対策が考えられます。

目的の達成

情報搾取や改ざん、データ破壊、サービス停止等、攻撃者の目的が実行されるフェーズです。対策として、まずは攻撃者の侵入拡大を防がなければなりません。組織内の端末間セキュリティが緩くなっていると容易に拡大を許すため、端末間のアクセス権限強化が重要です。情報漏洩にはDLPの導入やデータ暗号化、Webサイトの情報改ざんにはWAFの導入、ランサムウェアを含むデータ破壊にはバックアップ取得等が有効です。

図表3: サイバーキルチェーンの対策一覧

| フェーズ | 具体的な対策例 | 対策の観点 | |||

|---|---|---|---|---|---|

| ヒト | 組織 | プロセス | ツール | ||

| 偵察 | 情報開示の制限 | ○ | ○ | ||

| 信用調査、リファレンスチェック | ○ | ○ | ○ | ||

| インシデント対応体制の構築 (CSIRT等) | ○ | ○ | |||

| 武器化 | パッチ等の脆弱性への早期対応 | ○ | ○ | ||

| デリバリー | 標的型メール訓練 | ○ | ○ | ||

| USBメモリや光学メディア媒体の使用制限 | ○ | ○ | ○ | ○ | |

| URLフィルタリング | ○ | ||||

| MDM, CASB | ○ | ||||

| ファイアフォール、IDS, IPS | ○ | ||||

| エクスプロイト | アンチウィルス | ○ | |||

| インストール | 管理者権限の制限 | ○ | ○ | ||

| アプリケーションのホワイトリスト化 | ○ | ||||

| アプリケーションの定期棚卸 | ○ | ○ | |||

| C&C | 外向き通信のプロキシサーバー経由化 | ○ | |||

| SIEM | ○ | ||||

| ふるまい検知 | ○ | ||||

| 目的の実行 | イントラネット内でのアクセス権限強化 | ○ | ○ | ||

| DLP | ○ | ||||

| データ暗号化 | ○ | ||||

| WAF | ○ | ||||

| データバックアップ | ○ | ○ | |||

(○は該当箇所)

サイバーキルチェーン活用の際の注意点

標的型攻撃について、IT関連のリサーチやコンサルティングを行うガートナー社は以下のように定義しています。

- 攻撃は少なくとも1つのフェーズで実行する

- 攻撃は全てのフェーズを通らなくてもよい

- 攻撃は複数のチェーンに分割され、パラレルになる可能性がある

- 攻撃は1つのフェーズの複数項目に当てはまる可能性がある

- 各フェーズは更に細かいフェーズに分割される可能性がある

- 攻撃が達成する最短パスは1つのフェーズを通る必要がある

つまり、攻撃者は、標的型攻撃を必ずしも「偵察」を起点に仕掛ける訳ではなく、例えば、既にマルウェアの仕込みが十分されている場合には、いきなり「C&C」で遠隔操作を行い、目的を達成する場合等も考えられます。7つのフェーズが順序通り実行されるケースばかりではないことは念頭に置いておく必要があるでしょう。

終わりに

防衛省「サイバー戦モデルの研究」によると、攻撃者として挙げられるのは、国家組織といった大規模なものから、ハッカー、テロリストというサイバー犯罪ではお馴染みの面々に加えて、競合や内部犯行、この辺りまでは想像できるところですが、驚くのは「待遇に不満を持つ顧客も攻撃者になり得る」とされている点です。あらゆる接点が攻撃を受けるきっかけになる、なんとも世知辛い世の中です。全ての企業・組織にとって、標的型攻撃は他人事ではありません。日頃からの備えにサイバーキルチェーンを活用することで、より効果的な防御となるでしょう。