TISAX(Trusted Information Security Assessment Exchange)

| 執筆者: | コンサルタント 木村 俊輔 |

TISAXとは、自動車業界における情報セキュリティの評価を共有するプラットフォームです。VDA(ドイツ自動車工業会)が策定した情報セキュリティ基準に基づき、VDAとENX協会が2017年に立ち上げました。この仕組みにより、自動車業界のサプライチェーンで求められる情報セキュリティ水準が明確化され、各社が個別に実施していたセキュリティ評価を効率的に一本化できます。目的ごとに評価を実施し、その適合を示す「TISAXラベル」を付与することで、認証制度としても機能しています。本稿では、自動車産業に関わる多くの企業に影響するTISAXの概要、審査の流れについて紹介します。

TISAXとは

自動車業界では、OEMごとにサプライヤーへ情報セキュリティ対策の状況を個別に確認・回答させる慣行があり、重複対応や工数の増大が課題となっていました。こうした非効率を解消するため、VDA(ドイツ自動車工業会)はISO/IEC 27001をベースにした共通の評価基準「VDA-ISA」を策定し、その評価結果を業界全体で共有できる仕組みとして2017年にTISAX(Trusted Information Security Assessment Exchange)をENX協会(European Network Exchange協会)とともに立ち上げました。これにより、サプライチェーン全体で統一的に情報セキュリティレベルを把握できるようになり、取引開始時の確認作業が大幅に効率化されています。

図1:審査方法におけるTISAX導入前後の比較

TISAXの対象とTISAX認証を取得するメリット

対象組織

TISAX評価(一般的にTISAX認証と呼ばれる)の対象は、自動車メーカー(OEM)からTISAX認証の取得(情報セキュリティ対策の証明)を求められたサプライヤー企業や、取引開始に向けて自主的にTISAX認証を取得したい企業です。

具体的には、自動車メーカーに部品を供給する部品メーカーはもちろん、設計・開発に関わるITサービスプロバイダーなど、機密情報を取り扱う可能性のあるあらゆるサプライヤーが対象となり得ます。

TISAX認証取得のメリット

企業がTISAX認証を取得すると評価結果を共有プラットフォーム(ENXポータル)上で公開することができるため、パートナー企業へ効率的に認証取得状況を共有することができます。これにより、従来のように個社毎に審査や回答を行う必要がなくなり、取引開始までのプロセスを大幅に効率化できます。その他にも、以下のようなメリットが挙げられます。

表1:TISAX認証取得のメリット

| メリット | 詳細 |

|---|---|

| セキュリティレベルの向上 | TISAX認証の基準となるVDA-ISAの要求事項に対応する過程で、自社の情報セキュリティ体制の課題が明確になり、組織全体のセキュリティレベルを体系的に向上させることができます。 |

| 信頼性の向上 | 国際的に認められた基準で情報セキュリティレベルを客観的に証明できるため、顧客や取引先からの信頼性が向上します。 |

| ビジネス機会の拡大 | TISAX認証を要求するドイツ系自動車メーカーをはじめ、グローバルな自動車関連企業との取引機会が拡大します。事実上の「取引パスポート」として機能するケースが増えています。 |

出典:TISAX参加企業のためのハンドブックを参考にニュートン・コンサルティングが作成

VDA-ISAの構成

TISAX認証を取得するには、基準であるVDA-ISAの要求事項を満たさなければなりません。VDA-ISAの構成は以下の通りです。ISMSをベースとした基本的な情報セキュリティ事項に加え、自動車産業特有の要件も加えられています。

表2:VDA-ISAの要求事項と概要

| 要求事項 | 概要 | |

|---|---|---|

| 1. 情報セキュリティ方針と組織 | ||

| 1.1 | 情報セキュリティ方針 | 情報セキュリティ方針が策定されているか |

| 1.2 | 情報セキュリティ組織 | 情報セキュリティに関する対応が組織的に実施されているか |

| 1.3 | 資産管理 | 自組織の情報資産および外部ITサービス等の管理・分類が行われているか |

| 1.4 | 情報セキュリティリスク管理 | 情報セキュリティリスクに対するリスクアセスメント等が実施されているか |

| 1.5 | アセスメント | 情報セキュリティ方針やISMSの有効性が定期的に確認されているか |

| 1.6 | インシデント・危機管理 | 情報セキュリティインシデントや危機事象の検知・管理等が行われているか |

| 2. 人的リソース | ||

| - | - | 従業員の管理・教育等が行われているか |

| 3. 物理的セキュリティ | ||

| - | - | 情報資産の物理的な保護や物理資産の保護が行われているか |

| 4. 認証・アクセス管理 | ||

| 4.1 | 認証管理 | ユーザのアクセス・ログイン等が管理・保護されているか |

| 4.2 | アクセス管理 | アクセス権の管理が行われているか |

| 5. ITセキュリティ・サイバーセキュリティ | ||

| 5.1 | 暗号化 | 必要に応じて暗号化措置が適切な手順によって実施されているか |

| 5.2 | オペレーショナルセキュリティ | 変更管理や開発・テスト環境の整備、マルウェアや脆弱性からの保護等が行われているか |

| 5.3 | システム取得・要件管理・開発 | システム開発やネットワーク・外部ITサービスの要件や手順が管理されているか |

| 6. サプライヤーとの関係 | ||

| - | - | サプライヤーの情報セキュリティ管理および適切な秘密保持契約が締結されているか |

| 7. コンプライアンス | ||

| - | - | 各種規制や契約の遵守、個人データの保護が行われているか |

| 8. プロトタイプ保護 | ||

| 8.1 | 物理的・環境的セキュリティ | 保護対象物の保護のために物理的・環境的な保護措置が適切に実施されているか |

| 8.2 | 組織要件 | 従業員への教育や周知、保護区域へのアクセスが管理されているか |

| 8.3 | 車両・部品・コンポーネントの取扱い | 保護対象物の輸送および保管において、保護措置が適切に実施されているか |

| 8.4 | 試験車両の要件 | 試験場およびテスト走行等における保護措置が適切に実施されているか |

| 8.5 | イベント・撮影要件 | 保護対象物が関連するイベントや撮影における情報セキュリティ要件が遵守されているか |

| 9. データ保護 | ||

| 9.1 | データ保護方針 | データ保護方針が策定されているか |

| 9.2 | データ保護組織 | データ保護について組織内の責任者が規定されているか |

| 9.3 | 処理ディレクトリ | データ処理活動が管理されているか |

| 9.4 | データ保護影響評価 | データ保護影響評価が実施されているか |

| 9.5 | データ移転 | データ移転が管理され、安全性が確保されているか |

| 9.6 | 要求・インシデントの処理 | データ主体からの要求およびデータ保護に関するインシデント適切に管理・対応されているか |

| 9.7 | 人的リソース | 従業員の守秘義務の遵守やデータ保護に関する教育が実施されているか |

| 9.8 | 指示 | データ管理者の指示が適切に処理・対応されているか |

出典:ISA 6.0.3を参考にニュートン・コンサルティングが作成

なお、VDA-ISAはISMSをベースとしていますが、自動車業界特有のニーズや欧州の規制に対応するための差異として、「8. プロトタイプ保護」と「9. データ保護」の大きく2点が挙げられます。

「8. プロトタイプ保護」には、試作車(プロトタイプ)やその部品・コンポーネントのほか、試験車両に関する要件や、イベント・映画・写真撮影時の取り扱いに関する要件も定められています。自動車開発においてプロトタイプは機密性の高い物理的資産であり、サプライヤーには厳重な管理が求められます。一方、「9. データ保護」は、EU一般データ保護規則(GDPR)に基づいた内容となっています。後述する審査目的と同様、第28条「処理者」に関連した個人データの保護が求められています。

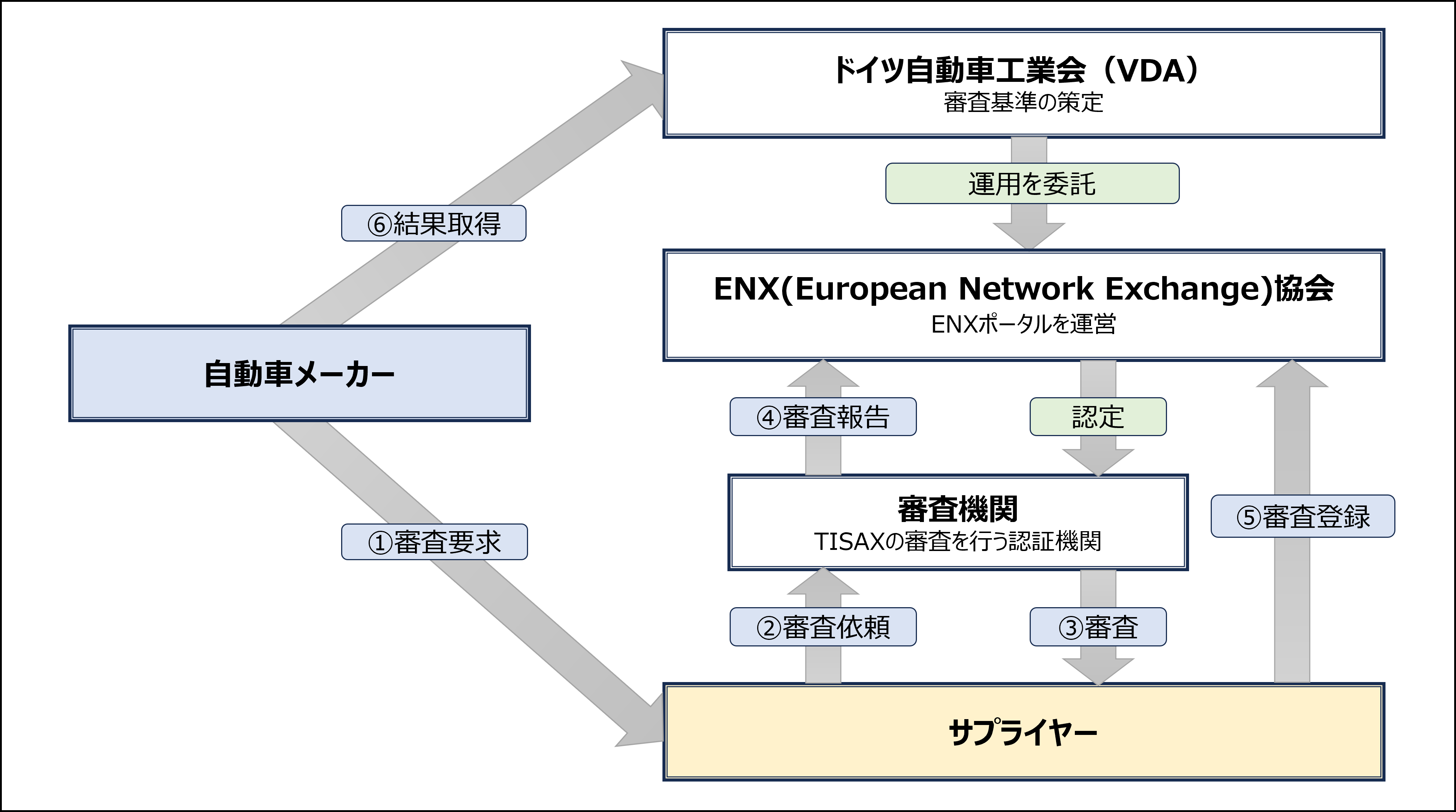

TISAX認証取得までの全体像

TISAX認証取得までの全体像を紹介します。認証の取得は以下の5つのステップで進みます。

- パッシブ参加者(情報や審査の要求元=OEM)がアクティブ参加者(審査を受ける主体)へ審査を要求

- アクティブ参加者は共有プラットフォーム(ENXポータル)上で審査登録をするとともに、審査機関に審査を依頼

- 審査機関による審査を実施

- 審査機関が審査結果を共有プラットフォーム(ENXポータル)へ登録

- 共有プラットフォーム(ENXポータル)を介して、アクティブ参加者とパッシブ参加者が結果を共有

図2:認証取得までの全体像

審査の具体的な流れ

前述した認証取得までの全体像に加え、具体的に求められる実施事項を紹介します。実施事項は大きく、1.審査スコープの定義、2.審査レベルの定義、3.審査目的の定義、4.自己評価の実施、5.審査機関による審査の5つのステップに分かれます。

1. 審査スコープの定義

まず初めに、TISAXの審査スコープを定義する必要があります。審査スコープとは、文字通り情報セキュリティ審査の範囲を指します。具体的には、審査対象となる物理的な拠点(事業所、工場、データセンター 等)や組織を明確にします。例えば、特定の自動車メーカー向けの製品を開発している部署や拠点のみをスコープに含める、といった定義を行います。このスコープ定義が、後の審査全体の前提となります。

2. 審査レベルの定義

なお、審査レベルは、求められる保護要件の高さに応じてAssessment Level(AL)1、AL2、AL3の3段階に分かれています。

表3:審査レベルの詳細

| レベル | 詳細 |

|---|---|

| AL1 | 主に社内利用目的の自己評価であり、監査人は関与しない。 |

| AL2 | 監査人が、自己評価の妥当性をWeb会議や証跡の査閲を通して確認を行う。なお、原則として現地での実査は行わない。 |

| AL3 | 監査人が、証跡や対面でのインタビュー、現地での実査を通して、より詳細かつ網羅的に確認を行う。 |

出典:TISAX参加企業のためのハンドブックを参考にニュートン・コンサルティングが作成

3. 審査目的の定義

審査スコープを定義した後、審査の目的を定義する必要があります。TISAXには12の審査目的が存在し、取り扱うデータの種類により審査目的が設定されます。そして、審査目的の種類に応じて、審査レベルが決定されます。

多くの場合、パートナー企業より満たすべき審査目的が提示されます。なお、パートナー企業が審査項目を提示しない場合、あるいはパートナー企業からの要求を受ける前に認証を取得する場合は、自組織で審査目的を選択する必要があります。

表4:審査目的

| # | 審査目的 | 略称 | AL |

|---|---|---|---|

| 1 | 保護ニーズの高い情報 ※ | Info high | 2 |

| 2 | 保護ニーズの非常に高い情報 ※ | Info very high | 3 |

| 3 | 機密性の観点から、保護ニーズの高い情報の取り扱い | Confidential | 2 |

| 4 | 機密性の観点から、保護ニーズの非常に高い情報の取り扱い | Strictly Confidential | 3 |

| 5 | 可用性の観点から、保護ニーズの高い情報の取り扱い | High availability | 2 |

| 6 | 可用性の観点から、保護ニーズの非常に高い情報の取り扱い | Very high availability | 3 |

| 7 | プロトタイプ部品・コンポーネントの保護 | Proto parts | 3 |

| 8 | プロトタイプ車両の保護 | Proto vehicles | 3 |

| 9 | テスト車両の取り扱い | Test vehicles | 3 |

| 10 | イベントおよび動画・写真撮影時のプロトタイプの保護 | Proto events | 3 |

| 11 | EU一般データ保護規則 (GDPR) 第28条 (「処理者」) に基づくデータ保護 | Data | 2 |

| 12 | EU一般データ保護規則 (GDPR) 第9条に規定された特別区分の個人データに関する、同第28条 (「処理者」) に従ったデータの保護 | Special data | 3 |

※現在、審査目的から削除されています。この審査目的は2024年4月から選択することができません。

出典:TISAX参加企業のためのハンドブックを参考にニュートン・コンサルティングが作成

4. 自己評価の実施

審査スコープおよび目的を定義したら、自己評価(セルフアセスメント)を実施します。前述のVDA-ISAに基づき、自組織の成熟度レベルを評価します。VDA-ISAの要求事項に対して、自社がどの程度達成できているかを0(未実施)から5(最適化)までの6段階で評価し、その根拠となる文書(証跡)を整理します。この自己評価の結果が、後の審査機関による審査の基礎情報となります。

5. 審査機関による審査

自己評価の結果に基づき、AL2では自己評価の妥当性の確認、AL3では要求事項を達成しているか包括的な検証を行います。なお、審査機関による審査は大きく3つのステップに分かれます。

表5:審査ステップの詳細

| # | 審査ステップ | 詳細 |

|---|---|---|

| 1 | 初回審査 | 提出された自己評価と証跡に基づき、審査機関が審査を実施します。AL2では主にリモートでのレビュー、AL3では現地でのインタビューや実地確認が行われます。この審査で、要求事項を満たしていない「不適合」や改善の余地がある「軽微な不適合」が指摘されることがあります。 |

| 2 | 是正計画審査 | 初回審査で不適合が指摘された場合、組織は是正計画を作成し、審査機関に提出します。審査機関はこの計画が妥当であるかを評価し、承認します。 |

| 3 | フォローアップ審査 | 是正計画に基づき改善措置を実施した後、その対応が有効であるかを審査機関が確認します。この審査で問題がなければ、審査プロセスは完了となります。 |

出典:TISAX参加企業のためのハンドブックを参考にニュートン・コンサルティングが作成

TISAXラベルの取得と結果の共有

TISAXラベルは上述の審査目的を達成したことの証しとして付与されます。例えば、パートナー企業から満たすべき審査目的が「Confidential (表4の#3)」だと提示された場合、自組織は「Confidential 」を審査目的に選びます。審査の結果、適合となれば「Confidential 」のTISAXラベルが付与され、共有プラットフォーム(ENXポータル)上で審査結果を共有することができます。なお、公開レベルには4段階あり、共有範囲をコントロールすることができます。

表6:公開レベルの詳細

| # | 公開レベル | 詳細 |

|---|---|---|

| 1 | 非公開 | どの企業にも共有しない。 |

| 2 | A.審査関連情報 | 審査を受けた事実(審査スコープ、審査機関、有効期限など)のみを共有する。 |

| 3 | A+ラベル | レベルAの情報に加え、審査目的ごとのラベル(認証取得済みであることの証明)を共有する。 |

| 4 | A+ラベル +B.結果の要約 |

上記に加え、審査結果の要約レポートを共有する。 |

出典:TISAX参加企業のためのハンドブックを参考にニュートン・コンサルティングが作成

なお、特定の企業を選択して、より詳細な結果(完全なレポート)を個別に共有することも可能です。また、認証の有効期間は3年間で、継続するには再審査が必要です。

「自己評価」のポイントと準備プロセス

TISAX審査に向けた準備の中でも、特に重要となるのが【4.自己評価の実施】です。自己評価は、VDA-ISAの要求事項に照らして自社の情報セキュリティ体制を点検し、審査に先立って課題を明確にするプロセスです。この段階での取り組みの精度が、TISAX認証取得の成否を左右すると言っても過言ではありません。

自己評価を効果的に進めるためには大きく5つの対応が必要となります。具体的には、①現状評価、②改善対応の洗い出し(ロードマップの作成)、③改善対応、④再評価、⑤審査対応に向けた準備です。自社の情報セキュリティ体制を詳細にチェックし、不足や課題については改善策の検討・実行が必要です。

表7:審査に向けた実施事項

| # | 実施事項 | 詳細 |

|---|---|---|

| ① | 現状評価 | まず、VDA-ISAの要求事項と自社の現在の情報セキュリティ対策の状況を比較し、どこにギャップがあるのかを特定します。 |

| ② | 改善対応の洗い出し | 現状評価の結果を基に、ギャップを解決するための改善対応を洗い出します。各改善対応に対して担当者、期限等を設定し、改善対応のロードマップを作成します。 |

| ③ | 改善対応 | 作成したロードマップに従って、改善対応を実行します。 |

| ④ | 再評価 | 改善対応が一通り完了した段階で、再度VDA-ISAの要求事項に照らして自己評価を行います。これにより、要求事項を満たすレベルに達していることを確認します。 |

| ⑤ | 審査対応に向けた準備 | 審査機関の選定等を行います。また、審査に向けて、自己評価の結果やその根拠となる証跡文書を整理し、準備を進めます。 |

出典:TISAX参加企業のためのハンドブックを参考にニュートン・コンサルティングが作成

まとめ

本稿では、TISAXの概要、認証取得の流れ、対応事項について記述しました。共有プラットフォーム上で審査結果を公開できる利便性などから、今後より多くの企業がTISAX認証を取得することが予想されます。TISAX認証の取得は、自社の情報セキュリティ体制を国際的な基準で見直し、強化する機会です。また、TISAX認証取得は厳格な取引条件となっていくことが予想され、自動車業界におけるビジネスを継続・拡大していく上で、TISAXへの準拠は事業継続の重要な要素となるでしょう。